4.1.2

CATV���Ǝ҂ւ̃T�C�o�[�U���̎��

��4�� �T�[�r�X�i��

4.1�@ �Z�L�����e�B

4.1.1�@ ��`

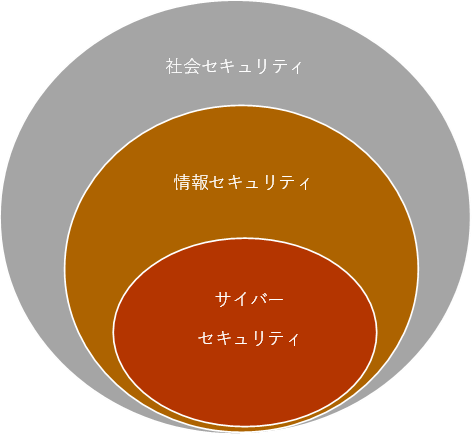

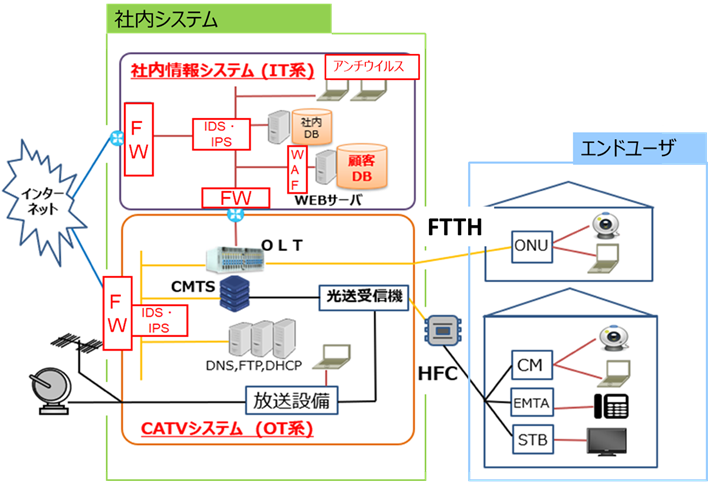

�} 4‑1�@�Z�L�����e�B�֘A�}

�Z�L�����e�B�̒�`�ɂ���JIS�i���{�Y�ƋK�i�j��ISO�AITU�A���̑������@�Ȃǂ̌��I�ȕ����Ȃǂɂ��ƁA�Z�L�����e�B�Ƃ����P��Ɋւ�����I�Ȓ�`�Ƃ��āA�u�Љ�Z�L�����e�B�v�A�u���Z�L�����e�B�v�A�u�T�C�o�[�Z�L�����e�B�v������A�����̊W���A�G���[! �Q�ƌ���������܂���B�Ɏ����B�܂��A�e�X�̒�`�ɂ��Ă͎��߈ȍ~�ɏq�ׂ�B

4.1.1.1�@ �Љ�Z�L�����e�B

�Љ�Z�L�����e�B�̒�`�́AJIS Q22300:2013�ɂ��ƁA�ȉ��̒ʂ�ƂȂ��Ă���B

|

�Ӑ}�I�y�ы����I�ȁA�l�I�s�ׁA���R���ۋy�ыZ�p�I�s��ɂ���Ĕ�������C���V�f���g�A�ً}���ԋy�эЊQ����Љ����邱�ƁA���тɂ����ɑΉ����邱�ƁB |

�����v��ƁA�u�Љ����邱�Ɓv�ł���A���ׂẴC���V�f���g���ΏۂƂ�����B

4.1.1.2�@ ���Z�L�����e�B

���Z�L�����e�B�̒�`�́AJIS Q27000:2019�ł́A�ȉ��̒ʂ�ƂȂ��Ă���B

�w���̋@�����A���S������щp�����ێ����邱�ƁB�x

�܂��A�K�i���ɂ́A�@�����A���S���A�p���ɉ����A�Ǝ㐫�̒�`���L�ڂ���Ă���B

l �@�����iConfidentiality�j

�w�F����Ă��Ȃ��l�A�G���e�B�e�B���̓v���Z�X�ɑ��āA�����g�p�������A�܂��A�J�����Ȃ������B�x

l ���S���iIntegrity�j

�w���m���y�ъ��S���̓����B�x

l �p���iAvailability�j

�w�F���ꂽ�G���e�B�e�B���v�������Ƃ��ɁA�A�N�Z�X�y�юg�p���\�ł�������B�x

l �Ǝ㐫�iVulnerability�j

�w��ȏ�̋��Ђɂ���ĕt�����܂��\���̂���A���Y���͊Ǘ���̎�_�B�x

���������āA�@�����A���S���A�p����3���Ȍ��ɕ\������ƁA�@�����́u��R��Ȃ����Ɓv�A���S���́u��ς��Ȃ����Ɓv�A�p���́u���ł���g���邱�Ɓv�ł���Ƃ�����B�Ȃ��A�@�����A���S���A�p����3�́A���Z�L�����e�B��3�v�f�Ƃ������A�p��̓�����������āACIA�Ƃ��Ă�Ă���A�u����CIA���ێ����邱�Ɓv���A���Z�L�����e�B�Ɠ��`��ɂȂ��Ă���B

�܂��AJIS Q27000�V���[�Y�́AISO 27000�V���[�Y�Ƃ������N���Ă���AISMS�Ƃ������Ă���B

4.1.1.3�@ �T�C�o�[�Z�L�����e�B

�T�C�o�[�Z�L�����e�B�̒�`�ɂ��ẮAJIS Q27000�V���[�Y�ɂ͋L�ڂ��Ȃ����AISO 27000 �V���[�Y��ISO 27032�F2012�ɂ́A�T�C�o�[�Z�L�����e�B�Ƃ��āw�T�C�o�[��Ԃ̏��̋@�����A���S���A����щp���̈ێ��x�ƂȂ��Ă���B

����A�����̌��I�ȕ����ł́A�T�C�o�[�Z�L�����e�B��{�@�̑����i�����O�\�N�\�\������z�j�ŃT�C�o�[�Z�L�����e�B���ȉ��̒ʂ��`���Ă���B

|

�d�q�I�����A���C�I�������̑��l�̒m�o�ɂ���Ă͔F�����邱�Ƃ��ł��Ȃ������i�ȉ����̏��ɂ����āu�d���I�����v�Ƃ����j�ɂ��L�^����A���͔��M����A�`������A�Ⴕ���͎�M�������̘R�����A�Ŏ����͚ʑ��̖h�~���̑��̓��Y���̈��S�Ǘ��̂��߂ɕK�v�ȑ[�u���тɏ��V�X�e���y�я��ʐM�l�b�g���[�N�̈��S���y�ѐM�����̊m�ۂ̂��߂ɕK�v�ȑ[�u�i���ʐM�l�b�g���[�N���͓d���I�����ō��ꂽ�L�^�ɌW��L�^�}�́i�ȉ��u�d���I�L�^�}�́v�Ƃ����j��ʂ����d�q�v�Z�@�ɑ���s���Ȋ����ɂ���Q�̖h�~�̂��߂ɕK�v�ȑ[�u���܂ށj���u�����A���̏�Ԃ��K�Ɉێ��Ǘ�����Ă��邱�Ƃ������B |

�����v��ƁA�u�d���I�ȏ��Z�L�����e�B����邱�Ɓv�ł���A���ȂǓd���I�ȊO�̕������f�B�A�ɏ�������ł�����́A���Z�L�����e�B�ɂ͊Y��������̂̃T�C�o�[�Z�L�����e�B�ɂ͊Y�����Ȃ��B

�܂��AITU-T��X.1500 (2011)/Amd.12 (03/2018)�ɂ��T�C�o�[�Z�L�����e�B�̒�`������̂ŁA�Q�l�܂łɏЉ��B

|

�T�C�o�[���Ƒg�D�A���[�U�̎��Y����邽�߂Ɏg�p�\�ȃc�[������j�A�Z�L�����e�B�̊T�O�A�Z�L�����e�B�̕ی�A�K�C�h���C���A���X�N�Ǘ��A�v���[�`�A�s���A�g���[�j���O�A�őP��A�ۏA�Z�p�̏W�܂�B�g�D����у��[�U�̎��Y�ɂ́A�ڑ�����Ă���R���s���[�^�f�o�C�X�A�l���A�C���t���A�A�v���A�T�[�r�X�A�ʐM�V�X�e���A����ѓd�q�I�ɑ��M�܂��͕ۑ����ꂽ���̑S�̂��܂܂��B�T�C�o�[�Z�L�����e�B�́A�T�C�o�[��Ԃɂ�����Z�L�����e�B��̊댯����A���[�U�Ƒg�D�̎��Y�̃Z�L���A�ɕۂ������@�\�Ƃ��̕ێ�ɂ��āA���悤�ɓw�߂邱�Ƃł���B��ʓI�ȃZ�L�����e�B�����j�ɂ́A�p���A���S���i�F�Ɣ۔F�h�~���܂ށj�A����ы@�������܂܂��B ���F�����K������і@���̈ꕔ�ł́A�l�����ł������ی삷�邱�Ƃ��K�v�ɂȂ�ꍇ������B |

4.1.1.4�@ �Z�L�����e�B�̕���

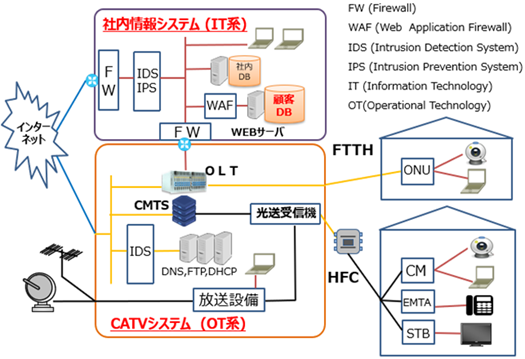

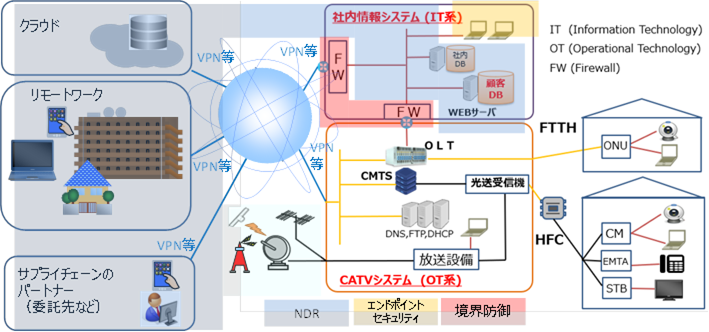

CATV���Ǝ҂̑命����Web�Ŏ��Ђ̃T�[�r�X���e�Ȃǂ����J���A�Ј��p�̃��[���T�[�o��ێ����Ă���A�C���^�[�l�b�g�Ɛڑ�����Ă���BCATV���Ǝ҂Ɍ��炸��ʂ̊�Ƃł��������Ă��邱�̂悤�ȃV�X�e���̂��Ƃ��A�Г��V�X�e���܂���IT�n�ƌĂ�ł���B����ACATV���Ǝ҂��������Ɓi�e���r�Ȃǁj��d�C�ʐM���Ɓi�C���^�[�l�b�g�E�d�b�Ȃǁj�Ƃ��Čڋq�ɃT�[�r�X�����ۂɗp����V�X�e���̂��Ƃ��A�^�p�n���n�V�X�e���܂��́AOT�iOperational Technology�j�n�V�X�e���ƌĂ�ł���BCATV���Ǝ҂�IT�n��OT�n�̃V�X�e����{�\���̗���} 4‑2�Ɏ����B

�} 4‑2�@CATV���Ǝ҂̃V�X�e����{�\����

���̗�ł́A�������ƂƓd�C�ʐM���Ƃ̗�������Ă���CATV���Ǝ҂�\���Ă��邪�A�������Ƃ݂̂���Ă��鎖�Ǝ҂ɂ��Ă��ʐM�֘A���u���Ȃ����ƈȊO�͓����ł���B�Ȃ��ACATV���Ǝ҂̋K�͂ɂ��傫�ȍ��ق́A�w�b�h�G���h���̈Ⴂ�ɂ��CMTS��T�[�o�Ȃǂ̒ʐM�@��̐��ł���A�V�X�e���̊�{�\���ɂ͑卷�Ȃ��B�Ȃ��A�C���^�[�l�b�g�Ȃǂ̒ʐM�T�[�r�X����Ă���OT�n�ł́ACMTS��OLT�̉����Ҍn�̐ݔ���ADNS�iDomain Name System�j��FTP�iFile Transfer Protocol�j�T�[�o�Ȃǂ̃Z���^�[�n�V�X�e���ō\������Ă���̂���{�ł���B�����āA�T�[�r�X�̓�����AFW�i�t�@�C�A�E�H�[���j�𖢑}���̂܂܉^�p���A�����҂փC���^�[�l�b�g������Ă���B�������AOT�n�̃V�X�e���̐ݒ��ύX�ɉ����A�����ғo�^�Ȃǂ����邽�߁AIT�n���OT�n�ւ̒ʐM�o�H�����݂��A���̊Ԃ�FW����Ă���̂����ʂł���B���������āA�C���^�[�l�b�g�Ȃǂ���Ă��Ȃ������T�[�r�X�݂̂̎��Ǝ҂ɂ��Ă��AIT�o�R��OT�n�i�����@��j�ɂ��A�N�Z�X�ł��邽�߁A�ʐM�T�[�r�X���s���Ă��鎖�Ǝ҂Ɠ��l�ɃT�C�o�[�U���̊댯��������B

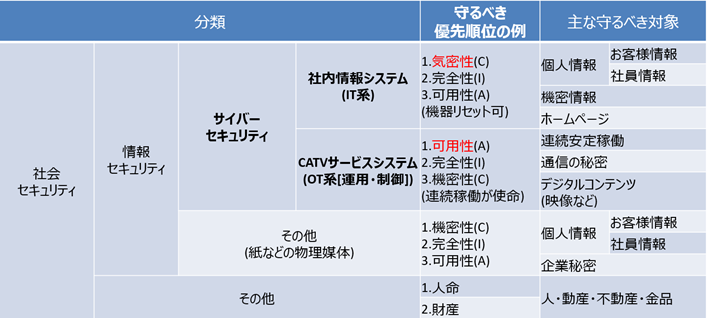

IT�n��OT�n�ł͎��ׂ��D��x����ʓI�ɈقȂ��Ă���BIT�n�ł́A�l����@�����������Ă��邱�Ƃ���A�@��������邱�Ƃ��ŗD��ł��邪�A�����̃T�[�r�X��~���������p�����ቺ����V�X�e���̃��X�^�[�g�͔�r�I�e�Ղɉ\�ł���B����AOT�n�ł́A���q�l�ւ̕����E�ʐM�T�[�r�X�Ȃǂ���A24����365���̉ғ������߂��邱�Ƃ���A�p������邱�Ƃ��ŗD��ƂȂ��Ă���B�����ɂ��ĕ��ނ������̂��\ 4‑1�Ɏ����B

�\ 4‑1�@�Z�L�����e�B�̕���

�Ȃ��ACATV���Ǝ҂ɂ����Ĕ������Ă���u���R�k�v�A�u�}���E�F�A�����v�A�uDoS�U���v�ɂ��ẮA���ꂼ��A�u�@�����v�A�u���S���v�A�u�p���v�̐N�Q�ɂ�����A�Z�L�����e�B�̃C���V�f���g�Ƃ��Ĉ�����B

4.1.2�@ CATV���Ǝ҂ւ̃T�C�o�[�U���̎��

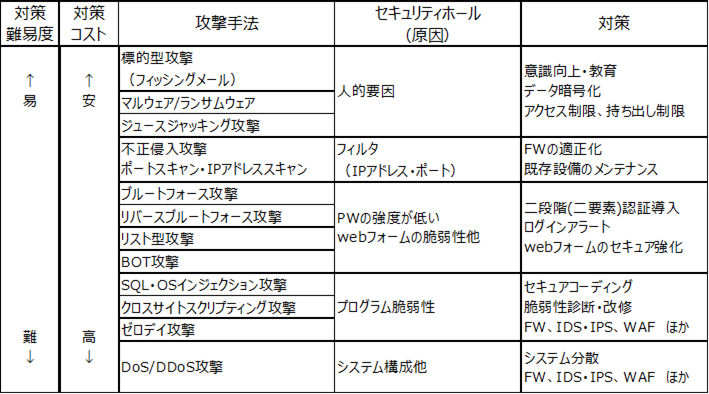

�T�C�o�[�U����@�ɂ͕����̃p�^�[�������邪�A�{�͂ł́AIT�n�EOT�n�ŋ��ʂ̃T�[�o�Ȃǂɑ��A�C���^�[�l�b�g�o�R�ōU�����d�|����T�^�I�Ȏ�@�ɂ��ĉ������B

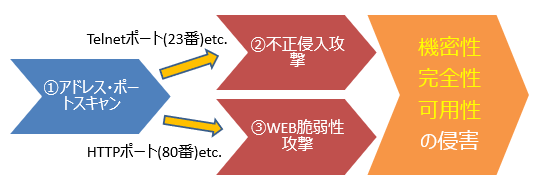

4.1.2.1�@ �T�v

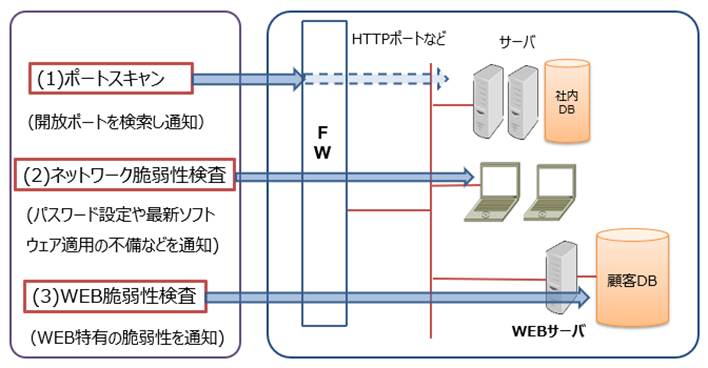

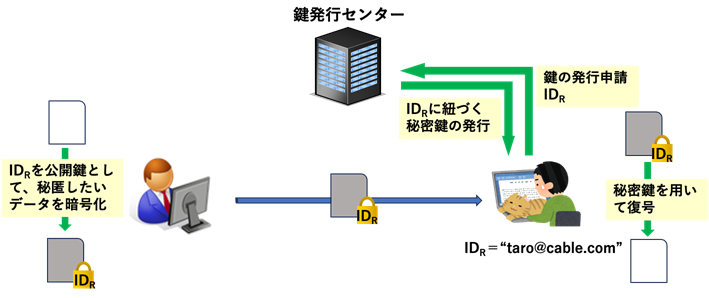

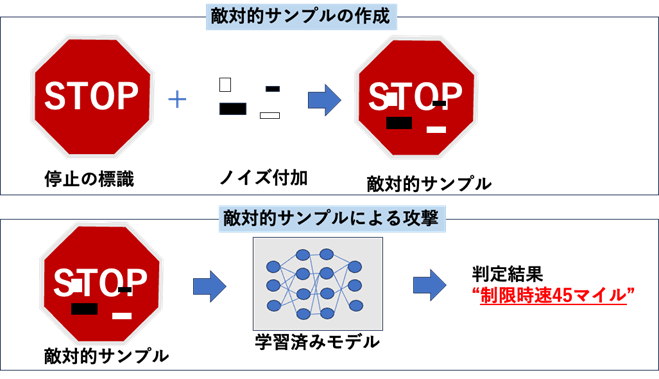

�T�[�o�Ȃǂ�_���T�C�o�[�U���̓T�^�I�Ȏ�@���} 4‑3�Ɏ����B

�U���҂́A�ŏ���IP�A�h���X�̃X�L�����ƃ|�[�g�X�L���������{���čU���Ώۂ�IP�A�h���X��|�[�g���i��i�@�j�B���̌��ʁA�U���ΏۂƂȂ�|�[�g���J���Ă���ꍇ�A�s���N���i�A�j��WEB�Ǝ㐫�U���i�B�j�����s����B�����̍U��������ł��Ȃ���A4.1.1.2�@�߂ʼn���������Z�L�����e�B��3�v�f�ł���u�@�����v�u���S���v�u�p���v���N�Q����Ă��܂��B

�} 4‑3 �T�C�o�[�U���̓T�^

4.1.2.2�@ CATV���Ƃɂ�����T�C�o�[�U���̈ꗗ

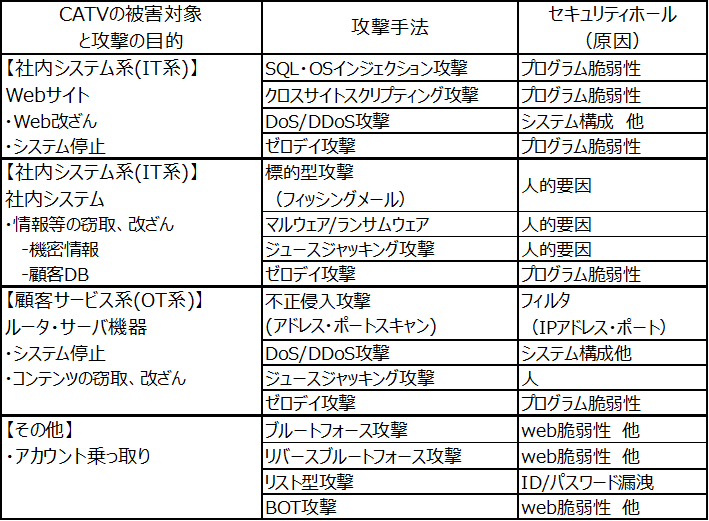

CATV���Ƃɂ�����T�C�o�[�U���̎�@�ƌ����̈ꗗ���\ 4‑2�Ɏ����B

�T�C�o�[�U���Ƃ��̑�ɂ��ẮA���X���l�����Ă������߁A��ɍŐV�̏�����肷�邱�Ƃ��̗v�ł���B��������U���̈ꕔ���Љ��B

�\ 4‑2�@�T�C�o�[�U���̎�ނƌ���

4.1.2.3�@ �A�h���X�E�|�[�g�X�L����

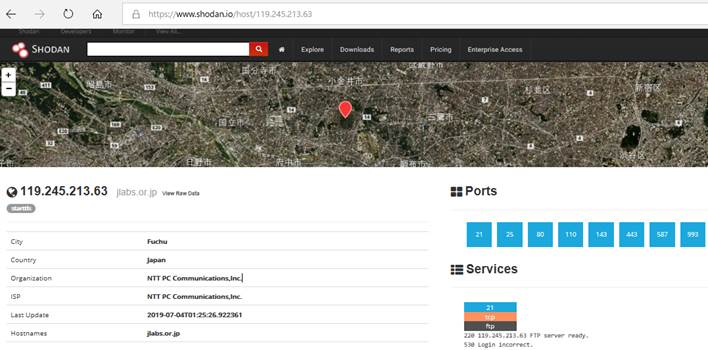

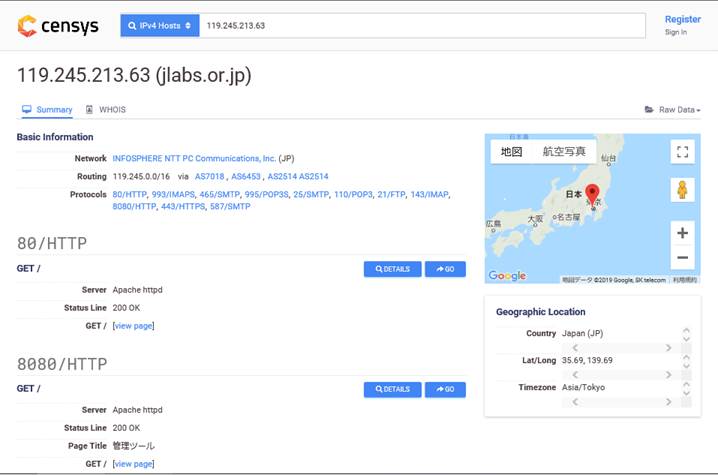

�U���҂́A���E����IP�A�h���X�i��42���j�ƁA65,536�̃|�[�g�̊J���̗L���������i�X�L�����j���_�����߂�B���̑S�A�h���X�ƑS�|�[�g���������鎞�Ԃ́A�킸��6���Ԓ��x�Ƃ����Ă���BIP�A�h���X�́A32�r�b�g�Ŗ�42���̃A�h���X��Ԃ�����IPv4�ƁA128�r�b�g��IPv4�̃A�h���X��4��i42���~42���~42���~42���j�̃A�h���X��Ԃ�����IPv6�����邪�A42����IP�A�h���X��1�b�ԂŌ����ł����Ƃ��Ă��AIPv6�̑S�A�h���X�ƑS�|�[�g����������̂�138���N�i�F���̗��j�j�̖�170���{���̎��Ԃ��K�v�ƂȂ��Ă��܂��B���̂��߁A�U���҂������IPv6�A�h���X��m���Ă���ꍇ�������A�X�L������p�����U����IPv4�A�h���X����ȃ^�[�Q�b�g�ɂȂ�B�܂��A���J����Ă���WEB�T�C�g�ŒN�ł��e�ՂɃX�L�����iIPv4�̂݁j���\�ł���A���̑�\��ł���SHODAN��censys�Ń��{�̃h���C���ŃX�L�������s�������ʂ��A���ꂼ���} 4‑4������} 4‑5�Ɏ����B�����̃T�C�g�̗��p�͊�{�I�ɖ����ł���B������IP�A�h���X�������i250�A�h���X/���j����ꍇ�Ȃǂɂ́A�ʓr��p�i��59�`��999/���j���K�v�ƂȂ邪�A�U���҂��g�p���Ă���Ƃ������Ƃł���B

�} 4‑4�@SHODAN�ɂ�郉�{�h���C���̃|�[�g�X�L��������

�} 4‑5�@Cencys�ɂ�郉�{�h���C���̃|�[�g�X�L��������

�}5.2.4��Ports�ɕ\������Ă��鐔���́A�|�[�g�ԍ��������Ă���A21�Ԃ�25�ԂȂǂ̕����̃|�[�g���J���Ă��邱�Ƃ��킩��B�|�[�g�ԍ��́A16�r�b�g����Ȃ�0�ԁ`65,535�Ԃ�����A�\ 4‑3�̒ʂ�A�ԍ��ɂ��@�\�����ނ���Ă���B���̔ԍ��́A�ꕔ��IANA�iInternet Assigned Numbers Authority�j�ɂ��Ǘ�����Ă��邪�A���R�Ɏg����|�[�g�ԍ������݂���BIANA�Ƃ́A�C���^�[�l�b�g�Ɋ֘A����ԍ����Ǘ����Ă���k�Ăɂ���g�D�ł���B

�\ 4‑3�@�|�[�g�ԍ��̕���

��\�I�ȃ|�[�g�ԍ��Ƃ��̋@�\�Ƃ��ẮA�ȉ��̂��̂�����A�����̃|�[�g�ԍ���_���ĕs���N�����s����B���Ƃ��A23�Ԃ�Telnet�ɂ��ẮAID�ƃp�X���[�h�����v����A�Y���̃T�[�o�ɐN���ł��A�t�@�C���̑��삪�ł��Ă��܂����ƂɂȂ�B

21�ԁFFTP 23�ԁFTelnet 25�ԁFSMTP

80�ԁFHTTP 110�ԁFPOP3 443�ԁFHTTPS

�Ȃ��ASHORDAN�́A��ɃX�L�������s���Ă���A���{�̃h���C���������Ƃ���A�قږ����A���̓��e���X�V����Ă���B����������IT�n�AOT�n�Ɋւ�炸�A�C���^�[�l�b�g�ɐڑ�����Ă��邷�ׂĂ�CATV���Ǝ҂̃T�[�o�ނ̏�S���E�Ɍ��J����A�Ǝ㐫������A�U���҂̊i�D�̃^�[�Q�b�g�ɂȂ��Ă��܂����A�t�ɂ��̏��Ŏ��Ђ̐Ǝ㐫���m�F���邱�Ƃ��ł���B

4.1.2.4�@ �s���N���U���i�s���A�N�Z�X�j

�U���҂́A�|�[�g�X�L�����œ��肵��IP�A�h���X�ƃ|�[�g�ԍ��̏�����ɁA���L�̕s���N���|�C���g�ɑ��čU�������{����B

�@ �p�X���[�h�s��

�U���҂͈�ʓI�ȃ��O�C�����A�p�X���[�h��Telnet�|�[�g��HTTP�|�[�g�Ȃǂł̕s�����O�C�������݂�B���̃��O�C������p�X���[�h�́A�groot�h���gadmin�h�A�g123456�h�̂悤�ȊȈՂȂ��̂⎖�O�Ɏ擾�������̂������B�܂��A�u���[�g�t�H�[�X�ƌĂ�邷�ׂĂ̕����̑g�ݍ��킹���������̂�A�����邠�肪���ȃp�X���[�h�����ׂĎ��������^�U���Ƃ������U��������B

���̂ق��ɁA���X�g�^�U���ƌĂ�鉽�炩�̎�i�ɂ���ē��肳�ꂽID�ƃp�X���[�h�̑g�ݍ��킹��p���āA���̓��e�ŕ�����̃��O�C�������s������̂�����B�����̋��Ђɂ��ẮA4.1.3�@���ɂďڍׂɉ������B

�A �Ǝ㐫���Ή��@��

���̏ꍇ�̐Ǝ㐫�Ƃ́AOS��\�t�g�E�F�A�v���O�����̋@�\�s���A�܂��͐ݒ��v�~�X�Ȃǂ������Ŕ�������Z�L�����e�B��̌��ׂ̂��Ƃł���B�ʏ픭�����ꂽ�Ǝ㐫�̓\�t�g�E�F�A�A�b�v�f�[�g�ɂ����X���C����邪�A�@��^�p�҂��A�b�v�f�[�g��ӂ�ƍU���Ώۂƌ��Ȃ���A�s���N���U�����鋰�ꂪ����B�L���ȗ�Ƃ��āA2017�N4���ɔ������ꂽ�A�g�����v�����郉���T���E�F�A�uWannaCry�v������i�}

4‑6�Q�Ɓj�B

�} 4‑6�@WannaCry�̐g����v�����

�����T���E�F�A�iRansomware�j�Ƃ́ARansom�i�g����j��Software�i�\�t�g�E�F�A�j��g�ݍ��킹�č��ꂽ���̂ł���A��������ƃp�\�R�����̃f�[�^���Í������Ďg�p�ł��Ȃ���Ԃɂ��āA���̐������������邽�߂̐g�����v�������ʂ�\��������B���̃}���E�F�A�́A���[���ȂǂɓY�t���ꂽ�t�@�C�����N���b�N���Ď��s���邩�A�Ǝ㐫�̈��p�ɂ�芈�����J�n����B��������ƁA�܂���C&C�T�[�o�ڑ����A�s���t�@�C�����_�E�����[�h���Ď��s���A�l�b�g���[�N��ɂ��鑼�̃p�\�R�����������Ă��̐Ǝ㐫�̈��p�ɂ�芴�����g�傳����B�����āA�f�[�^�t�@�C�����Í���������ŁA�g����Ƃ���300�h�����Í��ʉ݁i���z�ʉ݁j�̃r�b�g�R�C���Ŏx�����悤�v�������B���̐Ǝ㐫�̈��p�Ƃ́A445�ԃ|�[�g���g���Ă���}�C�N���\�t�g�̃t�@�C�����L�@�\�̐Ǝ㐫��_�������̂ł���B���̃}���E�F�A���^�����e���͂��Ȃ�傫���������߁A�}�C�N���\�t�g�́A���łɃT�|�[�g���I�����Ă���Windows XP�Ȃǂ�OS�ɑ��Ă��C���\�t�g�E�F�A�̒��s���ٗ�̑[�u���s�����قǂł���B�Ȃ��A�g����v���̕��ʂ��́A3�����o�߂���Ɨv�����z��2�{�ɂȂ�A7���Ԃ��߂��Ă��x����Ȃ���A�Í������ꂽ�t�@�C�����폜����Ƃ�������Ă��邪�A���ۂɐg������x�����ĈÍ�������������邩�ǂ����͕s���ł���B���̃}���E�F�A�ɂ��A���ۂ�CATV���Ǝ҂ɂ���Q���������B

�B WEB�Ǝ㐫�U��

CATV���Ǝ҂̃z�[���y�[�W�p��WEB�T�[�o�́A�ʏ�IT�n�ɐݒu����Ă���B���p�҂̗v���ɂ��A���I�ɉ������邱�Ƃ�A���O�C��������͂��ł��邱�Ƃ�WEB�̓����ł��邪�AWEB�̒��ɂ͂��̓��͑���ɐƎ㐫��������̂�����A�������U���҂��_���Ă���B���̎�̍U���̂ЂƂƂ���SQL�C���W�F�N�V����������A���̐Ǝ㐫���U�������ƁA�l���Ȃǂ̘R�k������s���Ă��܂��B

SQL�C���W�F�N�V�����Ƃ́A�f�[�^�x�[�X�T�[�o�𑀍삷�閽�ߕ��ł���SQL�̐Ǝ㐫�ɑ���U���ł���B�U���҂́A���̐Ǝ㐫������WEB�A�v���P�[�V�����ɑ��āAID��p�X���[�h�̓��̓G���A��SQL�����܂܂�����������͂��āA�Ӑ}�I�Ƀf�[�^�x�[�X�𑀍삵�āA�l���Ȃǂ�ގ悷��B�s���ɓ��肵���f�[�^�́A�_�[�N�E�F�u�ƌĂ�Ă���ŃT�C�g�Ŏ������Ă���B

���̑��AWEB�Ǝ㐫��_�������̂ɁA�N���X�T�C�g�E�X�N���v�e�B���O�iXSS�FCross Site Scripting�j�Ƃ����U��������B����́AHTML�ɂ��e�L�X�g��Java�ɂ��v���O������\��������ꍇ�ɁA���ӂ̂���X�N���v�g�����s���Ă��܂��Ƃ���WEB�̃o�N�𗘗p�������̂ł���AWEB�y�[�W�̉�����Ȃǂ��s���Ă��܂����̂ł���B

4.1.3�@ �T�C�o�[�U���ւ̑�ɂ���

�T�C�o�[�U���ւ̑�ɂ��āA�T�O����@�A�g�D�Ƃ��Ă̑�A�T�v���C�`�F�[���Ƃ��Ă̑���L�ڂ���B

4.1.3.1�@ �T�C�o�[�U���h��̊�{

�T�C�o�[�U�����玩�ЃV�X�e������邽�߂ɂ́A�Ǝ㐫�̌�����U���̌��m���L���ł���B�{�͂ł́ACATV���Ǝ҂ɂ�����T�C�o�[�U���h��̊�{�ɂ��ċL�q����B�������A�����ŋL�q�������i�́A���X�e�b�v�̑���܂ނ��̂����邽�߁A���ӂ��K�v�ł���B

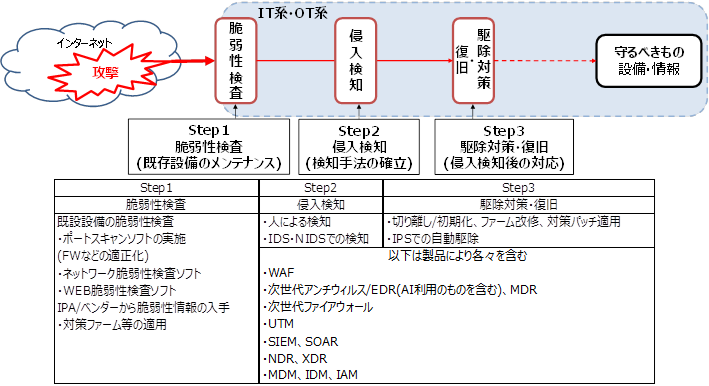

�} 4‑7�ɁA�T�C�o�[�U���h��̊T�v�������B

�} 4‑7�@�T�C�o�[�U���h��̊T�v

����̃T�C�o�[�U����ɂ��āA�ȉ���3�̃X�e�b�v�Œ�`����B

Step1. �Ǝ㐫����

Step2. �N�����m

Step3. �쏜��E����

Step1�ł́A���݃V�X�e���̃����e�i���X����щ��ς��s���\�����������߁A����^�p�̎x��ɂȂ�Ȃ��悤�ɒ��ӂ��K�v�ł��邱�ƂƓ����ɁA����̉^�p���������Ă�������Ƃ����^�p�̐���z�����Ƃ��̗v�ł���B

Step2�ł́AStep1�ɂĊm�����ꂽ���˔j���ꂽ��̑�Ƃ��č\�z�������̂ŁAFW����ɐݒu���ĕs���ȃg���q�b�N���Ď����A�h��Ȃ����͔�����̂Ȃǂ�����B������U�镑�����m�𒆐S�Ƃ����A���i�V�X�e�����ɗ����g���q�b�N�ƈقȂ���̂����Ĕ���A���Ȃ킿�����I�ɑΉ��ł���V�X�e������\�Ƃ��Ă�������B

Step3�ł́A��Q�ɑ�������̑�ɂ��ċL�q����B��ɂ��ẮA�U�镑�����m�̂悤�Ȏ����h�䂾���łȂ��A���X�̃����e�i���X����l�דI�ɔ������邱�Ƃ��K�v�ƂȂ�B

�@ �Ǝ㐫�����iStep1�j

�ݒu����Ă���T�[�o�Ȃǂ̐Ǝ㐫���^�p�O��^�p���Ɍ������邽�߁A�} 4‑8�Ɏ����悤�Ɋ�{�I�ɂ́A(1)�|�[�g�X�L�����A(2)�l�b�g���[�N�Ǝ㐫�����A(3)WEB�Ǝ㐫������3�̋@�\���L���ł���B

�} 4‑8�@�Ǝ㐫�����@�\

(1)�|�[�g�X�L�����\�t�g

�|�[�g�X�L�����\�t�g�Ƃ́A1��IP�A�h���X���Ƃ�65,536����|�[�g�̊J���̗L�����X�L�������Ē������A�Z�L�����e�B�z�[���Ƃ��Ȃ蓾��|�[�g����������\�t�g�ł���B�|�[�g�X�L����������@�\�ɂ��āA�ʏ��\�I��21�Ԃ�23�ԂȂǂ�1,000���x�̃|�[�g�ԍ��݂̂��������邪�A�ݒ莟��ł��ׂẴ|�[�g�ԍ����������邱�Ƃ��ł���B

(2)�l�b�g���[�N�Ǝ㐫�����\�t�g

�\�t�g�E�F�A�̃p�b�`�K�p�̕s������Ղȃp�X���[�h�ݒ�Ȃǂ��x������@�\������B

(3)

WEB�Ǝ㐫�����\�t�g

SQL�C���W�F�N�V�����Ȃǂ�WEB�A�v���P�[�V�����̐Ǝ㐫��f�f���A�x������@�\������B

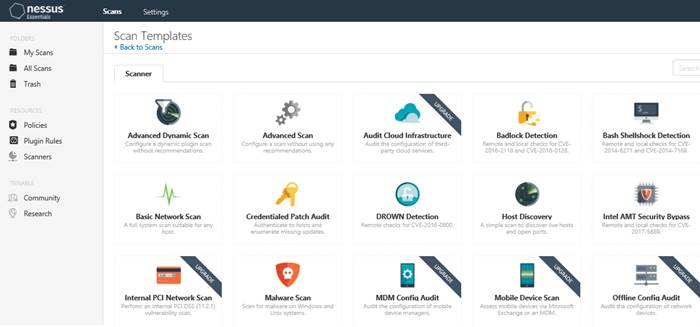

�����ł́A(1)����(3)�̋@�\����A������CATV���Ǝ҂��̗p���Ă���Nessus�ɂ��ĉ������B

l Nessus

�C���^�[�l�b�g�ڑ��T�[�r�X���S�E���S�}�[�N���i���c��A���S�E���S�}�[�N�擾�ɐ������Ă���\�t�g�ŁA���łɕ�����CATV���Ǝ҂��̗p���Ă���B2019�N6������Nessus Essentials�������Œ���Ă��邪�A�����ł���IP�A�h���X�̏����16�܂łƂȂ��Ă���ȂǁA�ꕔ�@�\�ɐ������݂����Ă���B����A�������Ȃ��L���ł́ANessus

Professional�Ƃ������̂Œ���Ă���A���̔N�ԃ��C�Z���X���́A��30���~�i2019�N12�����݁j�ƂȂ��Ă���B�} 4‑9�̃��{�Ŏg�p����Nessus�̃��j���[��ʂ����Ă��킩��悤�ɁA���o�I�ɂ��킩��₷���A�g���₷���\�t�g�ł���B

�} 4‑9�@Nessus�̃��j���[���

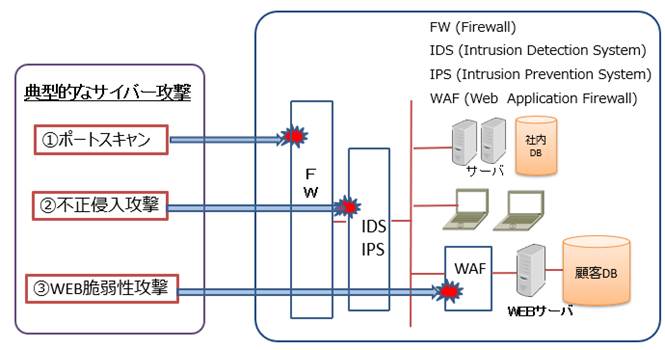

�A �N�����m�iStep2�j

�T�C�o�[�U������̑Ώ��́ANIST�iNational Institute of Standards and Technology�F�A�����J�����W���Z�p�������j����߂��uNIST SP800-171�v�ɋL�ڂ̃��X�N�Ǘ��t���[�����[�N���Q�l�ɁA��Ƃ��ƂɌ��߂�Ƃ悢�B���̃t���[�����[�N�ł́A����iIdentify�j�A�h��iProtect�j�A���m�iDetect�j�A�Ή��iRespond�j�A�����iRecover�j�ƂȂ��Ă��邪�A�����Ɋւ��ẮA��ʓI�Ƀo�b�N�A�b�v�f�[�^���g���čs����B���������āA�{���ł́A����ȊO�̌��m�ƑΉ��ɂ��āA�l�b�g���[�N����уG���h�|�C���g���ꂼ��ɂ��ďq�ׂ�B

(1)�l�b�g���[�N�̐N�����m

�O������̃|�[�g�X�L�����ɑ��AFW�ŕs�v�ȃ|�[�g�����̂���ʓI�����A���[����Web�ȂNJO���ƒʐM����T�[�o�Ȃǂ́A�֘A�|�[�g�͊J������K�v�����邽�߁A���ꂾ���ł͖h������Ȃ��B���̂��߁AFW�z���Ō�q����IDS�iIntrusion

Detection System�F�s���N�����m�V�X�e���j�ȂǂŌ��m���AIPS�iIntrusion Prevention System�F�s���N���h��V�X�e���j�ȂǂŃT�C�o�[�U���ɑΉ�����B

�T�C�o�[�U���h��̃C���[�W���} 4‑10�Ɏ����B

�} 4‑10�@�T�C�o�[�U���h��C���[�W�}

(a)

FW

FW�́A�O������̃|�[�g�X�L�����Ȃǂɑ��A�g�p���Ă��Ȃ�IP�A�h���X��|�[�g����ĕs�v�ȃg���q�b�N���Ւf����B

(b)

IDS�EIPS

IDS�́A�T�[�o�Ȃǂ̐ݒ�s����p�b�`�K�p�̕s���Ȃǂ̐Ǝ㐫�ɑ��A����łȂ��g���q�b�N�Ȃǂ����m���ăT�C�o�[�U�������m����B���IPS�́A���̌��m���Ă��̒ʐM���~����ȂǍU����h���B

IDS�ɂ́ANIDS�iNetwork-based IDS�F�l�b�g���[�N�^IDS�j�ƁAHIDS�iHost-based IDS�F�z�X�g�^IDS�j������A�Ď�����Ώۂ⓱�����@���قȂ��Ă���BNIDS�́A�����ʂ�l�b�g���[�N��ł̃g���q�b�N���Ď����A���̃p�P�b�g����͂��Ĉُ팟�m����^�C�v�ł���B���HIDS�́A�T�[�o��p�\�R���Ȃǂ̃z�X�g�ɏ풓�����ĕs���N�������m����^�C�v�̂��߁A�Ď��Ώۂ̃z�X�g���ꂼ��Ɍ��m����\�t�g���C���X�g�[������K�v������B���̂��߁ANIDS�̕����������₷���B

IDS��IPS���s���N�������m����d�g�݂́A�s�����o�^�i�~�X���[�X���o�FMisuse Detection�j�ƈُ팟�o�^�i�A�m�}�����o�FAnomaly Detection�j�ɕ��ނ����B�s�����o�^�́A���炩���߃u���b�N���X�g�ɓo�^���ꂽ�V�O�l�`���ƌĂ��p�^�[����[���ƃ}�b�`���O�����ĐN�����o���s���d�g�݂ł���B�܂�A���m�̎�����g�����N���������o�ł��Ȃ��Ƃ������Ƃł���B����A�ʏ�ƈقȂ�g���q�b�N�����o����ُ팟�o�^�ł́A����łȂ��ꍇ���ُ�Ɣ��f���邽�߁A���m�̎�����g�����N���������邱�Ƃ��ł���B���̎d�g�݂́A���O�C�������A�l�b�g���[�N�g���q�b�N�A�g�p����R�}���h�╶���`���Ȃǂ̏����ɑ��āA���펞��臒l��ݒ肵�A�ݒ�ƈقȂ�ꍇ�Ɉُ�Ɣ��f����̂����A����痼���̌��o��@���̗p�������̂����݂���B���ۂ�NIDS�ł́A���K�̓I�t�B�X�p��1Gbps���x�̃g���q�b�N�ɑΉ��������̂���A�ʐM���Ǝ҂ł��g�p�\��100Gbps������̂܂ŁA��p���i�i�I���v���~�X�j�̎�ނ��L�x�ŁA���ɂ̓N���E�h�Œ��Ă�����Ǝ҂����݂��Ă���B�܂��A�p�\�R����T�[�o�Ƀ\�t�g�E�F�A���C���X�g�[������IDS������������@���\�ł���B

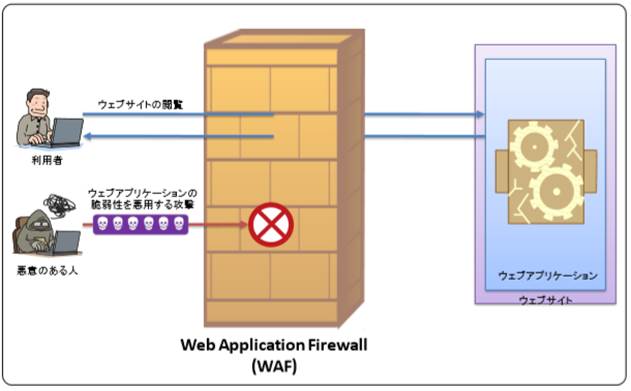

(c) WAF�iWeb

Application Firewall�j

WAF�̓z�[���y�[�W�A�N�Z�X�ւ̒ʐM���������A�E�F�u�A�v���P�[�V�����ւ̍U����h�䂷�邱�Ƃ�ړI�Ƃ��Ă���A4.1.2.4�@�߂ʼn������Web���L�̐Ǝ㐫���U���҂ɓ˂���āA�l���Ȃǂ��܂܂��DB�𑀍삷�邱�Ƃɑ��AWeb�T�[�o�̎�O�Ŗh��ł���BWAF��FW�ł͂�����̂́A�ʐM�ɂ����鑗�M�����Ƒ��M����iIP�A�h���X��|�[�g�ԍ��j����ɃA�N�Z�X�𐧌�����FW�Ƃ͋@�\���قȂ��Ă���B�܂��AFW�͊O�����J����K�v�̂Ȃ��ʐM��ւ̃A�N�Z�X�𐧌����A�s���ȃA�N�Z�X��h�~����̂ɑ��AWAF�́AFW�ł͐������邱�Ƃ��ł��Ȃ�Web�A�v���P�[�V�����ւ̒ʐM���e�����Đ��䂷����̂ł���B��̓I�ɂ��} 4‑11�@WAF�̓���T�v

�o�T�FIPA�wWeb Application Firewall�ǖ{ ������2�Łx�����} 4‑11�Ɏ����悤�ɁA�ʏ�̃z�[���y�[�W�{���ł͐��������Ȃ����̂́A�E�F�u�A�v���P�[�V�����̒ʐM���e�ɊO������f�[�^�x�[�X��s���ɑ��삷��悤�ȒʐM�p�^�[�����܂܂�Ă����ꍇ�A���̒ʐM���Ւf����B

�} 4‑11�@WAF�̓���T�v

�o�T�FIPA�wWeb

Application Firewall�ǖ{ ������2�Łx�����p

WAF�ɂ��Ă�IDS�EIPS�Ɠ��l�A�I���v���~�X�̐�p�@���\�t�g�E�F�A���C���X�g�[�������T�[�o�𗘗p������̂ɉ����A�N���E�h�Ŏ���������̂����݂���B

(d) �����Ǘ�

�Z�L�����e�B�x���_�́AIDS��IPS�AWAF�Ȃǂ�g�ݍ��킹��UTM�iUnified Threat Management�F�������ЊǗ��j�Ƃ��đ����I�ȃZ�L�����e�B�\�����[�V��������Ă���ꍇ������B�����I�ȃZ�L�����e�B�\�����[�V�����Ƃ��ẮANGFW�iNext Generation Firewall�F������t�@�C�A�E�H�[���j�����݂���BUTM��NGFW�̗�������舵���Ă�����Ǝ҂́A��K�͂̃G���^�[�v���C�Y�����ɁuNGFW�v�A������ƌ����ɂ́uUTM�v��̔����Ă���B���̃x���^�̑�K�͂̃G���^�[�v���C�Y�ɂ��ẮA�����_�ł͐�Gbps�ȏ�̃g���q�b�N���������̂��w���Ă���B

�܂��AUTM�Ǝ������̂Ƃ��āASIEM�iSecurity Information and Event Management�F�Z�L�����e�B���C�x���g�Ǘ��j�ƌĂ�Ă���V�X�e��������B�Z�L�����e�B�Ɋ֘A�������O���W�Ƃ����@�\�ł́AUTM��SIEM�����l�ł��邪�AUTM�̓��O���W�߁A�����̃��W�b�N�ŃZ�L�����e�B�ᔽ�⋺�Ђɑ��ău���b�L���O���s���B���SIEM�̓��O���番�͂��s���A�C���V�f���g�\���̔����⎖�̔�����̒����Ȃǂ̎g�p���ړI�ł����āA�u���b�L���O�͍s��Ȃ��B

(2)�G���h�|�C���g�̐N�����m

(a) NGAV

����܂ł̃p�\�R���Ȃǂ̃G���h�|�C���g�ɑ���Z�L�����e�B��Ƃ��āAAV�iAnti-Virus�F�A���`�E�C���X�j�\�t�g�E�F�A����ʓI���������A�ߔN�ANGAV�iNext Generation Anti-Virus�F������A���`�E�C���X�j�\�t�g�E�F�A�Ƃ������̂��o�ꂵ�Ă���BAV��NGAV�̈Ⴂ�ɂ��ẮAAV�̃}���E�F�A���m�������p�^�[���}�b�`���O�i�V�O�l�`�������Ƃ��Ă��j�ōs����̂ɑ��ANGAV�́A�ÓI�⓮�I�ȃq���[���X�e�B�b�N���m��l���m�\�iAI�j�A�@�B�w�K�Ƃ������V�����Z�p��p���āA�}���E�F�A�Ƌ^�킵�����̂����m���ău���b�N���邽�߁A���m�̃}���E�F�A�ɑ��Ă��Ή����\�ł���B

(b) EDR�iEndpoint Detection and Response�j

�@EDR��ƁA�u�G���h�|�C���g�̌��m�ƑΉ��v�ł���A�G���h�|�C���g�ɐN�������}���E�F�A��v���Ɍ��m�A�����A�����Ċg�U�h�~���邱�Ƃ�ړI�ɂ����\�t�g�E�F�A�̑��̂ł���B������}���E�F�A�Ɋ������Ă��܂����ꍇ�ł���Q���ŏ����ɐH���~�߂邽�߁ANGAV�ƈꏏ�ɉ^�p���Ă����Ƃ��������Ă���BEDR�́A�p�\�R���ȂǂɐN�����Ă��܂����}���E�F�A�̑Ώ�������ł���AV��NGAV�̎�_���J�o�[���A�}���E�F�A�N����̉e�����ŏ����ɐH���~�߁A�Ώۋ@��̐藣���Ȃǂ�v���ɍs���A��Q�g���h�~����B����A�N���h�~�@�\���Ȃ����߁A�ʏ��AV��NGAV�ƕ��p���Ă���B���̑��AEDR�̓����Ƃ��ẮA�G���h�|�C���g���̏������I�Ɏ��W���Ď����s���Ă��邽�߁A�}���E�F�A�̐N���o�H�̓���A�����Nj��̎��ԒZ�k���\�ł���A�Ĕ��h�~�ɂ��L���ł���B������������ɂ�����A�G���h�|�C���g�̏��͂���X�L�����K�v�Ȃ��߁ASOC�i�Z�L�����e�B�I�y���[�V�����Z���^�[�j�̉^�p�Ƃ̃Z�b�g�ōs���̂��]�܂����B

(c) MDR�iManaged Detection and Response�j

�@EDR���}�l�[�W�h�T�[�r�X�Œ���MDR�Ƃ����T�[�r�X������BMDR�́A�O���̐��X�L�������Z�L�����e�B�l�ނ��W�߂�SOC��EDR�̉^�p���ϑ�����T�[�r�X�ŁA�Z�L�����e�B�l�ނ̊m�ۂ�^�p�Ǘ����ȗ͉��ł���B

�@MDR�ɂ́A�C���V�f���g�̏����v���Z�X��S���g�[�^���T�|�[�g�T�[�r�X�ƂȂ�t���}�l�[�W�h�^�A���Ќ��m�ƒʒm����ꎟ�I�ȑΏ��܂ł̈ꕔ�̃C���V�f���g�Ή���S���Z�~�}�l�[�W�h�^�̓��ނ�����BSOC��ێ����Ă��Ȃ�������CATV���Ǝ҂�EDR������ꍇ�ɂ́A�@���p�ȊO���ׂĎ��Ђʼn^�p����̂��AMDR��p���ĊO���ɉ^�p���ϑ�����̂��ŃR�X�g���ς���Ă��邪�A�T�C�o�[�Z�L�����e�B���̂��߂ɂ�EDR�̓����𐄏�����B

�B �쏜��iStep3�j

Step2�ɂđ�\�����Z�L�����e�B��ɂ́A���Ђɑ��Č��m�E����܂ōs�����A�h��܂őΉ��ł��Ȃ����̂�����B������Ή����Ԃɍ���Ȃ��A�������͔�Q���������Ă��܂����ۂ̑Ώ����@���ȉ��ɋL���B

l ��Q���^����[���̐藣��

���ꂽ�ΏۂƂȂ�[������肵�A�X�^���h�A�����������Ƃ��K�v�ƂȂ�B����ɂ��A�[������[���ւ̊������A��Q���ŏ����ɗ}���邱�Ƃ��ł���B

l ��Q�̊m�肨��ы��L

��Q��c���E�m�肵�A�Z�L�����e�B�x���_�Ƌ��L���邱�Ƃ��K�v�ƂȂ�B

�Ώ��\�t�g�Ɋւ��ẮA�O���ɂĉ�������ʂ�AIPS�EWAF����������B

IPS�Ɋւ��ẮAIDS�ƃZ�b�g�ŗ��p���邱�Ƃ����邪�A�����ݔ��Ƃ̌��ˍ������P�̂ŗ��p���邱�Ƃ�����ق��AUTM���̃V�X�e���ɂċ@�\�����ꍇ�����邽�߁A�����ɂ͒��ӂ��K�v�ł���B

WAF�Ɋւ��ẮAWeb�ɓ��������`��IDS�EIPS�Ƃ��ĔF������Ă���B�@�\���ގ����Ă���AWeb�֘A�̃g���q�b�N���Ď����s���Ȃ��̂������h�䂷��@�\�����B

4.1.3.2�@ �F�،n�s���A�N�Z�X�ւ̑�

Step3�ŏЉ���p�X���[�h�s���ɑ���U���ւ̑�Ƃ��āA���ƎҁE���[�U�[�o���ɑ��钍�ӊ��N���K�v�ł���B

���Ǝ҂̑Ή��Ƃ��ẮAIDS�EIPS�AWAF��p�����ӂ�܂����m�ɂ���Ĉُ�ȃA�N�Z�X�̌��m����ёΉ�����������B���킹�āA���O�C����K�v�Ƃ���T�[�r�X�ւ̑Ή��Ƃ��ē�i�K�F�i��v�f�F�j��O�C���A���[�g�A�A�J�E���g���b�N�V�X�e���̓������͂��߁AIP�A�h���X�ɑ���A�N�Z�X�Ւf�����Ȃǂ���������B

��i�K�F�ɂ��ẮAID�ƃp�X���[�h����́E���������i��i�K�j��ɁA�ʂ̒[���ɑ����Ă��镶�������͂�����́A���邢�͎w��Ȃǂ̐��̏������߂���̂�����B�����̑Ή��ɂ��A���X�g�^�U���Ȃǂɂ��ID�ƃp�X���[�h�̕s�����p�ɑ���\�ɂȂ�Ƃ�����B���̂ق��ɂ��A����ID���畡���O�C���Ɏ��s�����ꍇ�ɊY���A�J�E���g�����b�N����A�J�E���g���b�N�V�X�e���A�����IP�A�h���X���瑽�ʂ̃��O�C�����s���������ꍇ�ɂ���IP�A�h���X����̃A�N�Z�X���Ւf����@�\���s���A�N�Z�X��Ƃ��Ă�������B�����@�\�̓����́A�u���[�g�t�H�[�X�U���A�܂��̓��o�[�X�u���[�g�t�H�[�X�U���ɑ��Ĕ��ɗL���ł���Ƃ�����B�����̋@�\�́AWeb�t�H�[���ւ̖��ߍ��݂�Ǘ����ϑ����Ă���ꍇ�A�_��I�v�V�����Ƃ��ė��p�\�Ȃ��̂Ȃǂ�����B

���[�U�ɑ��Ă����ӊ��N���d�v�ł���B�s���A�N�Z�X�ɂ���ē���ID�ƃp�X���[�h���A����Web�T�[�r�X�ւ̃��O�C����o�^�Ɉ��p����鋰�ꂪ����B���ۂɂ��̕��@�ŕs���ۋ����s��ꂽ���������B���q�l�̐M��������̂��߁A���Ǝ҂���旧���Ē��ӂ𑣂��Ă������Ƃ��K�v�Ƃ����B

���Ǝ҂���[�����Ă�����\�I�Ȏ��ۂƂ��āAID����уp�X���[�h�̎g���܂킵�Ɋւ��钍�ӊ��N�A�K�ȃp�X���[�h�̐ݒ董�i����������B

ID����уp�X���[�h�̎g���܂킵�h�~�Ɋւ��ẮA��q�̃��X�g�^�U�����͂��߂Ƃ���s���ȓǂݎ��̔�Q���y�����邱�Ƃ��\�ƂȂ�B

�K�ȃp�X���[�h�̐ݒ董�i�ɂ��ẮA���ݐݒ肳��Ă���p�X���[�h�̎�ނⒷ���i�����j�G�����邱�ƂŁA��O�҂ɂ���͂����ɂ�������˂炢������B�G���h���[�U�ɂ���ẮA�����l�̂܂܃A�J�E���g���^�p����ꍇ��A�����݂̂̃P�[�X���������Ȃ��B�ύX�����p�X���[�h�̕��j�Ƃ��ẮA�����l��P���ȕ�����ȂǓ��肪�e�ՂȂ��͔̂����A�p�啶���E�������E�L��������������10���ȏ�̕�����ō\�����邱�Ƃ��]�܂����B�Ȃ��AIPA�̕��ɂ��ƁA�p�����̑g�ݍ��킹�i62�����j�ʼn�lj\�Ȏ��Ԃ́A4���̏ꍇ����2���ł���̂ɑ��A6���̏ꍇ�ɂ͖�5���A8���̏ꍇ�Ŗ�50�N�A������10���̏ꍇ�ɂ͖�20���N�ƂȂ��Ă���B

4.1.3.3�@ �Z�L�����e�B�h���@�̂܂Ƃ߂ƈ��

����܂ł̓��e�܂��āA�Z�L�����e�B��̈���}5.2.12�Ɏ����B

�} 4‑12�@WAF�EIDS/IPS�\�t�g�̋@�\��r

�} 4‑12�́A�e�@�\�̓��������āACATV���Ǝ҂ɓ��Ă͂߂��`�ł̖h��ݔ��̕~�ݗ�������Ă���B

�ݔ����G���h���[�U�ƎГ��V�X�e���ɁA���p�V�X�e���iOT�n�j�ƎГ����V�X�e���iIT�j�n�ɂ��ꂼ�ꕪ�����ĉ������B

(1) �C���^�[�l�b�g�AIT�n�AOT�n�Ƃ̐ڑ��_�ɂ��ĕs�v�ȃA�N�Z�X���Ւf���邽�߁AFW�̐ݒu���L���ł���B

(2) FW����̃g���q�b�N�Ď��ɂ���FW�̒ʉ߂��Ă��܂����s���g���q�b�N��U�������o�E�h�䂷�邽�߂ɁA�����IDS�EIPS��ݒu���邱�Ƃ𐄏�����B

(3) Web�A�v���EWeb�T�C�g�̊Ď��ɂ���

(1)(2)�̑���Ƃ邱�Ƃɂ���Ėh���@�͊m������Ă������A���Г��V�X�e���ɋ߂�Web�T�C�g���ӂ̑���Ƃ邱�ƂŖh��͂���ɋ��łȂ��̂ƂȂ�BWeb�A�v�����ӂɑ��āAWAF�����邱�Ƃ𐄏�����B

�����ɂ��āA�Z�L�����e�B��Ƃ��Ċm�������ݔ���V�X�e���A�����Ėh���@�́A����I�ȃ����e�i���X�ɂ���āA����Ɍ��ʂ�����B�Z�L�����e�B�S���҂ɂ����ẮA�@��ݒu����уV�X�e���̕~�݂����ɗ��炸�A�Z�L�����e�B�̍ŐV���������Ȃ������I�ȃ����e�i���X����ю{�݂̍œK����}��K�v������B

�@ �Z�L�����e�B��ɂ�����R�X�g����ѓ�Փx

�\ 4‑4�ɃZ�L�����e�B��ɂ������R�X�g�ɂ��ďЉ��B

�Z�L�����e�B��ɂ�����R�X�g����ѓ�Փx�͒萫�I�ł���A���ۂ̎��ƎҋK�͂ɍ��킹�đ傫���ϓ����邽�߁A���ۂɓ�������ۂ͒��ӂ��K�v�ł���B

�\ 4‑4�@�Z�L�����e�B��ɂ�����R�X�g����ѓ�Փx

�A �Љ�ƃT�C�o�[���Ђ̕ω�

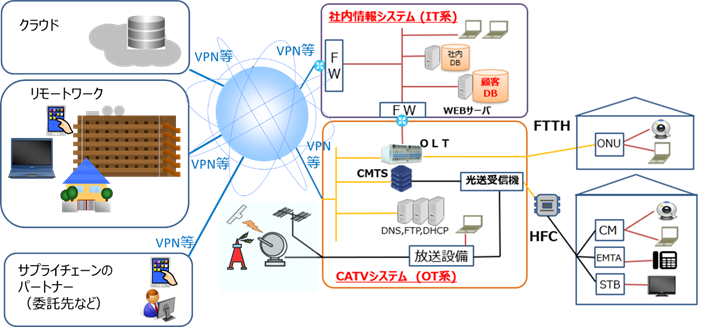

����܂ŏq�ׂĂ����Z�L�����e�B��͋��E�^�h��Ƃ����A��Y��Ɩ����pPC�����Аݔ��⎩�Ѓl�b�g���[�N�Ȃǂ̕����ꂽ���ɂ��邱�Ƃ�O��ɂ����h���ł���B

�������A�Љ�̕ω��Ƃ���ɔ����T�C�o�[���Ђ̕ω��ɂ���ăZ�L�����e�B��ɂ��V���ȊT�O����ݏo����Ă���B

�P�[�u�����Ǝ҂ɂ����Ă��A�T�[�r�X�i���̌�����������ړI�ɁA�Ɩ��ɗp����@��ɃX�}�[�g�t�H����^�u���b�g���͂��߂Ƃ��郂�o�C���[���̗��p��A������ʐM�@��̃I���v������N���E�h�ւ̈ڍs���s������B�܂��A�������̂��߂ɋƖ��ϑ��̃p�[�g�i�[�ƃf�[�^��V�X�e����A�g���邱�Ƃ�����B

�} 4‑12�̖h��ݔ��̕~�ݗ�����Ƃɍl�����P�[�u�����Ǝ҂̎��ƕω��̃C���[�W���} 4‑13�Ɏ����B

���̕ω��́A�Љ�S�̂ŋN�����Ă�����̂ł���B����܂łƏ��قȂ�A�Ɩ��ɗ��p����@��͑��l�����A��Y��Ɩ��p�@�킪�ЊO�Ɏ����o�����悤�ɂȂ����B2020�N�ɂ́A�V�^�R���i�E�C���X�̗��s���A�e�����[�N�����i����A�V���ȓ������Ƃ��Ē蒅������B�����āA�T�C�o�[�U���͂��̕ω��ɍ��킹�Đi�����A�e�����[�N�̂悤�ȃj���[�m�[�}���ȓ�������_���U����A�T�v���C�`�F�[���̐Ǝ㐫��˂��U���Ȃǂ��������Ă����B�܂��A���̎�����I�������A�N����h�����Ƃ⌟�m���邱�Ƃ�����Ȃ��Ă���B

���̂悤�ȏ��̃Z�L�����e�B��ɂ����Ă��A�V���ȃZ�L�����e�B�̊T�O��d�g�݂��K�v�ƂȂ����B

�} 4‑13�@�P�[�u�����Ǝ҂̎��ƕω��̃C���[�W

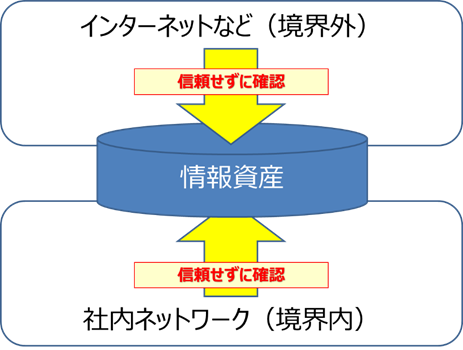

�B �[���g���X�g�Z�L�����e�B

�[���g���X�g�Ƃ́A�u�����M�p���Ȃ��v�Ƃ����Ӗ��ł���A�} 4‑14�Ɏ����Ƃ���Г��E�ЊO���킸�A�l�b�g���[�N��̃g���q�b�N�̈��M�p�����ɃZ�L�����e�B���g�ފT�O�ł���B

�[���g���X�g�Z�L�����e�B�ł́A���ׂ���Y�͋��E�̓��O�ɂ���A���ׂ���Y�ɂ͋��E�̓��O����A�N�Z�X����Ă��āA���Ђ͋��E�����ɂ��ړ����Ă��邱�Ƃ�O��Ƃ��āA���ׂĂ̏�Y�ւ̃A�N�Z�X��M�������Ɋm�F���邱�Ƃ����߂�B

�} 4‑14�@�[���g���X�g�Z�L�����e�B�̊T�O

��ɏq�ׂ��悤�ɁA�]���^�̖h���@�͋��E���h��ɕ��ނ���A������Â��h���@�Ƃ��Ď�舵��ꂪ���ł���B���ɁA�Z�L�����e�B�x���_�̓W�J�ł́A���E���h��̓[���g���X�g�̑Ɛ������݂Ƃ��ĕ\������A�Z�L�����e�B��DX���ɔ������E���h�䂩��̒E�p�𐄏�������̂������B

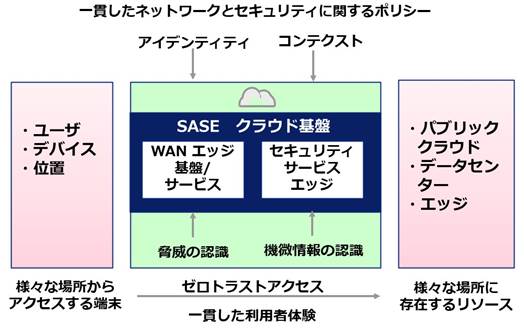

�C SASE�iSecure Access Service Edge�j

SASE�Ƃ́A�ăK�[�g�i�[�Ђ�2019�N�ɒ��A��Ƃ̋@��^�p�`�Ԃ̕ω��ɑΉ�����`�œo�ꂵ���A�V���ȃZ�L�����e�B�t���[�����[�N�̍l�����ł���B

�]���̃Z�L�����e�B��̌X���́A�O�q�̂Ƃ����ƃl�b�g���[�N�͎Г��̐�p������Ԃŏ����������̂������������A�N���E�h��Ԃ�p�����T�[�r�X�������悤�ɂȂ������Ƃɂ��A�N���E�h���p�ɓK�����Z�L�����e�B��̍\�z���ۑ�ƂȂ����B

�܂��A�e�����[�N�Ȃǂ̐V���ȋΖ��`�ԂȂǂɑΉ������Z�L�����e�B������X�Ɠ������Ă������Ƃ́A�V�X�e���̕��G���ɔ����Ǘ��ҕ��ׂ̑����A�����̒ቺ��闘�p��UX�̒ቺ�����łȂ��A�R�X�g�̑�����ʐM���ׂ��������Ă���B

�����̉ۑ�ɑ��āA�~���ȃl�b�g���[�N�@�\�Ɛڑ��̈��S�����m�ۂ���l�b�g���[�N�Z�L�����e�B����̃t���[�����[�N�ɂ܂Ƃ߂Ē��邱�ƂőΉ����悤�Ƃ���̂�SASE�ł���BSASE�̖ړI�́A�N���E�h����[�g���[�N�ȂNJ�Ƃ̋@��^�p�`�Ԃ̕ω��ɔ����Ǘ��̔����R���h�~����ƂƂ��ɁA�ω��ɔ����Ǘ��R�X�g���̗}���A���p�҂̗����̌���A�N���E�h�̗����p��e�����[�N�̓����ɂ�萶����l�b�g���[�N���p�̕��ׂɑ���������ł���B

SASE�̊T�v���} 4‑15�Ɏ����B

�} 4‑15�@SASE�̊T�v

�o�T�FNeil MacDonald, Nat Smith�F2021 Strategic Roadmap for SASE Convergence

SASE�ł́ASD-WAN�iSoftware Defined-Wide Area Network�j����ՂƂ��ēW�J����A������SD-WAN�ɂč\�������Z�L���A�ȒʐM��ՁA����уN���E�h���ɂ�����Z�L�����e�B�G�b�W�ɂ����āA��苭�łȃZ�L�����e�B������{������̂ƂȂ�B

�D SOC�^�p�̍��x��

�T�C�o�[���Ђ����x�����҈Ђ�U�邤�ɑ���Z�L�����e�B��Ƃ��ẮA�V���ȐN�����m�̎d�g�݂���邱�Ƃ�����̑Ή������x�����邱�Ƃ�i�߂Ă���B

���̈���ŁA�V�X�e���̕��G����Z�L�����e�B�Ɩ��̔ώG���ɑ��āA�������I�ȉ^�p���\�z���邱�Ƃ����߂��Ă���B

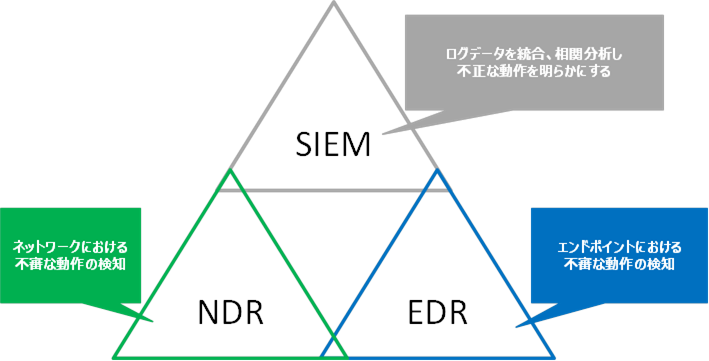

���̍��x�ȑ�ь����I�ȉ^�p�ɂ��Ă̊T�O�Ƃ��āA�K�[�g�i�[�Ђ�SOC Visibility Triad�iSecurity Operation Center Visibility Triad�FSOC�^�p�̍��x���j����Ă���B

�} 4‑16�@SOC Visibility

SOC Visibility�́A�{�߃l�b�g���[�N�̐N�����m�̍��ŏq�ׂ�SIEM�����EDR�Ƀl�b�g���[�N�ł̕s�R�ȓ�������m����NDR�iNetwork Detection and Response�j��g�ݍ��킹�邱�ƂŁA��Ƃւ̃T�C�o�[�U����s���A�N�Z�X���������A���m�����s�����Ƃł���B����ɂ��ASOC��NDR��EDR�Ō��m�����A���[�g��SIEM�ő��֕��͂��邱�ƂŁA�����ɑΉ����K�v�ȃA���[�g�݂̂����Ή����邱�Ƃ��ł��A��ƕ��ׂ��y�����邱�Ƃ��ł���BNDR���͂��߁ASOC�̍��x���Ɍq����V���ȑ�ɂ��Ĉȉ��A�������B

�E NDR

�T�C�o�[���Ђ̍��x���ɔ����A�]���̋��E���h��ł͋��Ђ̐N����h�����邱�Ƃ��ł��Ȃ��Ȃ��Ă����B���̂��Ƃ���A���ЂɐN������邱�Ƃ�O��ɂ����Z�L�����e�B�Ή����K�v�ƂȂ��Ă����B���̈��NDR�ł���B

NDR�́A�l�b�g���[�N��̂��܂��܂ȏ��i���O�j�����W�E���͂��A�s�R�ȒʐM���s���Ă��Ȃ��������m������̂ł���B

���Ƃ��A�ŋ߂̃T�C�o�[�U���ł́A�N�������}���E�F�A��C&C�T�[�o�ƒʐM���Ƃ�A�d�v���փA�N�Z�X���A�O���Ɏ����o�����߂̑�e�ʃf�[�^�𑗐M����B

���̂悤�ȎГ��l�b�g���[�N�̒��A���邢�͎ЊO�֔��M����Ă���s�R�ȒʐM���Ȃ�����NDR�Ń��A���^�C���ɊĎ��E���m���邱�ƂŁA��Q��h�����Ƃ��ł���B�܂��A�s�R�ȒʐM�����̏�őj�~���邱�Ƃ�T�C�o�[�U���҂ɂ�郍�O�̉������폜������O�̐��������O���擾���邱�ƂȂǂ��ł���B�} 4‑17��NDR���J�o�[����̈�������B

�} 4‑17�@NDR���J�o�[����̈�

�} 4‑17�ł́ACATV�V�X�e����NDR�̈�Ƃ��Ă��Ȃ����A������IP�����i��ł��邱�Ƃ��AOT�n���Z�L�����e�B����������邽�߂�NDR�̈�Ƃ��Ă������Ƃ�����̌����ۑ�ł���B

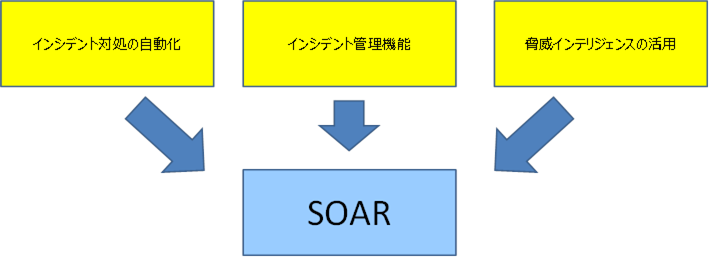

�F SOAR�iSecurity Orchestration, Automation and Response�j

���ЊǗ��ɂ����ẮA����܂łɉ�����Ă���IPS��IDS�ASIEM�AEDR�Ȃǂ̌��m�c�[���𗘗p���đ�ʂɂ�����̒�����������m����B

���̌��m�̌�ɂ́A���̖�肪���ۂ̋��Ђł���̂��m�F��i�߂Ă����A�ɂ���Ă̓C���V�f���g�ւ̑Ή����K�v�ƂȂ�B

�������A�e���m�c�[�����甭�ꂽ�A���[�g���e����ǁE�������A�ǂ̂悤�ȏ��N�����Ă���̂��́E���f�����āA�Ή���i�߂�ɂ��Ă���Ɨʂ������A�܂��Z�L�����e�B�X�L�������l�ނ������K�v�ƂȂ��Ă���B

���̂悤�ȉۑ����������\�����[�V������SOAR�ł���BSOAR�́A�č��𒆐S�ɔ��W�������Ă���\�����[�V�����ŁA�Z�L�����e�B�^�p�̎����������������������Z�p�ł���A�g�D���̊e��Z�L�����e�B�@�킨��ъO���T�[�r�X������W���ꂽ���Џ�����̃v���b�g�t�H�[���ɓ�������B��ʓI�ɂ��} 4‑18�̂悤�ȎO�v�f�ō\�������B

�} 4‑18�@SOAR�̍\���v�f

SOAR�ł́A�������z�肳���C���V�f���g�̑Ή��菇���u�v���C�u�b�N�v�ƌĂ��f�W�^�����[�N�t���[�ɑg�ݍ���ł����B�z�肳�ꂽ�C���V�f���g�����������ۂ́A�v���C�u�b�N�ɑg�ݍ��܂ꂽ�菇�őΏ����Ă����B���̂��Ƃ���A�蓮�ł̍�Ɨʂ͌���A�Ή����x���オ��B�܂��A��x���A���[�g��[�z���̏��������Ɏ��Ԃ��₷���Ƃ��Ȃ��Ȃ�A�Z�L�����e�B�S���҂͓�Փx�E�d�v�x�̍����Z�L�����e�B�C���V�f���g�ւ̑Ή��ɏW�����邱�Ƃ��ł���B

�G IAM�iIdentity and Access Management�j

�P�[�u�����Ǝ҂́A�Ɩ���������T�[�r�X����̂��߂ɂ��܂��܂ȎГ��A�v���P�[�V������N���E�h�T�[�r�X�𗘗p����@������Ă��Ă���B�܂��A�ڋq��Web�T�[�r�X����Ă���P�[�u�����Ǝ҂́A���̃T�[�r�X�𗘗p���邽�߂�ID���ڋq�ɔ��s���Ă���B

���̈��S�ȗ��p�𑣐i�����ՂƂ��āA���p����V�X�e�����Ƃɐݒ肳�ꂽ������ID���Ǘ����A���킹�ăA�N�Z�X�����̓K�ȊǗ����s�����߂̎d�g�݂�IAM�ł���B

IAM�̒��ŁA����ҁiConsumer�j�A�܂�ڋq��ID�ɓ�������IAM�̂��Ƃ��uCIAM�v�A��Ɠ��̏]�ƈ�ID���Ǘ�����IAM��Enterprise�̓�������t���āuEIAM�v�Ƃ��ꂼ��Ă�Ă���B

�\ 4‑5��CIAM��EIAM�̔�r�������B

�\ 4‑5�@CIAM��EIAM�̔�r

|

|

CIAM |

EIAM |

|

ID�Ǘ� |

�ڋq |

�]�ƈ��E�p�[�g�i�[��� |

|

ID�o�^ |

�Z���t�T�[�r�X |

�l��DB��[�N�t���[ |

|

�����F�V�X�e�� |

�O���T�[�r�X�܂� |

���V�X�e�� |

|

ID���� |

��\���f�[�^���܂݊g���\ |

�\�����E�Œ艻 |

|

�����Ǘ� |

�ڋq�̓��ӂɊ�Â� |

�K�w������/���F���[�N�t���[ |

|

�Z�L�����e�B�E���� |

�Z�L�����e�B������ |

�Z�L�����e�B������ |

CIAM�́A�ڋq����Web�T�[�r�X�̌ڋqID���E�Ǘ�����ۂɗp������B���EIAM�́A�Г��A�v���P�[�V������PC�Ƀ��O�C������ۂ̃��[�UID���ꌳ�I�ɊǗ�������̂ŁA�ŋ߂ł̓[���g���X�g�Ή��̃\�����[�V�������o�ꂵ�Ă���B

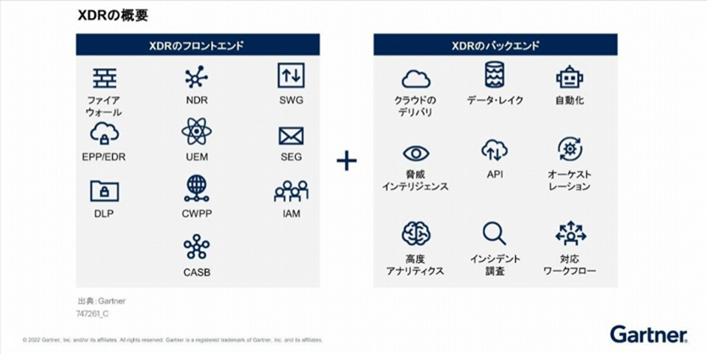

�H XDR�iExtended Detection and Response�j

�ߔN�A�Z�L�����e�B�x���_���͂����Ă���̂�XDR�ł���B

�K�[�g�i�[�Ђɂ��XDR�̒�`�́A�ȉ��̒ʂ�ł���B

|

�����̃Z�L�����e�B���i���l�C�e�B�u�ɓ������A���C�Z���X���ꂽ���ׂẴR���|�[�l���g�ꂵ����ѐ��̂���Z�L�����e�B�^�p�V�X�e������������A�Z�L�����e�B���Ђ̌��m����уC���V�f���g�Ή��c�[���ł���B |

�} 4‑19�ɃK�[�g�i�[�Ђɂ��XDR�̒�`��}�����������̂������B

�} 4‑19�@�K�[�g�i�[�Ђɂ��XDR�̒�`

�o�T�FNeil MacDonald, Nat Smith�F2021 Strategic Roadmap for SASE Convergence

XDR�́A���[����T�[�o�A�C���^�[�l�b�g�A�N�Z�X�ȂǁA�����̗̈�̃f�[�^�����f�I�Ɏ��W�E���o���֘A�t���ĕ��͂��s���B����ɂ��A�l�b�g���[�N����G���h�|�C���g�܂ŕ��L���Ď����ł��A���ՓI�ȑS�̏c�����\�ŁA�L�͈͂̃��O�̑��֕��͂ɂ����Ċ댯�����m���ʒm���邱�Ƃ��ł���B

XDR�́A�l�b�g���[�N�̐N�����m�̍��ŏq�ׂ�SIEM�Ɨގ����Ă���悤�Ɍ����邪�ASIEM���e���Ō��m���ꂽ�C���V�f���g���W����ɓ����ƕ��͂��s�����Ƃɑ��āAXDR�͑S�̂���ՓI�ɊĎ��E��͂��Ď����Ώ����s���Ƃ����Ⴂ������BXDR�̓����́ASOC�^�p��Z�L�����e�B��̌������A�Z�L�����e�B��̓���A�T�C�����̖h�~�Ƃ��������b�g������B

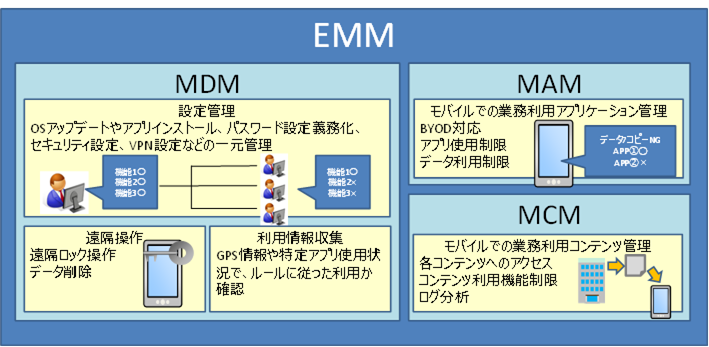

�I ���o�C���[���̊Ǘ�

�X�}�[�g�t�H����^�u���b�g�Ȃǂ̃��o�C���[�������Ƃɗ��p�����Ƃ������Ă��Ă���A���ɂ͌l���L�̃��o�C���[�����Ɩ��ɗ��p����BYOD�iBring Your Own Device�j�������Ƃ�����B�P�[�u�����Ǝ҂ł��Ɩ��Ƀ��o�C���[���𗘗p���Ă��鎖�Ƃ�����B

���̂悤�ɁA�Ɩ��ɗp�����郂�o�C���[�����d�v�ȏ��[���Ƃ��ď��R�k�Ȃǂ̃Z�L�����e�B���X�N�ɔ�����������K�v������B

���o�C���[���̊Ǘ��̎d�g�݂Ƃ��ẮAMDM�iMobile Device Management�j�AMAM�iMobile Application Management�j�AMCM�iMobile Contents Management�j������B

MDM�Ƃ́A��Ɨ��p�̃��o�C���[�����ꌳ�I�ɊĎ��E�Ǘ����邽�߂̃T�[�r�X�E�\�t�g�E�G�A�̂��ƂŁA��ʓI�ɁA�u�ݒ�Ǘ��v�u���u�ł̑��쐧��v�u���p�ҏ����W�v��3�̋@�\��������Ă���B

�ݒ�Ǘ��́AOS�̃A�b�v�f�[�g��A�v���P�[�V�����̃C���X�g�[���E�A���C���X�g�[���A����A�v���P�[�V������J�����Ȃǒ[���@�\�̐����AWi-Fi�ݒ�Ȃǂ̈ꌳ�Ǘ����ł���B

���u�ł̑��쐧��́A�[�������̍ۂ̉��u���b�N�����f�[�^�̈ꕔ�܂��͑S�폜�̑���A���u����̃��b�Z�[�W�\���A�[�����͂̉f���≹�������W���铙�̋@�\�����B

���p�����W�Ƃ́A�[���̈ʒu����ړ����A����A�v���P�[�V�����̎g�p���A���u������W����@�\�ŁA�[�����^�p���[���ɏ]�����������p����Ă��邩���m�F����B

MAM�́A���o�C���ŗ��p����A�v���P�[�V�������Ǘ����邽�߂̃T�[�r�X�E�\�t�g�E�G�A�̂��Ƃł���BMAM�ł́A�[�����̋Ɩ��Ɏg�p���Ă���A�v���P�[�V�����ƃf�[�^�݂̂�藣���ĊǗ����邱�Ƃ���A���R�����h�~��ړI�Ƃ��Čl���L�̒[�����Ɩ��p�Ɏg�p����BYOD�[���ŗ��p����邱�Ƃ������B

MAM�̋@�\�ɂ́A�w��A�v���P�[�V�����ɂ��āA�g�p�֎~����юg�p���A��Ђ����L����f�[�^�̒[���ւ̃R�s�[��ړ��̐����A�[�������ⓐ��ɂ̓A�v���P�[�V���������u����ŏ�������@�\�Ȃǂ�����B

MCM�Ƃ́A���o�C���[���ŋƖ����s���ۂɋƖ��ɕK�v�ȃR���e���c�������Ǘ�����T�[�r�X�E�\�t�g�E�G�A�̂��Ƃł���BMCM��MAM�Ɠ��l�ɁABYOD�[���ŃZ�L�����e�B���m�����邱�Ƃ�ړI�Ƃ��ė��p����Ă���B

MCM�̋@�\�ɂ́A����R���e���c�ɑ���A�N�Z�X�����Ǘ��A�R���e���c���p�̍ۂ̋@�\����������B�܂��A���i�ɂ���ẮA�[�����p�҂̓���R���e���c���p���L�^���A���O�͂���Ȃǂ̋@�\��������Ă�����̂�����B

�܂��A��L3�̋@�\���܂Ƃ߂�EMM�iEnterprise Mobility Management�j�Ƃ����d�g�݂��łĂ��Ă���B�} 4‑20��EMM�AMDM�AMAM�AMCM�̋@�\�������B

�} 4‑20�@EMM�AMDM�AMAM�AMCM�̋@�\

5.2.1.1.

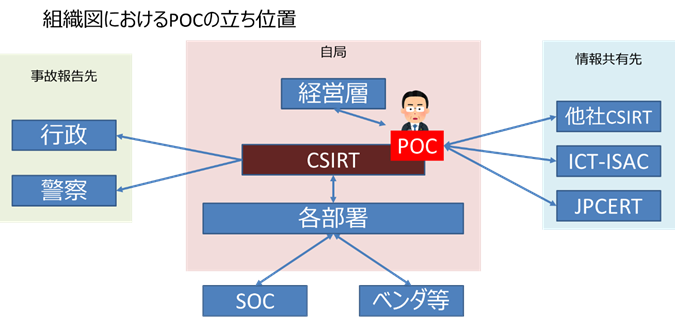

�g�D�Ƃ��ẴZ�L�����e�B��

�T�C�o�[���Ђɂ́A����܂ʼn��������ɉ����A�g�D�ʂł̑���d�v�ł���B

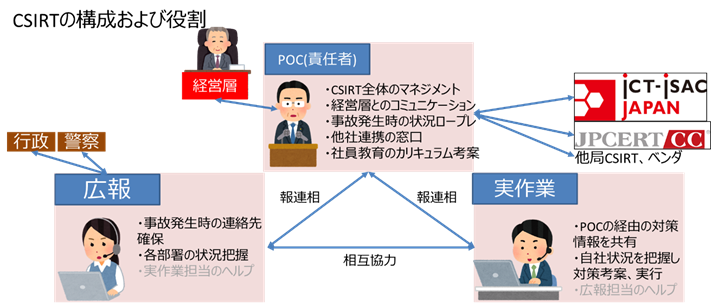

�Г��̑g�D�Ƃ��ẮACISO�iChief Information Security Officer�F�ō����Z�L�����e�B�ӔC�ҁj��M���ӔC�҂ɐ����ACSIRT�iComputer Security Incident Response Team�F�Z�L�����e�B�C���V�f���g�Ή����`�[���j��g�D���A�C���V�f���g�������ɔ�����B

�����āA�V�X�e������уl�b�g���[�N��24���ԊĎ�����SOC���\�z���ASIEM�ɂ�铝�����O�Ǘ��E�Ď����瓾����m���Ɋ�Â����^�p���s�����Ƃ���ʓI�ɂȂ����B

����ɁA���g�D���O�Ƃ̃Z�L�����e�B���A�������Ƃ���POC�iPoint of Contact�j��ݒu����B

���������g�D��̐��́A��{�I�ɃC���V�f���g�������i�L���j�̂��߂̂��̂ł��邽�߁A�C���V�f���g�������̖����ɒ��ڂ��W�܂肪�������A�C���V�f���g�������ɐv���ȑΉ�������悤���펞�ɂ�����������ׂ��g�D�ł���B

CISO�ECSIRT�ESOC�EPOC���ꂼ��̖������A�\ 4‑6�Ɏ����B

�\ 4‑6�@�Z�L�����e�B�^�p�Ɋւ��e�g�D�̂��̖���

|

�g�D |

���� |

|

CISO |

�@�Z�L�����e�B�̐��\�z�Ƃ��̋��� �A�Z�L�����e�B�֘A�\�Z�l���ƌ��ʌ��� �B�s���@�ւƂ̃p�C�v�ێ��i�@�I���ɂ��W���邱�Ƃ����邽�߁j |

|

CSIRT |

�@ �T�C�o�[�Z�L�����e�B�֘A�Г��K���̐���Ɖ^�p �A �Z�L�����e�B�C���V�f���g���̑Ή����� �B �V�X�e����OS��IP�A�h���X�A�g�p�ړI�Ȃǂ̒I���i�A�Z�b�g�Ǘ��j �C �Z�L�����e�B�\�Z�̍���Ǝ��s �D �C���V�f���g���╽�펞�̃��|�[�g�쐬�ƕ� �E ���Z�L�����e�B�̋���A�[���A�P�� |

|

SOC |

�@ 24����365���^�p���A�C���V�f���g�������ɂ́ACSIRT�փG�X�J���[�V���� �A FW��IDS�̃��O�ASIEM�Ȃǂ��Ď����A���Ђ� �B �K�v�ɉ����āACSIRT�Ƌ��Ƀf�W�^���t�H�����W�b�N�i�d�q�ӎ��j�����{ |

|

POC |

�@

���g�D���E���g�D�O�Ƃ̃Z�L�����e�B���A�g���� �A

SOC����̃Z�L�����e�B�����z���グ�A�S�̑��i�f�E���o �B

JPCERT��x�@���Ƃ̏��A�g |

����CISO�����POC�Ɋւ��ẮA�Z�L�����e�B�̑S�̍\���𗦂��鑶�݂ł��邽�߁A�l�I�ɂ͏n�����ׂ��ł���B��ʎВc�@�l���{�R���s���[�^�Z�L�����e�B�C���V�f���g�Ή��`�[�����c��i���{�V�[�T�[�g���c��j�ł́APOC�ɋ��߂���X�L�����K�肵�Ă���̂ŎQ�Ƃ��ꂽ���B

4.1.3.4�@ ��Ƃɂ�����Z�L�����e�B�g�D����

�{���ł́A�]�ƈ���1,000�l�K�͂̑��Ƃœ�������Ă����ʓI�ȃZ�L�����e�B��̈��ɂ��ĉ������B

�} 4‑21�@�g�D�ɂ�����POC�̗����ʒu

SOC��ݒu������ŁACSIRT�����Ƃ��đS�̊Ǘ������{���A�A�g�����Ƃ���POC��ݒu����B

�O���ϑ��Ȃǂ̎ЊO������A�Ǝ㐫��C���V�f���g�Ȃǂ̃Z�L�����e�B�f�[�^���z���グ�A���Ђ̌���Ƃ��Đ�������K�v������B

�܂��A�s����x�@�Ƃ̘A�g��A�����Z�L�����e�B�̐��@�ւł���JPCIRT���Ƃ̘A�g�ȂǁA�C���V�f���g�������̘A�����l�����邱�Ƃ��̗v�ł���B

�����́A���ׂ�POC�̋Ɩ��NJ��ƂȂ邪�A�ɉ����Ċe�����Ɋ���U���邱�Ƃ����蓾��B

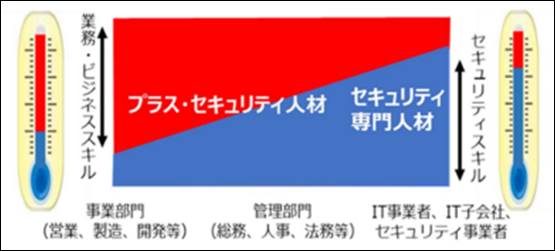

4.1.3.5�@ ���ꂩ�狁�߂���Z�L�����e�B�l��

�Z�L�����e�B�l�ނȂ�тɎГ����\�[�X�̕s�����āA�v���X�E�Z�L�����e�B�l�ނ̈琬��������Ƃ��ċ������Ă���B

�v���X�E�Z�L�����e�B�l�ނ́A�]���̃Z�L�����e�B���Ƃ��C�Ƃ��Ċ�Ɠ��̗v���ɐݒu����`�Ƃ͈قȂ�A�e�����ɃZ�L�����e�B�Ɋւ���m���̍����l�ނ�z�u���邱�Ƃɂ��A�O�q�Ɠ����������͂���ȏ�̃Z�L�����e�B���x�����m�ۂ���T�O�ł���B

�v���X�E�Z�L�����e�B�l�ނ����闘�_�͑����A��q�����Z�L�����e�B��C�l�ނ̍팸�����łȂ��A�g�b�v�_�E���ł͌����ɂ����Z�L�����e�B�̐Ǝ㐫�t�H���[��[���Z���̐v�����A���e�����̌���Ɋ��Y�������j����Ȃǂ���������B�܂��A�Ή��l���������������Ƃɂ��g�D�I�ȃZ�L�����e�B�\�ɂȂ����ŁA�g�D�Ƃ��Ă̓�����e�S���̋Ɩ����S�y���Ȃǂ̑Ή����ׂ��ۑ������B��ʎВc�@�l���{�T�C�o�[�Z�L�����e�B�E�C�m�x�[�V�����ψ���iJCIC�j���A�ǂ̒��x�Z�L�����e�B�X�L�������߂�̂��A���傲�Ƃɂ܂Ƃ߂Ă���̂ŁA�����̎Q�l�ɂ��ꂽ���B

�} 4‑22�@�e����ɋ��߂���Z�L�����e�B�X�L���̃C���[�W

�o�T�F��ʎВc�@�l���{�T�C�o�[�Z�L�����e�B�E�C�m�x�[�V�����ψ���

�����ŁA��L�g�D��ƃv���X�E�Z�L�����e�B�l�ނ�g�ݍ��킹���`�Ƃ��āA���{���l�Ă��郂�f���p�^�[�����ȉ��Ɏ����BCSIRT�̖�����POC�A�L��A����Ƃ�3�ɍi��A�ƊE�S�̂̃��\�[�X�s�����l�������X���[���X�^�[�g�Ƃ��Ă̍\���Ƃ���B

�L��A����Ƃ́A�ɉ����đ��S���̕⏕�����{������̂Ƃ��A��Ƃ̏璷����}����̂Ƃ���B�������܂Ƃ߂����̂��} 4‑23�ł���B

�} 4‑23�@���{�I���W�i�����f���Ƃ��Ă�CSIRT�\������і���

�L��Ǝ���Ƃ̒S���҂����ꂼ��2�����x�C������B�]�ƈ���100�l���̊�Ƃ̏ꍇ�ACSIRT��5���ȏ�ō\�����邱�Ƃ𐄏�����B�e�S���҂�����̖����𗝉����A���ɏ������L���邱�ƂŁA�C���V�f���g������̑Ή��v�������������}�邱�Ƃ��ł���B���킹�āA�e��������ыƖ����e�ɂ��Ă��Ċm�F�A�������͍č\�����邱�Ƃ��̗v�ł���B

4.1.3.6�@ �T�v���C�`�F�[���ւ̃Z�L�����e�B��

�ߔN�̃T�C�o�[�U���ɂ��C���V�f���g�̔����ł́A�V�X�e���A�g���������悪�T�C�o�[�U���������ƂŋƖ�����~���Ă��܂��A���邢�͎����o�R�ŃT�C�o�[�U�����Ă��܂��A������T�v���C�`�F�[���̐Ǝ㐫�𗘗p�����T�C�o�[�U���̔�Q���������Ă���B

2022�N�ɁA��莩���ԃ��[�J�����i���B��̃T�C�o�[�U����Q����Ɩ���~�ɒǂ����܂ꂽ���Ƃ�A�n���Î{�݂������o�R�ɂ��T�C�o�[���АN���ŃV�X�e����~����я��R�����̔�Q�������Ƃ��傫������Ă���B

�P�[�u�����Ǝ҂ł́A�V�X�e���̍\�z��ێ�^�p�������Ɉϑ����邱�Ƃ��͂��߁A�_��l���Ȃǂ̉c�Ɗ�����d�b��t�A�q�擱���H���A�_�������A���������Ȃǂ̌ڋq�ړ_�Ɩ��������Ɉϑ����Ă��邱�Ƃ�����A���ЋƖ��ɂ��ăT�v���C�`�F�[�����\�z���Ă���B�܂��A�n�������̂̕����ʐM�C���t���̍\�z��ێ�^�p��n��R���e���c�̍쐬�A�W�������̕����ʐM�ݔ��̍\�z����ѕێ�A�Z���T�[�r�X�̉^�p�Ȃǂ̎���ȂǁA���҂̃T�v���C�`�F�[���ɑg�ݍ��܂�Ă���ꍇ������B���̂悤�ȏ��ŁA�P�[�u�����Ǝ҂̓T�v���C�`�F�[���̃Z�L�����e�B��ɂ��Ĉӎ������K�v������B

�@ �Ɩ��ϑ���ȂǂƂ̃T�v���C�`�F�[���Z�L�����e�B��

�A������������ɒ��Ă���u�P�[�u���e���r�̂��߂̃T�C�o�[�Z�L�����e�B��K�C�h�v�ł́A�u�o�c�҂��F�����ׂ��i�Z�L�����e�B��́j3�����v�̈�Ƃ��āu���Ђ͖ܘ_�̂��ƁA�r�W�l�X�p�[�g�i�[��ϑ�����܂߂��T�v���C�`�F�[���ɑ���Z�L�����e�B�K�v�v�ł��邱�ƂL���Ă���B�����āA�A���́u�P�[�u���e���r�̂��߂̃T�C�o�[�Z�L�����e�B��X�^�[�g�A�b�v������v�ł́A�T�v���C�`�F�[���̃r�W�l�X�p�[�g�i�[�ɂ�����Z�L�����e�B�v�����_�ɐ��荞�ݐӔC�͈͂m�����邱�ƁA�ϑ���̃Z�L�����e�B��̎��Ԃ����I�Ɋm�F���邱�Ƃ𐄏����Ă���B�܂��A�ϑ���I��ɂ������ẮA�v���C�o�V�[�}�[�N����S�E���S�}�[�N�Ȃǂ̃Z�L�����e�B�F�̎擾�̊m�F���L���ȑ�Ƃ��Ă���B

����ɁA���ЃV�X�e�����ϑ���V�X�e���ƘA�g������ۂȂǂ́A�ϑ����VPN�◘�p�V�X�e���A�l�b�g���[�N���K�ɊǗ�����Ă��邩�A�܂��Z�L�����e�B��̍X�V���K�ɂ���Ă��邩�A����I�Ɋm�F���c�����Ă������Ƃ��T�v���C�`�F�[���̐Ǝ㐫��˂��U����h�����߂ɂ��K�v�ł���B

�܂��A�c�Ɗ�����V�X�e���J���E�ێ�Ή��Ȃǂ̂��߂Ɏ��Ђ̃V�X�e�����ϑ���ɂ����p������ꍇ�ɂ́A�����Ɋւ���_��������킵����ňϑ���̗��p�҂�ID�E�p�X���[�h�ɂ��ĊǗ��ΏۂƂ��A�ݐЏ◘�p�Ȃǂ�c�����Ă������Ƃ��AID�E�p�X���[�h�̕s�����p������s����h�����Ƃɖ𗧂��Ă���B

�T�v���C�`�F�[���̃\�t�g�E�F�A�Ǘ��ɂ��ẮAOSS�iOpen Source Software�j�̊Ǘ����ǂ̂悤�ɂ��邩�����ڂ���Ă���B

���Ƃ��A���܂��܂Ȑ��i��OSS�����W���[���Ƃ��ėp���Ă��邪�A�ŋ߂ł�2021�N12������2022�N1�������Java�x�[�XOSS�̃��M���O���C�u������Apache Log4j�ɐƎ㐫�i���u�̑�O�҂��Ǝ㐫�����p����H�����f�[�^�𑗐M���邱�ƂŁA�C�ӂ̃R�[�h�����s����Ă��܂����ꂪ�������j���m�F�����ȂǁAOSS�ɂ��Ǝ㐫�����݂��Ă���A�K�ȊǗ��Ή����K�v�ł���B�������Ȃ���A��̎���ł�Apache���ǂ��Ŏg���Ă��邩�A��͂Ȃ���Ă��邩�𗘗p�҂��c���ł��Ă��炸�A�ϑ����ł��鎖�Ǝ҂��\�t�g�E�F�A�T�v���C�`�F�[���ւ̑��v�ۂ����f�ł��Ȃ��������Ă��邱�Ƃ��ۑ�ƂȂ��Ă���B

���̂悤�ȉۑ�ɑ��ĕč��ł͑��}�Ȏ�g�݂����Ă���A2021�N5���ɑ哝�̂����������T�C�o�[�Z�L�����e�B�����̂��߂̑哝�̗߂̒��ł́A�\�t�g�E�F�A�T�v���C�`�F�[�������̂��߂ɁAOSS�ɂ��Ď���2�_���s�����Ƃŗ��p�c�����邱�Ƃ����y���Ă���B

l �v���_�N�g�Ŏg�p����Ă���OSS�̊��S���Əo�����\�Ȕ͈͂ŕۏ��A�ؖ����邱��

l �e�v���_�N�g��SBOM�iSoftware Bill Of Materials�F�\�t�g�E�F�A���i�\���\�j���w���҂֒��ڒ��邱�ƁA�������͌��JWeb�T�C�g�ɊJ�����邱��

����SBOM�̊��p�ɂ��ẮA���{�����ł��쐬�Ǘ��̃R�X�g��m�I���Y���o�̌��O�Ȃǂ���莋�Ƃ�����A�o�Y�Ȃ𒆐S�Ɏ��Ȃǂ̊��p���i�ւ̎�g�݂��s���Ă���A�������p����邱�Ƃ����҂���Ă���B

�A �T�[�r�X�ɑ���T�v���C�`�F�[���Z�L�����e�B��

�P�[�u�����Ǝ҂́A�������ʏ���҂ւ̃T�[�r�X�̂ق��ɁA�����{�݂▯�Ԋ�Ƃɂ��T�[�r�X����Ă���B���̏ꍇ�A�T�[�r�X�̓��e�ɂ���Ă͒�̃T�v���C�`�F�[���ɑg�ݍ��܂�邱�Ƃ�����A��̃Z�L�����e�B�v���ɉ������T�[�r�X��ݔ�����邱�Ƃ����߂��邱�Ƃ�����B

���{���{�́A2015�N9���ɃT�C�o�[�Z�L�����e�B�Ɋւ��鍑�Ɛ헪�ł���u�T�C�o�[�Z�L�����e�B�헪�v���t�c���肵���B2016�N8���ɂ́A�T�C�o�[�Z�L�����e�B�헪�{���͐��{�@�֑S�̂̏��Z�L�����e�B���������ړI�Ƃ���u���{�@�ւ̏��Z�L�����e�B��̂��߂̓����v�����肵���B������ĕ{�Ȓ��́A�u�{�Ȓ�������̂��߂̃K�C�h���C���v�����肷��ȂǁA�s���@�ւ�����{�݂ł̓Z�L�����e�B��Ƃ���IT�V�X�e����IT���i�̒��B�ɂ�����v�����������̂ƂȂ��Ă��Ă���B

�܂��AIPA�͏�L�̊�Ȃǂ��Q�Ƃ��A���Ԋ�ƁE�g�D��IT�V�X�e����IT���i�̒��B�҂Ɍ������uIT���i�̒��B�ɂ�����Z�L�����e�B�v�����X�g���p�K�C�h�u�b�N�v�s���Ă���A���B�v���̍��x���͖��Ԋ�Ƃɂ��L����n�߂Ă���B

����ɁA�Ē��̊W�����Ȃǂ̍��ۓI�ȉۑ�ɔ����A�V�X�e�����\�z���Ă���@��̏o�����T�[�r�X�̗p�̗v���ƂȂ�悤�Ȏ�����������Ă���B

�����̏��́A�P�[�u�����Ǝ҂�����T�[�r�X���e�ɂ���ẮA�P�[�u�����ƎҎ��g���@���̓��e���ڋq�ɒ���ق��ɁA�V�X�e���\���⒲�B��Ȃǂɂ��z�����K�v�ƂȂ�\���������Ă���B

4.1.4�@ �ŐV�e�N�m���W�[�g�����h

�@IT�Z�p������ɐi�W���A����l�X�ȃT�[�r�X��Z�p�����ݏo�����ɔ����A�V�K�Z�p��T�[�r�X�ɕt�������V���ȃZ�L�����e�B�̉ۑ���w�E����Ă���B�Ⴆ�A�V�^�R���i�̊����ɔ����A�����[�g���[�N�����y����ɏ]���āA�����[�g���[�N�̗��p�`�Ԃɑ���Z�L�����e�B�K�v�ƂȂ�B�܂��A����ŁA�Z�L�����e�B����Ɋւ���V���ȋZ�p�v�V�ɂ��A����܂ňׂ����Ȃ��������S���E�M�����̍����T�[�r�X����������A����炪�V���Ȏs��ݏo�����Ƃ�����B�����ł́A����AIT�T�[�r�X�ɂ����ē����̉\�������鏫�������������Z�L�����e�B�Ɋւ���e�N�m���W�[�g�����h�Ƃ��āA�ȉ��̂S���Љ��B

l

�ϗʎq�Í��F�ʎq�R���s���[�^����������Ă���Ǖs�\�ȁA�����̈Í������ɑ���V���ȈÍ�����

l

�ʎq���z���iQKD)�F���`���H��ŁA�ʎq�Z�p�����p�������I�Ɉ��S�ɋ��L����ʎq���z��

l

���@�\�Í��F�f�[�^�̔铽��f�B�W�^�������Ȃǂ́A�����̗p�r�Ƃ͈قȂ�@�\�����V���ȈÍ�����

l

AI�̂��߂̃Z�L�����e�B�FAI�V�X�e���̐M�����E���S�����m�ۂ����J���◘���p���������邽�߂̃t���[�����[�N

4.1.4.1�@ �ϗʎq�Í�

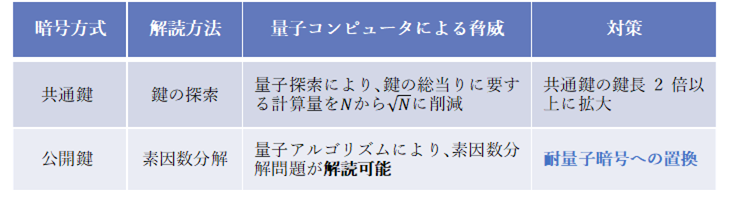

�ߔN�A�ʎq�R���s���[�^�����ڂ���Ă���B�ʎq�R���s���[�^�́A�ʎq���ۂ𗘗p���邱�Ƃɂ��A���݁A�L�����p����Ă���R���s���[�^���������Ƃ�����Ȑ��w�����������Ƃ��\�ɂȂ邱�Ƃ��m���Ă���B���̐��w���̈ꕪ��Ƃ��āA�Í��������m���Ă���B���݁A�l�X��ICT�V�X�e���ŗ��p����Ă���Í������́A���݂̃R���s���[�^�̑��x�ł́A�����I�Ȏ��ԁi�Ⴆ�A�����A���T�ԁA���N���j�ʼn�ǂ�������Ƃ��m���Ă��邪�A��K�͂ȗʎq�R���s���[�^����������ƁA�ʎq�̕����̐����𗘗p���āA�����I�Ȏ��Ԃʼn�ǂ��ł��邱�Ƃ��������Ă���B

�@�����ŁA���݁A�C���^�[�l�b�g�ɂ����āA���p�҂̔F�⌈�ςŃZ�L�����e�B���m�ۂ��邽�߂Ɏg���Ă���Í��Z�p�Ƃ́A�Ⴆ�A���l�Ɍ���ꂽ���Ȃ������A�������̌����g���Ă��̏���ϊ�����Z�p�ł���B�܂��A��ǂƂ́A���̏���m��Ȃ����l���Í������ꂽ�������Ƃ̏��ɋt�ϊ����鎎�݂ł���B���S�ň��S���ăC���^�[�l�b�g��̃T�[�r�X�𗘗p�ł���̂́A�����̈Í��̉�ǂ��ƂĂ�������߂ł���B�����ŁA�Í������̑�\�I�ȕ����Ƃ��āA���J���Í��Ƌ��ʌ��Í��Ƃ�����B���J���Í��Ƃ́A�Í����̌��ƕ����̌����قȂ�ꍇ�A���ʌ��Í��́A�Í����̌��ƕ����̌��������ꍇ�ƂȂ�B��\�I�Ȍ��J���Í���RSA�Í��A���ʌ��Í���AES�����L�����p����Ă���B

�G���[! �Q�ƌ���������܂���B�Ɏ����悤�ɁA��K�͂ȗʎq�R���s���[�^����������ƁAAES�Ȃǂ̋��ʌ��Í��ł́A�ʎq�T���Ƃ���Z�p�ɂ��A���p����Í��̌��������I�ɐ���ł���悤�ɂȂ邽�߁A�Í��Ɏg�����̒�����2�{���x�ɒ�������K�v������B����ARSA�Ȃǂ̌��J���Í��ɂ��ẮA�Í��̒_�ƂȂ鐔�w���ł���傫�Ȑ��̑f�����������A��K�͂ȗʎq�R���s���[�^�ɂ���ĊȒP�ɉ������Ƃ��ł��邽�߁A���݂̈Í���ʂ̌��J���Í��ɒu��������K�v��������B���ꂪ�A�ϗʎq�Í��ƌĂ��Z�p�ł���B

�\ 4‑7�@�ʎq�R���s���[�^�����ɂ��Í��̊�w���Ƒ�

�Í�����ǂł���\�͂�L�����K�͂ȗʎq�R���s���[�^���o�����鎞���́A5�N�ォ10�N�ォ���m�ɗ\�����ł��Ă��Ȃ����A���݂̈Í��Z�p�ňÍ������ꂽ��A�����ԕۊǂ����ۂɂ́A������������Ƃ����Ă����K�͂ȗʎq�R���s���[�^�ʼn�ǂ���鋰�ꂪ����B�]���āA��K�͂ȗʎq�R���s���[�^�̎����ɐ旧���āA�ϗʎq�Í����J������K�v������B

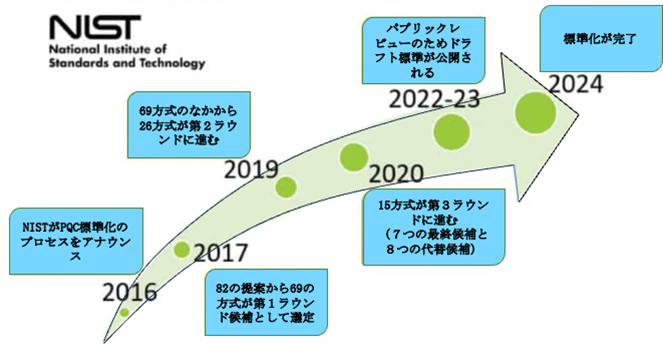

�@ NIST PQC�v���W�F�N�g

���̂悤�Ȕw�i�ɂ��A�č��W���Z�p������NIST�ł́A2016�N�ɑϗʎq�Í��̃r���[�e�B�R���e�X�g�ł���PQC(Post Quantum Cryptography)�v���W�F�N�g���J�n�����BPQC�W�����̃^�C�����C�����} 4‑24�Ɏ����B����́A���E���̈Í��w�҂���������W���A���̒�����A�D�ꂽ������NIST�̕W���Z�p�Ƃ��đI�肷��v���W�F�N�g�ł���BNIST�ł́A2027�N�܂łɂ͊����̌��J���Í�����ǂ����Ƃ̑z��̂��ƁA��̓I�ȕ�����I�肷�銈�����s���Ă���B

�} 4‑24�@NIST�ɂ�����PQC�W�����̃^�C�����C��

�@����܂ŁANIST�ɂ��R��̃R���e�X�g���o�āA2022�N�V���A���J���Í�/���J�v�Z�������J�j�Y��1�����A�f�B�W�^�������R�����̌v�S�̕������I�肳��A2023�N8���ɁA�����̃h���t�g�W�������J����Ă���B

�ϗʎq�Í��̃h���t�g�W��

FIPS 203, Module-Lattice-Based Key-Encapsulation Mechanism Standard

FIPS 204, Module-Lattice-Based Digital Signature Standard

FIPS 205, Stateless Hash-Based Digital Signature Standard

�����ŁA���J���Í�/���J�v�Z�������J�j�Y���Ƃ́A�ʐM����āA����ɋ��ʌ������S�ɓ`���邽�߂ɁA���J���ŋ��ʌ����Í�������Z�p�ł���B���J���Í�/�����L�A���S���Y���ɂ��ẮA��S��ڂ̃R���e�X�g�ł���ɂP�������lj��I�肳��A2024�N�ɑI�肳�ꂽ�ϗʎq�Í����W���d�l�Ƃ��Č��J�����\��ł���B�����ł́A�\ 4‑8�ɂ���܂őI�肳�ꂽ�S�̑ϗʎq�Í��̊T�v���q�ׂ�B

(1) ���J����/���J�v�Z�������J�j�Y��

CRYSTALS–KYBER

�{�����́AFIPS 203�Ƃ��ăh���t�g���Ă��쐬����Ă���B�{�����́A�i�q�_�T�����ƌĂ�鐔�w���𗘗p�������J���Í�/���J�v�Z�������J�j�Y���ł���B�{�����́A�i�q�_�T�����̒��ł������I��MLWE(Module Learning with Errors)�𗘗p���Ă���AIND-CCA2(Indistinguishability against Chosen Ciphertext Verification Attack)�ƌĂ��q�ϓI�Ȉ��S����S�ۂ��Ă���B�܂��A�{�����́A���J���y�шÍ������ꂽ���1000�o�C�g���x�ƂȂ�B

(2) �f�B�W�^������

CRYSTALS–Dilithium

�@�{�����́AFIPS 204�Ƃ��ăh���t�g���Ă����J����Ă���B�{�����́A�i�q�_�T�����̈��ł���MLWE(Module Learning with Errors)�𗘗p���Ă���ASUF-CMA�iStrong Existential Unforgeability under Chosen Message Attack�j�ƌĂ��q�ϓI�Ȉ��S����S�ۂ��Ă���B�܂��A�{�����́A��q��Falcon�Ɠ��l�Ɍ����I�ȕ����ł���B

FALCON

�{�����́A��\�I�Ȋi�q�Í��ł���NTRU�𗘗p���������ł���A���̉���̂��ƂŁA�U���s�\����S�ۂ��Ă���B�܂��A���J����f�B�W�^�������̃T�C�Y���������A�����̌��������ɏ����ł��闘�_���������A�����쐬��CRYSTALS–Dilithium���x���A���̐����ɔ��Ɏ��Ԃ�v����Ƃ������_������B�܂��A�f�[�^�\����A���������_�𗘗p����K�v������ȂǁA����������_���w�E����Ă���ANIST����́A�œK�Ȏ������@�₻�̎����̌��ؕ��@�Ɋւ����Ƃ����߂��Ă���B2024�N��FIPS�̑��Ă����J�����\��ł���B

SPHINCS+

�@�{�����́AFIPS 205�Ƃ��ăh���t�g���Ă����J����Ă���B�{�����́A�n�b�V�����Ɋ�Â��A�f�B�W�^�����������ł���BSHA-256�Ȃǂ̕W���I�ȃn�b�V������p���Ă���A�n�b�V�����̈��S���Ɉˑ����������ł���B�P�̌��J���ŏ����ł���ɐ���������B�i�q���̈��S���������Ƃ��Ă��鑼�����ƈ��S���̍����Ƃ͖��W�Ȃ��߁A�����̕����̉�ǎ�@���������ꂽ�ꍇ�̃t�H�[���o�b�N�A���S���Y���̈ʒu�t���Ƃ������Ă���B�������⏐�������A�����쐬�ɔ�ׂč����ł���B�����������̕����ɔ�ׂ�CRYSTALS–Dilithium��FALCON�ɔ�ׂĔ��ɒ����B

�\ 4‑8�@NIST PQC�̈Í�����

|

�ړI |

���� |

�����ƂȂ鐔�w��� |

���S�� |

���� |

|

���J����/���J�v�Z�������J�j�Y�� |

CRYSTALS–KYBER |

�i�q�_�T����� |

IND-CCA�Q |

���J���y�шÍ������ꂽ���o�C�g���x |

|

�f�B�W�^������ |

CRYSTALS–Dilithium |

�i�q�_�T�����(decisional Module-LWE assumption) |

SUF-CMA |

��q��Falcon�Ɠ��l�Ɍ����I�ȕ��� |

|

FALCON |

�i�q�_�T�����iShort Integer Solution Problem over NTRU lattices�j |

Unforgeability in the QROM |

���J����f�B�W�^�������̃T�C�Y���������A�����̌��������ɏ����ł��闘�_�A���̐������x���Ƃ������_ |

|

|

SPHINCS�{ |

�n�b�V�����̏Փ˒T����� |

�n�b�V�����̈��S�������� |

��ʓI�ȃn�b�V���������p�\�A�������⏐�������A�����쐬�ɔ�ׂč����A���������������ɔ�ׂĔ��ɒ����B |

4.1.4.2�@ �ϗʎq�Í��̊����Z�L�����e�B�v���g�R���ւ̓�������

����A�ϗʎq�Í����W���������ɏ]���ARSA���J���Í����A�ϗʎq�Í��ɒu��������K�v��������B���̂��߁A�ȉ��Ɏ����ʂ�A�C���^�[�l�b�g�W�����쐬���Ă���IETF�ł͑ϗʎq�Í��̓����������i�߂��Ă���B

(1) TLSv1.3

TLv1.3�́A�g�����X�|�[�g�w��ŁA�F�A�Í������̃Z�L�����e�B�@�\�����Z�L�����e�B�v���g�R���ŁAWeb�̃Z�L�����e�B���m�ۂ��邽�ߓ��ɍL�����p����Ă���BTLSv1.3�ł́A�������y�єF��ړI�Ƃ��āARSA�AECDH�AECDSA�Ȃǂ̌��J���Í����p�����Ă���A��������ʎq�R���s���[�^�̎����ɂ���w�����邱�Ƃ��m���Ă���B���̂��߁AIETF�ł́A�ϗʎq�Í��ɑΉ�����TLS�̎d�l�̌������i�߂��Ă���iHybrid key exchange in TLS 1.3�j�B�W�������ꂽ�ϗʎq�Í����A���S�ʁA���\�ʂŏ\���Ɏ��p�ɑς�����Ƃ����R���Z���T�X������ڍs����܂ł́A�����̈Í��Ƒϗʎq�Í����I��I�ɗ��p�\�ȃn�C�u���b�h���[�h�̗��p���z�肳���B

(2) OpenSSL

OpenSSL�́ATLS�̃I�[�v���\�[�X�ɂ��\�t�g�E�F�A�����y�т��̃v���W�F�N�g��\���BOpenSSL�v���W�F�N�g�ł́ANIST�̑I��v���Z�X����������܂ŁA���A���S���Y�����܂߂Ȃ��ӌ��������Ă��邪�A��q��Open Quantum Safe�v���W�F�N�g�́A�]����ړI�Ƃ��Č����܂�OpenSSL 3.x�̎������s���Ă���B

(3) Open Quantum

Safe

Open Quantum Safe�́A�ϗʎq�Í��̎����y�уv���g�^�C�v���x������I�[�v���\�[�X�v���W�F�N�g�ł���BOpen Quantum Safe�ł́Albops���Ă��C����ŊJ�����ꂽ�ϗʎq�Í��̃I�[�v���\�[�X���C�u���������ƂƂ��ɁA�@OpenSSL�̃��C�u������p���āA�����̃v���g�R����A�v���P�[�V�����Ƀv���g�^�C�v�Ƃ������ʎq�Í���g�ݍ��ލ�Ƃ��s�Ȃ��Ă���B

(4) SSH

SSH�́AIETF�ɂ��W�������ꂽRSA, ECDH, ECDSA���J���Í��Ɋ�Â��A���̌����A�F�v���g�R���ł���B���݁ASSH�ɑ��āA�ϗʎq�Í��̑Ή��ɂ��Č�����i�߂Ă��邨��A�C���^�[�l�b�g�h���t�gPost-quantum Hybrid Key Exchange in SSH�̍쐬��Ƃ��i�߂��Ă���B�B

(5) PGP

PGP�́A�d�q���[���̃R���e���c�i�{���j�ɑ���Í����A�f�B�W�^����������������Z�p�ł���B���J�v�Z�������J�j�Y���ƃf�B�W�^�������ɑ��āAECC,ECDSA�Ȃǂ̌��J���Í����p�����Ă���B���݁A�����̌��J���Í��Ƒϗʎq�Í��̑o���̕����p���āA�Í����A�f�B�W�^���������s���R���|�W�b�g���[�h�̌�����i�߂Ă���(Post-Quantum Cryptography in OpenPGP)

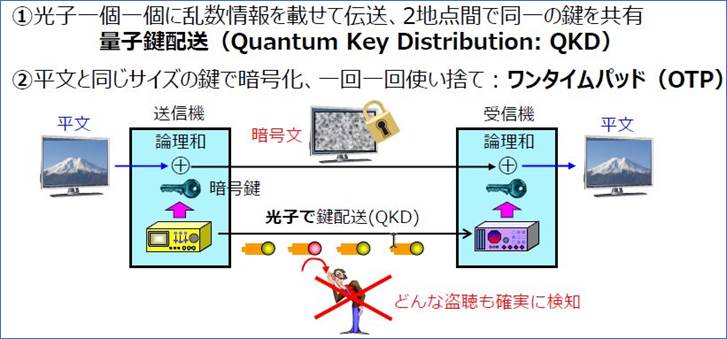

4.1.4.3�@ �ʎq���z��

���z���Ƃ́AITC�V�X�e���ɂ����āA���ꂽ�n�_�ɁA�������S�ɔz������Z�p�ł���B�������S�ɔz���ł���A���u�n�Ԃŋ��L���ꂽ����p���āA�����Í������đ��M�ł���B�����ŁA�������S�ɔz�����邽�߂ɂ́A�r���̒ʐM�H�ł̓�����������h�~����K�v������B�ʎq���z���́A�ʎq�̐�����p���āA������������h�~���āA�����I�Ɉ��S�ɔz������Z�p�ł���B���ɁA�ʎq�����s�m�萫�����̐����ɂ��A�r���̒ʐM�H�ł̓����s�ׂ��A���q�̏�Ԃɕω��������炷���Ƃɂ��A�������Ɍ��o�ł���Ƃ����_�́A�]���̈Í��Z�p�ł͎����s�\�Ȉ��S����L���邱�Ƃ�����Ƃ��Ă���B

�} 4‑25�@�ʎq�Í��ʐM�̊T�v�}

�i�o�T�@NISC�u�������G�u�ʎq�Í��Z�p�Ɋւ��铮���ƓW�]�v�@NICT���X�؉�p���@(2019.4.26)�j

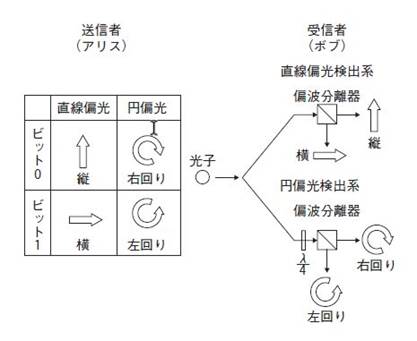

�@ ��{����

�����ł́A�ʎq���z���Z�p�̒��ł���\�I�ȃv���g�R���ł���BB84���T������i�} 4‑26�j�B���M�҂́A���s����Q��ނ̕Δg�i�����Ό��Ɖ~�Ό��j�̂����ꂩ�������_���ɑI�����āA�h0�h/ �g1�h�̏���\���A���`���H��ʂ��āA��M�҂Ɍ��q�Ƃ��đ��t����B��M�҂͂Q��ނ̕Δg�����o�ł���Δg����������ꂼ��p�ӂ��A�ǂ��炩����̕Δg������Ō��q����M���A���q����M���閈�ɕΔg���g��������_���ɐ�ւ���B���M�������q�̕Δg�Ǝ�M��̕Δg������̕Δg�̎�ނ���v���Ă���ꍇ�́A�������h0�h/ �g1�h�̏�����M���A��v���Ă��Ȃ��ꍇ�́A������������M�ł��Ȃ����ߔj������B���̌��ʁA���M�҂����M�����h0�h/ �g1�h���̂����A�m���I�ɂق�1/2�Ő������h0�h/�g1�h�̏�����M�ł���B�����ŁA�ʐM�H�œ��������������ꍇ�́A�������h0�h/ �g1�h���x��Ȃ����߁A��M������̌��m�����傫���Ȃ邱�Ƃ��m�F�ł��邽�߁A�������s��ꂽ���Ƃ����o�ł���B

�} 4‑26�@BB84�v���g�R���̊�{�T�O�}

�i�o�T�@NTT�Z�p�W���[�i���@2006.8�j

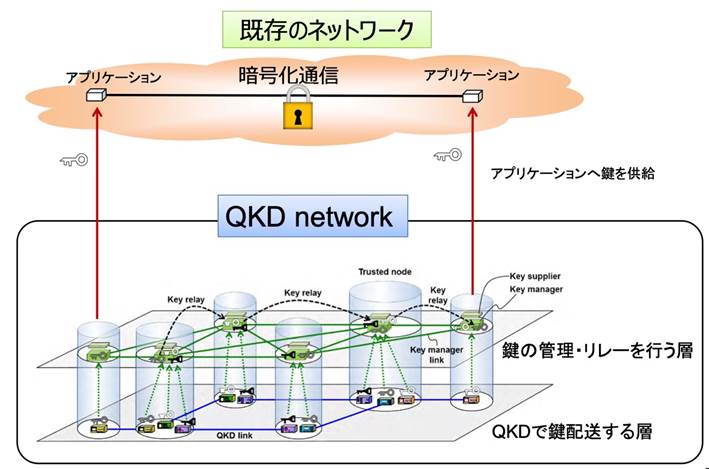

�A ���p���Ɍ��������g�݂ƕW��������

�ʎq���z���́A���Ɉ��S���̍��������Ƃ����Ă������ŁA���`���̑��x��A�����I�ɓ`���\�ȋ������ۑ�ƂȂ��Ă����B�ŋ߂ł́A�����A�����Z�p�̉��ǂɂ��A�`�����x�̑��ʂ݂̂ł�10Mbps���x�A�`�������̑��ʂ݂̂ł�500km���x���B������A���p�ʂł̉ۑ�������������B�܂��A�ʎq���z���Z�p���l�b�g���[�N�V�X�e���Ƃ��ė��p���錟�����i�߂��Ă���B�ʎq���z��(QKD)�l�b�g���[�N�́A�ʎq���z���̑���M�@���l�b�g���[�N�ڑ����A���S�������I�Ɍ����Ǘ��E�z������Z�p�ł���A�l�b�g���[�N��̔C�ӂ̒n�_�ł̈Í����̋��L���s���A������]���̃l�b�g���[�N�ɒ��邱�ƂŁA���Ɉ��S�ȈÍ������g�����V���ȃZ�L�����e�B�T�[�r�X���\�ƂȂ�B

����ɗʎq���z���l�b�g���[�N�̑��ݐڑ������m�ۂ��邽�߂�ITU-T�ɂ����č��ەW�������i�߂��Ă���B��̓I�ɂ́AITU-T SG13�ɂ����āA�@�\�v�������A�A�[�L�e�N�`���A���Ǘ��A����E�Ǘ��AQoS���AITU-T SG17�ɂ����āA�Z�L�����e�B�v�������A���Ǘ��A�������A�[�L�e�N�`���A�Í��@�\���AITU-T SG11�ɂ����āA�C���^�[�t�F�[�X�d�l�̍�����s���Ă���B����ɁAETSI, ISO/IEC JTC1 SC27�ɂ����ẮA�ʎq���z���̑��u�̕W�������i�߂��Ă���B��̓I�ɂ́A�ʎq���z�����u�̃Z�L�����e�B�F��(CC�F��)�ɕK�v�ȁA�Z�L�����e�B�v���d�l�ƕ]��⼿�@�̕W������⾏���Ă���B

�} 4‑27�@QKD�l�b�g���[�N�̊T�O�}

�o�T�@�u�������G�uTokyo QKD Network: �ʎq�Í��l�b�g���[�N�e�X�g�x�b�g�̍\�z�Ɨ����p�vNICT���� ���T���@(2021.3.28)

4.1.4.4�@ ���@�\��

�@�]���A�Í��Z�p�́A�f�[�^��铽����A�f�B�W�^���������s���ȂǁA��r�I�A�V���v���ȃZ�L�����e�B�@�\�������̂Ƃ��āA�L�����p����Ă������A�ŋ߁A�Í��Z�p�̐i���ɔ����A�Љ�̂��܂��܂ȃj�[�Y�ɑΉ����ł����蕡�G�ō��x�ȈÍ��Z�p�Ƃ��č��@�\�Í����J������Ă���B���@�\�Í��Ƃ́A�]���̈Í��Z�p�ɂ͂Ȃ����x�ȕt���@�\�����Í��Z�p�̑��̂ł���A����̈Í��Z�p�ł͂Ȃ������Ȓ�`�͂Ȃ��B�����ł́A���@�\�Í��ɕ��ނ�����\�I�ȈÍ��Z�p�ɂ��āA���̋@�\�̓����ƁAITC�V�X�e���ɂ����āA�ǂ̂悤�ȗp�r���z�肳��Ă��邩�Ƃ����ϓ_�ŊT������B

�@ �����^��

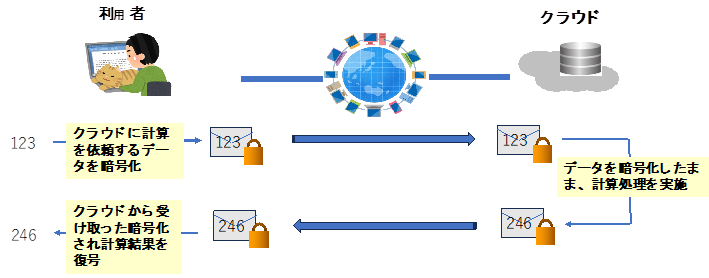

�@�����^�Í��Ƃ́A�������Í��������܂܉��Z���邢�͏�Z���ł���Í��Z�p�ł���B�]���̈Í��Z�p�͕K���������̂悤�Ȑ�����ۗL���Ȃ��B���ɁA���Z�Ə�Z�o�����\�ȋ@�\�����Í��́A���S�����^�Í��ƌĂ�Ă���B�ŐV�̕����Ƃ��ẮA�Í����̑ΏۂƂȂ鐔���Ɏ������������Ƃ��ł���CKKS��������Ă���Ă���B

�@�����^�Í��̑�\�I�ȗp�r�́A�N���E�h��ł̔铽�v�Z�ł���B�����A�l�X�ȏ������N���E�h��œ��삳����N���E�h�T�[�r�X�����ڂ���Ă���B�N���E�h�T�[�r�X�Ƃ́A�f�[�^��ۊǂ��郁���������y�сA�R���s���[�^�̌v�Z�����������A�N���E�h�ɃA�E�g�\�[�X����T�[�r�X�ł���B�����ŁA�N���E�h�T�[�r�X����鎖�Ǝ҂́A�N���E�h��ň�����{���\�ł��邽�߁A��荂���Z�L�����e�B��v���C�o�V�ی�����߂�V�X�e���ł́A�N���E�h���Ǝ҂ɑ��Ă�����铽�������P�[�X���z�肳���B�����ŁA�f�[�^�̃o�b�N�A�b�v���N���E�h��ōs���݂̂̏ꍇ�ɂ́A�]���̈Í��Z�p��p���āA�f�[�^���Í������ĕۊǂ��邱�Ƃ��\�ł��邪�A����ɁA�N���E�h��ł̌v�Z������铽�������ꍇ�ɁA�{�����^�Í����K�v�ƂȂ�B���̂悤�ɁA�N���E�h�T�[�r�X�𗘗p����ۂ̃Z�L�����e�B�E�v���C�o�V����̂��߂ɏ����^�Í��̗��p���z�肳���B�N���E�h�ł̗��p�C���[�W���}

4‑28�Ɏ����B

�} 4‑28�@�����^�Í��̗��p�C���[�W

�A

�����\��

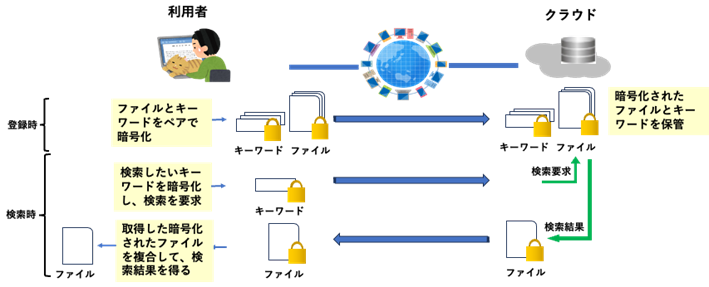

�@��q�̂Ƃ���A�]���̈Í��Z�p��p���āA�o�b�N�A�b�v�f�[�^���N���E�h��Ɉ��S�ɕۊǂ��邱�Ƃ͉\�ł��邪�A�o�b�N�A�b�v�f�[�^����K�v�ȏ��݂̂������������ꍇ���l������B���̂��߂ɂ́A��U�S�f�[�^�����Ĉ�v���邩���m�F����K�v�������A��N���E�h���Ǝ҂ɘI�悷��ƂƂ��ɁA�������̂�������������ł���B���̉ۑ����������Z�p�Ƃ��Č����\�Í�����Ă���Ă���B�����\�Í��Ƃ́A�����̃t�@�C�����Í�������N���E�h�ɕۊǂ��ꂽ��ԂŁA�N���E�h�ɑ��Č����L�[���[�h��铽���A���A�Í������ꂽ�t�@�C�������邱�ƂȂ������L�[���[�h���܂ރt�@�C���邱�Ƃ��\�ȋZ�p�ł���B�����̎��p�����l�����Ċ��S��v�݂̂ł͂Ȃ������������w��\�Ȋg����������������Ă���B�����\�Í������p�C���[�W���}

4‑29�Ɏ����B

�} 4‑29�@�����\�Í��̗��p�C���[�W

�B ID�x�[�X���iIBE�j

�@ID�x�[�X�Í��Ƃ́A���J���Í��̈��ł���B�]���̌��J���Í��́A�{�l�݂̂��ۗL����閧���ƁA���l�Ɍ��J�ł�����J����p����B�����ŁA���J���́A���J���Í��̌������@�\�ɂ���Đ�����������Ȍ���p���邪�AID�x�[�X�Í��ł́A���J���ɖ��O��[���A�h���X�ȂǁA���炩���ߑ��݂���{�l��ID�i���ʎq�j��p��������ł���B���̂��߁A���J���Í��̉ۑ�Ƃ���Ă�����J���Ɩ{�l�i���J���̏��L�ҁj�̊W��ۏႷ����J���ؖ������s�v�ƂȂ�B�Ⴆ�A�{�l�̓d�q���[���̃A�h���X�����J���Ƃ��āA�f�[�^���Í������āA���̓d�q���[���̈���ɑ��t���邱�ƂŁA�ȒP�ɈÍ��ʐM���ł���BID�x�[�X�Í������p�C���[�W���} 4‑30�Ɏ����B

�} 4‑30�@ID�x�[�X�Í��̗��p�C���[�W

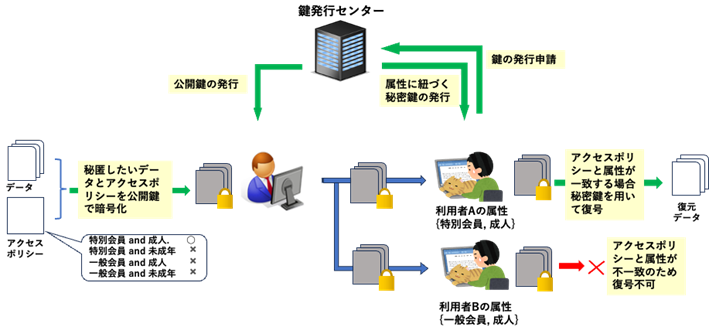

�C �����x�[�X���iABE�j

�@�����x�[�X�Í��́AID�x�[�X�Í��̍l����������Ɋg�����������ł���B�����x�[�X�Í��ɂ���ĈÍ������ꂽ�f�[�^���A�قȂ鑮�����������̑���ɑ��A�Í����ɐݒ肵���|���V�[�ɍ��v���鑮���������p�҂݂̂������ł�������ł���B�Ⴆ�A�R���e���c�z�M�T�[�r�X�ɂ����āA���ʉ������ѐ��l�̑����̗��p�҂̂݃v���~�A���R���e���c���{���\�ɂ���ƌ������T�[�r�X���z�肳���B���̂悤�ɁA��̈Í������ꂽ�f�[�^�ɑ��āA�����Ɋ�Â��A�N�Z�X������s�����Ƃ��\�ƂȂ�B�����x�[�X�Í������p�C���[�W���} 4‑31�Ɏ����B

�} 4‑31�@�����x�[�X�Í��̗��p�C���[�W

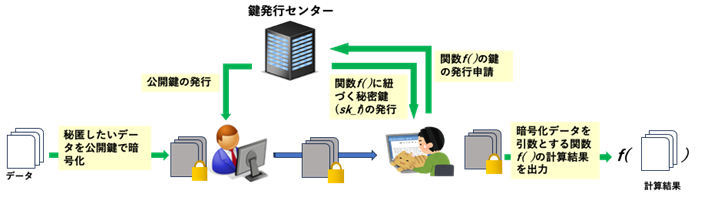

�D ���^��

�@���^�Í��́A�����x�[�X�Í�������Ɉ�ʉ��������̂ł���B���^�Í��̓����́A����lx���Í��������f�[�^���A����̊�f(x)�ɑΉ�������J���Í��̔閧��sk_f��p���邱�Ƃɂ��Ax�����邱�ƂȂ�����̊���(x)���v�Z�ł���Í��Z�p�ł���B

�����x�[�X�Í��̂悤�ȃf�[�^�A�N�Z�X����ȊO�ŁA�z�肳��郆�[�X�P�[�X�Ƃ��ẮA�Ⴆ�A�Z�L���A�ȃX�p�����[���t�B���^���l������B�Í������ꂽ���[���ɑ��āA�v���L�V�����[�������邱�ƂȂ��X�p�����[�����ǂ����肷�邱�Ƃ��\�ł���B��̓I�ɂ́A�X�p�����胍�W�b�N����f�Ƃ��āA���̈��������[���̃R���e���c�Ƃ���ꍇ�A���^�Í��ɂ��Í������ꂽ���[���R���e���c�ɑ��āA�v���L�V���A�閧����p���ă��[���̃R���e���c�����邱�ƂȂ��A�v�Z���ʁi�܂�A�X�p��/�X�p���łȂ����̔��茋�ʁj�݂̂�m�邱�Ƃ��ł���B�܂��A�ʂ̃��[�X�P�[�X�Ƃ��ẮA�Í������ꂽ��Ï��̃f�[�^�x�[�X�̒�����A�A�W�A�l�̊��̎�ʂƈ�`�q�^�̊W���݂̂𒊏o�������ꍇ�Ȃǂ̃f�[�^�}�C�j���O�ɂ��K�p�\�ł���B���̂悤�Ɋ��^�Í��́A���ɕ��L���T�[�r�X�ւ̓K�p�����҂���Ă���B���^�Í������p�C���[�W���} 4‑32�Ɏ����B

�} 4‑32�@���^�Í��̗��p�C���[�W

4.1.5�@ AI�̂��߂̃Z�L�����e�B

�����AIT�Z�p�̐i�W�ɔ����AAI�̐i�����}���ɐi��ł���B21���I�ɓ���������O���l�H�m�\�u�[���́A�f�B�[�v���[�j���O�̓o��ɂ����������AAI���ꕔ�A�l�Ԃ̎v�l���郌�x���ɒB���Ă���B���ɁAChatGPT�Ȃǂ̍ŋ߁A�o�ꂵ����K�͌��ꃂ�f���iLLM�j�́A���Z�A��ÁA�n��A����ȂǍL�͈͂ȃr�W�l�X�̈�ւ̓K�p���i�߂��Ă���A�Љ�ɗ^����C���p�N�g�͐r��ł���B�]���āA����A���܂��܂Ȉӎv�����AI����������邱�Ƃ͋^���̗]�n���Ȃ��A�d�C�ʐM�ݔ��ɑ��Ă��A��Q�̌��m�╜���Ȃlj^�p�̎�������AI�����p���邱�Ƃ��z�肳���B����A���̂悤��AI�ւ̈ˑ����i�ނɂ�AAI�̐M�����ɑ��郊�X�N�����O����Ă���A���X�N�}�l�W�����g�̑��ʂ�AI�̎Љ�����Ɍ������i�ق̉ۑ�ƍl�����Ă���B�Ⴆ�AAI���o�͂��鐄�_���ʂ�100���������Ƃ͌��炸�A���_���ʂ̍�������������ł��邽�߁AAI����������f�������ꍇ��z�肵�āA���V�X�e���ɏ�L�̃��X�N���ǂ̂悤�ɑΏ����邩���l����K�v������B����ɁA�ŋ߁AAI�ɑ���Z�L�����e�B���X�N�����ڂ���A�w�ە���ł��܂��܂ȋ��Ђ�����Ă���A���̑�̕K�v�����w�E����Ă���B�����ł́AAI�ɑ���Z�L�����e�B����̑�\�I�ȋ��Ђɂ��ďq�ׁA�Љ�����Ɍ�����AI�̃��X�N�}�l�W�����g�̓����ɂ��ďq�ׂ�B

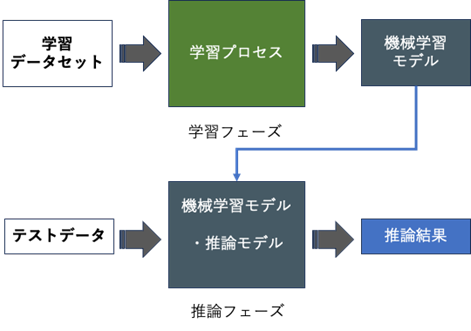

4.1.5.1�@ AI�̃��C�t�T�C�N��

�@AI�̃��C�t�T�C�N���Ƃ��āA�w�K�t�F�[�Y�Ɨ��p�t�F�[�Y������( �} 4‑33)�B�w�K�t�F�[�Y�ł́A�Ⴆ�A��ʐ^����j���𐄘_����A�p�����{��ɖ|��Ȃǂ̃^�X�N���A���ʂ̃T���v���f�[�^���w�K�����邱�Ƃɂ��A���_���s���@�B�w�K���f�����쐬����B���_�t�F�[�Y�ł́A��L�A�w�K�ς݂̋@�B�w�K���f����p���āA�e�X�g�f�[�^����͂��A���_���ʂ�B��q�̐���AI�ł́A���_���f���͐������f���ɒu�������B

�} 4‑33�@AI�ɂ�����Q�̃t�F�[�Y

4.1.5.2�@ AI�̋���

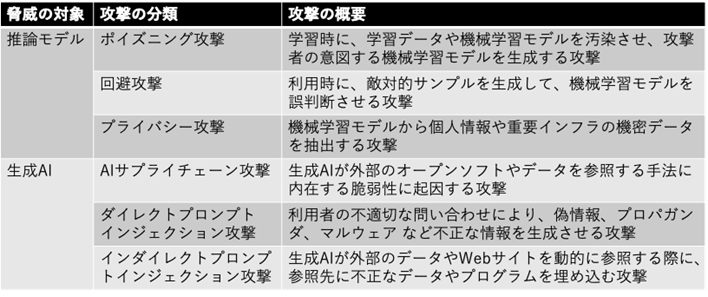

AI�ɑ���U���́A���X�i�����Ă���A�@�B�w�K���f��������w�K�t�F�[�Y�ł̍U����A���_�t�F�[�Y�ɂ�����A�w�K�ς݂̋@�B�w�K���f���ɑ���U���ȂǁAAI�̊e�X�̃t�F�[�Y�ɑ��鋺�Ђ��w�E����Ă���B�����ł́ANIST.AI.1-00-2e2023�ɂ����Ē�`���ꂽ���Ђ��Љ��B�ȉ��̒ʂ�A�]���̐��_���f���ɑ���AI�ɉ����A�������ڂ���Ă��鐶��AI�ɑ���U������������Ă���B

�@ ���_���f���ɑ��鋺��

�E�|�C�Y�j���O�U��

�@�|�C�Y�j���O�U���́A�@�B�w�K���f�����Ӑ}�I�ɕύX���Č딻�f���N�������Ƃ�ړI�Ƃ��āA�w�K���ɁA�w�K�f�[�^��w�K���f��������������U���ł���A�w�K���Ɋw�K�f�[�^���̂��̂����A���邢�͊w�K�f�[�^�𐧌䂷�邱�Ƃ��\�ȍU�����f���ł���B

�|�C�Y�j���O�U���́A����ɁA�w�K���f���S�̂ɖ����ʂɉe����^���AAI�V�X�e���̗��p�҂ɑ��ăT�[�r�X���ۍU���������N�����g�p���|�C�Y�j���O�U���h�A�����̕W�I�T���v���ɑ���@�B�w�K���f���̐��_�ɕω���U������g�W�I�^�|�C�Y�j���O�U���h�A�f�[�^�Ƀo�b�N�h�A�ƂȂ�g���K�[�ߍ��ނ��Ƃɂ��A�Ӑ}���锻�f���N�����g�o�b�N�h�A�U���h�A�w�K�ς݂̋@�B�w�K���f���ڕύX���āA���ӂ̂���@�\�����f���ɑ}������g���f���|�C�Y�j���O�U���h�̉\�����w�E����Ă���B

�E����U���i�G�ΓI�T���v���j

����U���́A�f�[�^�ɍŏ����̏���t�����邱�ƂŁA���_�t�F�[�Y���ɍU���҂��I�������C�ӂ̃N���X�ɕ��ށA���Ȃ킿�A���_���ʂ�ύX�ł���G�ΓI�T���v�������邱�Ƃ�ړI�Ƃ���B����U���́A�@�B�w�K���f���ɑ�����o�݂͂̂���G�ΓI�T���v��������g�u���b�N�{�b�N�X����U���h��A�@�B�w�K���f���̊w�K�f�[�^�A�\���A�n�C�p�[�p�����[�^�ȂǁA�@�B�w�K�V�X�e���Ɋւ��銮�S�Ȓm�������p���ēG�ΓI�T���v��������g�z���C�g�{�b�N�X����U���h������B�G�ΓI�T���v���ɂ��U���̃C���[�W���} 4‑34�Ɏ����B

�E�v���C�o�V�[�U��

�v���C�o�V�[�U���Ƃ́A�@�B�w�K���f������l����d�v�C���t���̋@���f�[�^�����o�[�X�G���W�j�A�����O���āA���o����U���ł���B�v���C�o�V�[�U���́A�w�K�ɗp�����f�[�^�𐄘_�����g���f���C���o�[�W�����U���h�A���背�R�[�h�܂��̓f�[�^���A���v�A���S���Y���܂��͋@�B�w�K�A���S���Y���Ɏg�p�����w�K�f�[�^�Z�b�g�̈ꕔ�ł��邩�ǂ����f����g�����o�[�V�b�v���_�U���h�A�w�K�ς݂̋@�B�w�K���f���ɖ₢���킹���s�����ƂŁA�@�B�w�K���f���̃A�[�L�e�N�`���ƃp�����[�^�[�Ɋւ�����𒊏o����g���f�����o�U���h�A�@�B�w�K���f���𑀍삷�邱�ƂŁA�w�K�f�[�^�̕��z�Ɋւ�����𐄘_����g�v���p�e�B���_�U���h�ɕ��ނ����B

�} 4‑34�@����U���i�G�ΓI�T���v���j�̃C���[�W

�Q�l�@Eykholt �ق� "Robust Physical-World Attacks on

Deep Learning Models", CVPR 2017, arXiv:1707.08945

�A ����AI�ɑ��鋺��

�������ڂ���Ă��鐶��AI�Ƃ́AAI�ɂ��܂��܂ȏ����w�K�����A���p�҂̗v�������ɏ]�����e�L�X�g�A�摜�A�����Ȃǂ̐l�H�I�ȏ������A�o�͂���@�\��L����B�I�[�v��AI�Ђ��J������ChatGPT�AGoogle���J������Bard�ȂNJe��LLM(��K�͌��ꃂ�f��)�𗘗p��������AI���o�����Ă���B���̂悤�Ȑ���AI�ɑ��Ă��ȉ��̂悤�ȁA���܂��܂ȋ��Ђ��w�E����Ă���B

�EAI�T�v���C�`�F�[���U��

�����̎��p�I�Ȑ���AI�́A�I�[�v���\�t�g�E�F�A����J���ꂽ�f�[�^�𗘗p���Ă���A�I�[�v���\�t�g�E�F�A�ɑ��݂���g�f�V���A���C�Y�Ǝ㐫�h�̈��p�A���邢�́A���J���ꂽ�f�[�^����������Ă���g�|�C�Y�j���O�U���h����\��������B�����ŁA�f�V���A���C�Y�Ǝ㐫�Ƃ́A�e�������f�����L�̃f�[�^�t�H�[�}�b�g�Ńp�b�P�[�W�����ꂽ����AP���f�����_�E�����[�h���ė��p����ہA�C�ӂ̃R�[�h�����s�ł���Ǝ㐫�̂��Ƃł���B�܂��A����AI�ɑ���|�C�Y�j���O�U���Ƃ́A��������Ă��Ȃ��L�͂ȃf�[�^�\�[�X����f�[�^�����W���邱�Ƃ���ʓI�Ȑ���AI�̃��f���ł́A�f�[�^�Z�b�g���\������URL�̃��X�g����邽�߁A������URL��̃f�[�^���U���҂ɂ���ĉ��ς����U���ł���B

�E�_�C���N�g�v�����v�g�C���W�F�N�V�����U��

Chat-GPT�Ȃǂ�LLM�i��K�͌��ꃂ�f���j�ɑ��āA�U���҂��A�Ӑ}�I��LLM����s���ȉ�e�L�X�g����͂���U���ł���B�U����v���p�K���_�A���I�ȃR���e���c�A�}���E�F�A�Ȃǂ��o�͂�����A���邢�́A�l����s���ɉ�����Ȃǂ��U���̖ړI�Ƃ��Ă���B����AI�́A��ʓI�ɗϗ��I�ɖ��̂���₢���킹�ɂ͉����Ȃ��Z�[�t�K�[�h�̎d�g�݂���������Ă��邪�A�{�U���͂��̃Z�[�t�K�[�h�����蔲���邽�߃W�F�C���u���[�N�Ƃ��Ă�Ă���B

�E�C���_�C���N�g�v�����v�g�C���W�F�N�V�����U��

�_�C���N�g�v�����v�g�C���W�F�N�V�����U���Ɨގ����Ă��邪�A����AI���O���̃f�[�^��Web�T�C�g���A�N�Z�X����ۂɁA����AI�ɕs���ȓ����������C���W�F�N�V�������N�����f�[�^��API�ɂ��U���ł���B���̍U���́A����AI�̃��\�[�X��Q�����DoS�U���A��������ʂ�����U���A�v���C�o�V�[����D�悷��U���Ȃǂ�ړI�Ƃ���B

�����AI�Ɋւ���e��̍U���ɑ��A�l�X�ȑ�̌������i�߂��Ă���i�K�ł��邪�A�Ⴆ�A���_���f���ɑ������U���Ɋւ��ẮA��ɂ�萄�_���f�����x�̒ቺ�A�������ׂ̑���ȂǁA���S���Ɛ��x�̊Ԃɂ̓g���[�h�I�t������A�������̉��P�����߂���B�]���āA�����ł́AAI�̋��Ђ��ɘa���邽�߂̃��X�N�}�l�W�����g�̃t���[�����[�N��AI�ɑ��鋺�Е��͂Ɋ�Â��Z�L�����e�B�K�C�h���C���̌����ɂ��ďq�ׂ�B

�\ 4‑9�@AI�ɑ���U��

4.1.5.3�@ AI�̃��X�N�}�l�W�����g

�ӔC�̂���AI�V�X�e���̊J���A�����p���s�����߂ɂ́AAI���X�N�}�l�W�����g�́A���ƂȂ�B���̂��߁A�����O�ɂ����āAAI���X�N�}�l�W�����g��Z�L�����e�B�K�C�h���C���̌������i�߂��Ă���B�����ł͂��̑�\�I�Ȏ��g�݂��Љ��B

�č�NIST��2023�N1����AI���X�N�}�l�W�����g�t���[�����[�N�iAI RMF�j�����J�����BAI RMF�́AAI�V�X�e���̐v�E�J���E�z���E���p���s���g�D�e�X���A���g�D�Ɋւ��AI�̃��X�N�́E�]���E�ጸ���A�M���ł���ӔC����AI�V�X�e���̊J���Ɨ����p�̑��i��ړI�Ƃ��Ă���BAI RMF�ɂ��ẮA���߂ʼn������B

2024�N1���ɂ́A���ۋK�iISO/IEC 42001 AI�}�l�W�����g�V�X�e�����K�i�����ꂽ�B�{�K�i�ł́AAI�V�X�e�����J���A�܂��͎g�p����g�D��ΏۂƂ��A�g�D��AI�V�X�e����K�ɗ����p�i�J���E�E�g�p�j���邽�߂ɕK�v�ȃ}�l�W�����g�V�X�e�����\�z����ۂɏ��炷�ׂ��v�������ɂ��āA�g���X�N�x�[�X�A�v���[�`�h�ɂ���ċK�肵�Ă���B�M�����ⓧ�����A�����ӔC�������AI�V�X�e���̗����p���ł���悤�A���̃��X�N����肵�A�y������Ƌ��ɁAAI�̌�������l�̃v���C�o�V�[�Ȃǂւ̔z���ɂ��Ă��v�����Ă���B

�@�����ɂ����ẮA2019�N�ɓ��t�{�̓����C�m�x�[�V�����헪���i��c�ɂ����āA�u�l�Ԓ��S��AI�Љ���v�����J����Ă���A���̂Ȃ��ŁAAI�ɂ�����v���C�o�V�[�m�ۂ�Z�L�����e�B�m�ۂ̌������L�ڂ���Ă���B�܂��A2022�N6���ɂ́A���{�\�t�g�E�F�A�w��@�B�H�w������iMLSE�j�ɂ����āA�u�@�B�w�K�V�X�e���Z�L�����e�B�K�C�h���C���v�����肳��Ă���B�{�K�C�h���C���ł́A�@�B�w�K�V�X�e���̊J���ҁE�T�[�r�X�Ҍ����ɁA�@�B�w�K�V�X�e�����L�̍U���ɑ���Z�L�����e�B��菇���������̂ł���B�Z�L�����e�B��̎��{�ɂ����āA���ׂ����Ƃ̔c����A���{���̊J���ҁE�T�[�r�X�҂Ƌ@�B�w�K�Z�L�����e�B���ƂƂ̈ӎu�a�ʂ������邱�Ƃ�ړI�Ƃ��������ŁA�@�B�w�K�V�X�e�����L�̍U���ɑ���Z�L�����e�B��̎菇�������u�{�ҁv�A�@�B�w�K�Z�L�����e�B�̐��m�����Ȃ��V�X�e���J���Ҏ��g�ŕ��͂����@���L�ڂ����u���X�N���͕ҁv�A�@�B�w�K�V�X�e�����L�̍U���ɑ��錟�m�Z�p�_���ށE���������u�U�����m�Z�p�̊T�v�v�̎O���\���ƂȂ��Ă���B

�t���[�����[�N��K�C�h���C���ɉ����āA2023�N12���ɂ́A���B�A���iEU�j�ɂ��AI�K���@�āuEU AI ACT�v���b�荇�ӂ���Ă���BEU AI ACT�́A�����ɂ��EU�̒P��s��S�̂ň��S�ŐM���ł���AI�̊J���Ɨ����p�𑣐i���邱�Ƃ�ڎw���Ă���A �g���X�N�x�[�X�A�v���[�`�h�ɏ]���ĎЉ�ɊQ���y�ڂ�AI�����̔\�͂Ɋ�Â��ċK������A ������gthe higher the risk, the stricter the rules�h�i���X�N�������قǁA���[���͌������j�̌����Ɋ�Â��Ă���B�܂��AEU�ɂ�����v���C�o�V�[�̖@�K���ł���GDPR�Ɠ��l�Ɉ�O���K�p�ΏۂƂȂ��Ă���AEU�O�̎��Ǝ҂��AEU�ݏZ�҂�ΏۂƂ���AI�V�X�e����T�[�r�X�����ꍇ���K���̑ΏۂƂȂ�B����ɁA�{�K���Ɉᔽ�����ꍇ�A�ő�3500�����[�����邢�͔����7%�̔����K�肪�݂����Ă���B

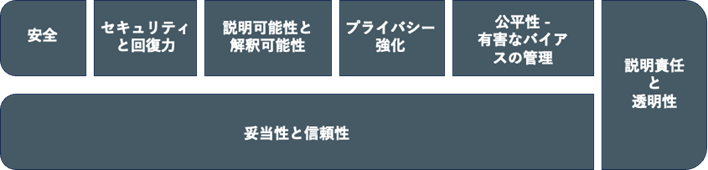

4.1.5.4�@ AI ���X�N�}�l�W�����g�t���[�����[�N1.0 (AI RMF)

AI�Ɋւ��l�X�ȃ��X�N���I�ɔc�����A�K�ɑΏ����邽�߂̘g�g�݂ł���NIST�����J����AI RMF�͂Q�̃p�[�g�ɕ�����Ă���A��ꕔ�ł́A�g�D��AI�Ɋւ��郊�X�N���ǂ̂悤�ɋK�肷�邩�̘g�g�݂���AAI�̃��X�N�ƐM�����ɂ��ĕ��͂��s�Ȃ��Ă���B��̓I�ɂ́A���X�N���Ǘ����邽�߂ɁAAI�̐M�����ɂ��āA�} 4‑35�Ɏ��������̓������K�肵�Ă���AAI�Ɋւ��g�D���A���̖ړI��[�X�P�[�X�Ɋ�Â��A�����̓�����K�ɍl������g�g�݂��K�肵�Ă���B

�} 4‑35�@�M���ł���AI�V�X�e���̓���

��ł́A�e�g�D��AI�V�X�e���̃��X�N�͂��A�{�t���[�����[�N�����H���邽�߂́g�R�A�h�ƌĂ��S�̋@�\�A����(Govern), �}�b�v(Map), ��(Measure), �Ǘ�(Manage)���K�肵�Ă���i�} 4‑36�j�B�����ŁA����(Govern)�́A�g�D��AI���X�N�}�l�W�����g�v���Z�X��葱���̑S�ĂɊւ�鉡�f�I�ȋ@�\�ł���B����A�}�b�v(Map), ��(Measure), �Ǘ�(Manage)�́AAI�V�X�e�����L�̊��i�R���e�N�X�g�j��AAI�V�X�e���̃��C�t�T�C�N���ɂ�����e��ʂœK�p�����@�\�ł���B

����(Govern)����у}�b�v(Map)�́A�g�D�̏܂��āA���X�N�}�l�W�����g�Ƒg�D�����Ă����v���Z�X�ƍl�����A���Ƀ}�b�v(Map)�́AAI�̃��C�t�T�C�N���ɂ����āA���l�ȊW�҂��֗^���鑽���̑��݈ˑ��I�Ȋ�������\�������Ȃ��ŁA�R���e�N�X�g�ƌĂ��AI�V�X�e���̖ړI�E�O��E����E�\�z����郊�X�N�Ȃǂm�����A�݂��ɋ��L�A��������ȃv���Z�X�ƂȂ��Ă���B��(Measure)�́A��ʓI�E�萫�I�A�܂��͕����I�Ȏ�@�̃c�[���A�e�N�j�b�N�A���@�_��p���āAAI���X�N�Ɗ֘A����e���́E�]���E�x���`�}�[�N�E���j�^�����O����v���Z�X�ł���A�Ǘ�(Manage)�́A�}�b�s���O����A���肳�ꂽ���X�N�ɑ��āA����I�ɁA����(Govern)�̕��j�ɏ]�����X�N������z������v���Z�X�ƍl������B

�@����AAI�́A�w�K�f�[�^���̂��̂̐M������w�K�f�[�^�̎��ԓI�ȕω����l�������^�p���K�v�ƂȂ�_�AAI�̏o�͂��A�w�K�f�[�^�ɂ�鐳���ȏo�͂Ȃ̂��A���邢�́A��Q��AI�ւ̐N�Q�ɑ���ُ�ȏo�͂��̔��ʂ�����ȂǁA��Q���m�E�ُ팟�m�̍�����w�E����A��ʓI��IT�V�X�e����\�t�g�E�F�A�̃��X�N�}�l�W�����g�Ƃ͈قȂ�_�����X����A��L�̂悤��AI�V�X�e���̓������l�������t���[�����[�N�ƂȂ��Ă���_�����ڂɒl����B

�} 4‑36�@AI�̃��X�N�}�l�W�����g�������\������@�\