�P�[�u���e���r���j�Ղ́A�O��̉���(2018)����6�N�o�߂��܂����B���̊Ԃɐ��E�I�ɗ��s�����V�^�R���i�E�B���X�����ǁi�ȉ��A�R���i�j�ɂ��Љ�I�E�o�ϓI���̑傫�ȕω�������A��X�̃��C�t�X�^�C���̓R���i�ȑO�Ɋ��S�ɖ߂邱�Ƃ͂Ȃ����l��������܂��B���̃��C�t�X�^�C���̕ω��ɍ��킹�āA�P�[�u���e���r�̃T�[�r�X�����l�����i�݁A�֘A����Z�p���������i���E���l�����Ă��܂����B

���̓x�̉����́A���̋Z�p�̐i���ɂ��ă^�C�����[�ɃL���b�`�A�b�v���邱�Ƃ���ȖړI�ł���܂��B�Ƃ͌������̂́A�`���̒ʂ�A���N�ɓn��R���i�ɂ��e�����͂��߉�X����芪���Љ�����傫���ω����A�P�[�u���e���r�ƊE���u�����A�������傫���ω����Ă��܂����B�����ŁA�{���́w�Z�p�x�̗��j�Ղł͂���܂����A�P�Ȃ�Z�p�̃A�b�v�f�[�g�����ł͖����A����̃P�[�u���e���r���Ƃ��w�Ĕ�������x���߂́w�����̑I�����x���������Ƃ��ӎ����ĉ������邱�ƂƂ��܂����B

�w�����̑I�����x�̐i���͎����̂��̂ł͖����A�����̐i���}�̂悤�Ɏ��ԂƋ��ɕω����āA�����ⓝ��������̂�����A�܂������Ă������̂�����܂��B����Ƌ��ɁA�P�[�u���e���r�Z�p�͈̔͂�����Ɋg�債�A���̐i���̃X�s�[�h���܂��܂��������Ă����ł��傤�B���̕������̕ω��ɂ����A���^�C���őΉ����邽�߁A���̕ω��E�����ɂ��ă^�C�����[�ɏC���E�lj����Ă����\���ɂ����ӂ��܂����B

��P�͂ŁA�P�[�u���e���r�ƊE�̏ƑΏ����ׂ��ω��ɂ��Đ���������ŁA��Q�͈ȍ~�Ŋe����ɂ�����w�����̑I�����x��R�����Ă����܂��B

���e

��1�� �P�[�u���e���r�ƊE�̏� �Ώ����ׂ��ω�

1.2 �P�[�u���e���r�T�[�r�X�̐i���E���l��

1.6 �P�[�u���e���r�̍Ĕ����Ɍ�����

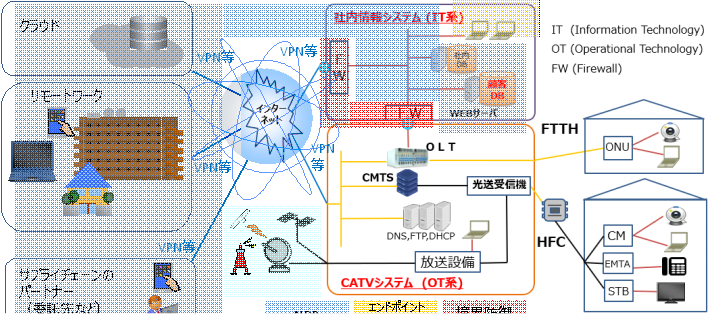

2.1.1 HFC�P�[�u���`���Z�p�̍��x��

2.1.2 DVB-C2�i���x�ȃf�W�^���L���e���r�W�������������j

2.2.3 ���`���ւ̃}�C�O���[�V����

2.3.1 �����P�[�u�����p�ɂ��ʐM���x�������Z�p

2.4 �V����FTTH�\�z�\�����[�V����

2.4.2 ���z���^�b�v��p�����A���C�[�u���A�[�L�e�N�`���R�l�N�^�\�����[�V����

2.4.3 MDU�ł̃R�l�N�^�\�����[�V�������p

2.5.1 BWA�iBroadband Wireless Access�j�F

��3�� �T�[�r�X�E�R���e���c�Z�p

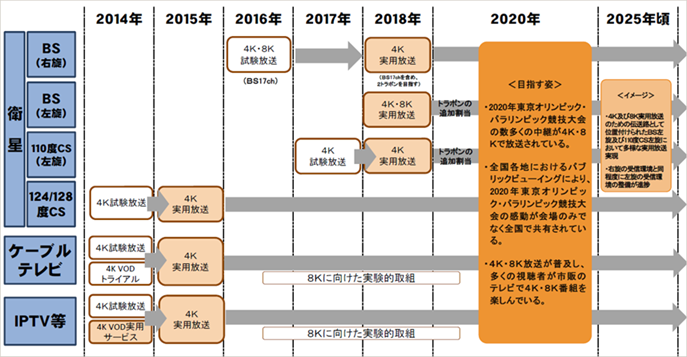

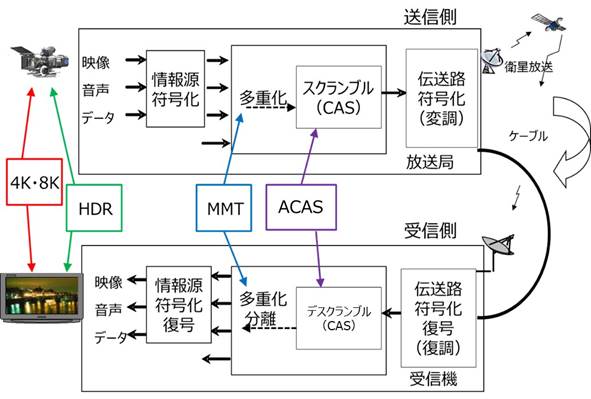

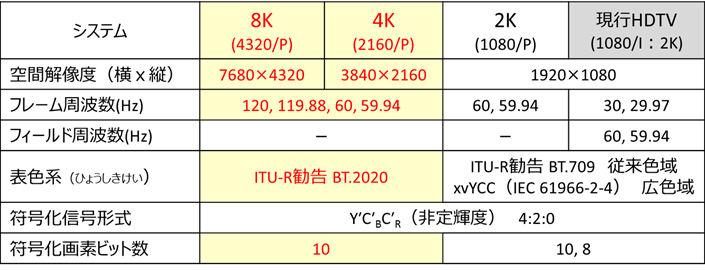

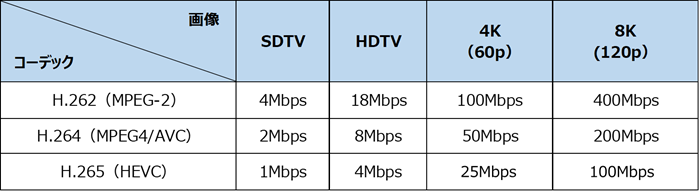

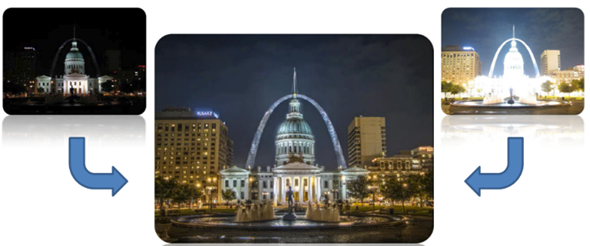

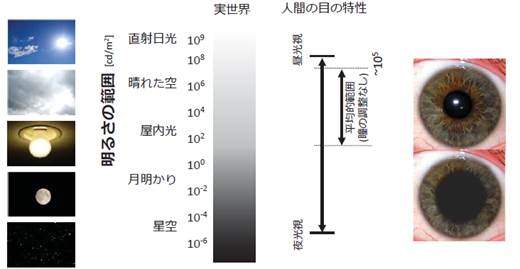

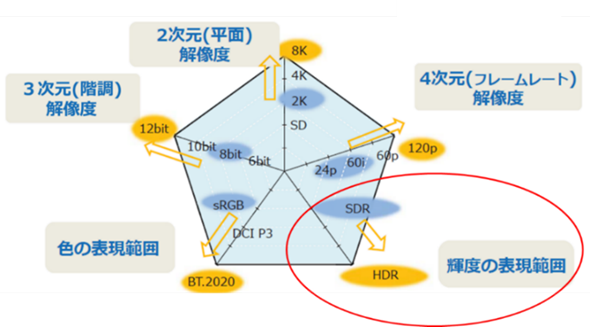

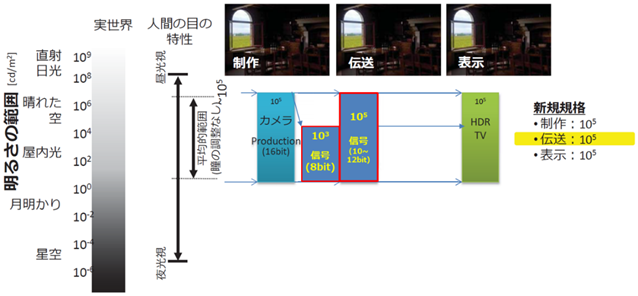

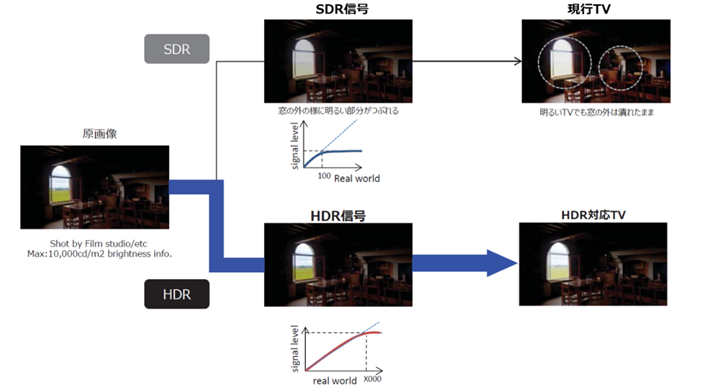

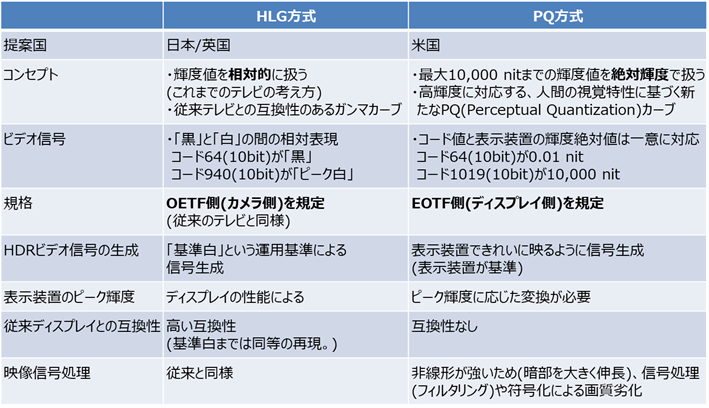

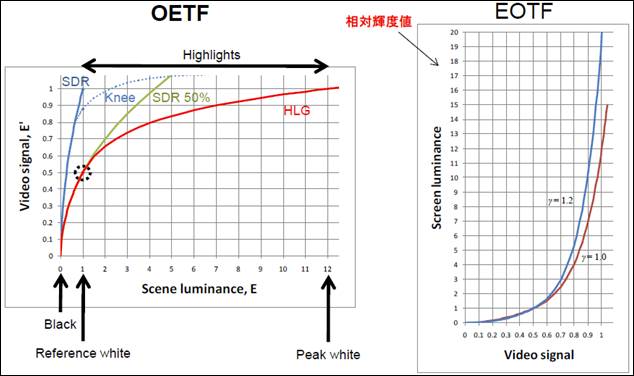

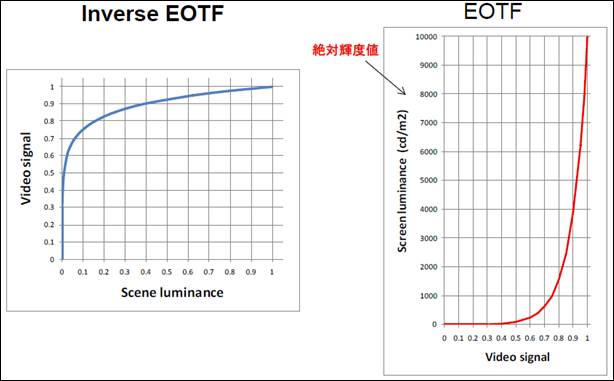

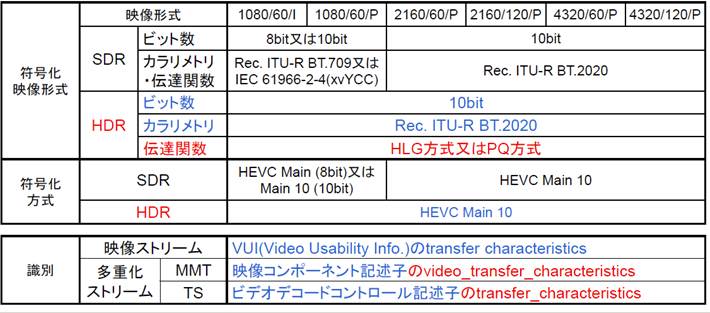

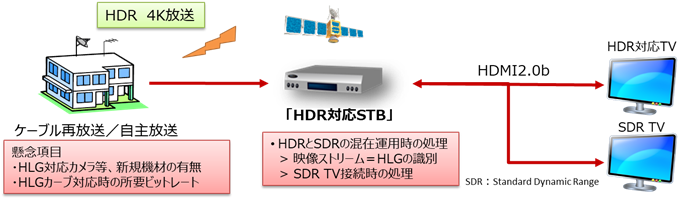

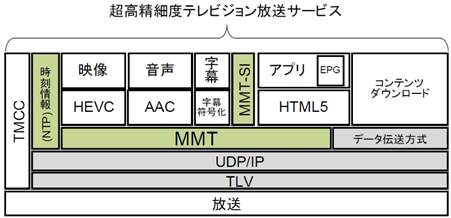

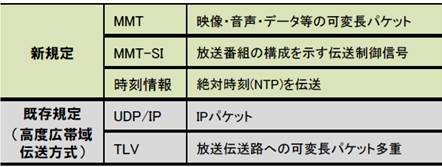

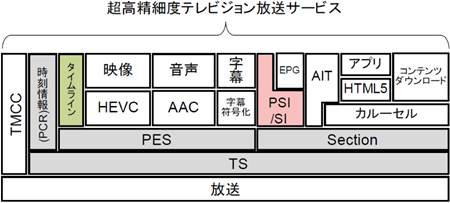

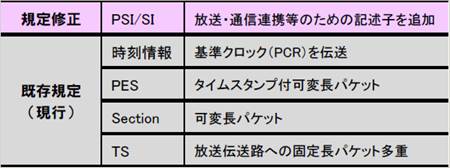

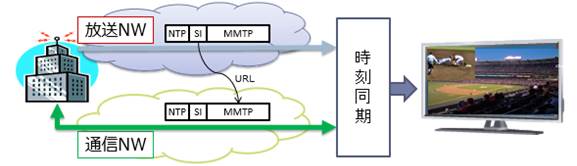

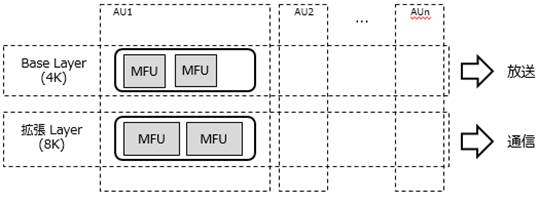

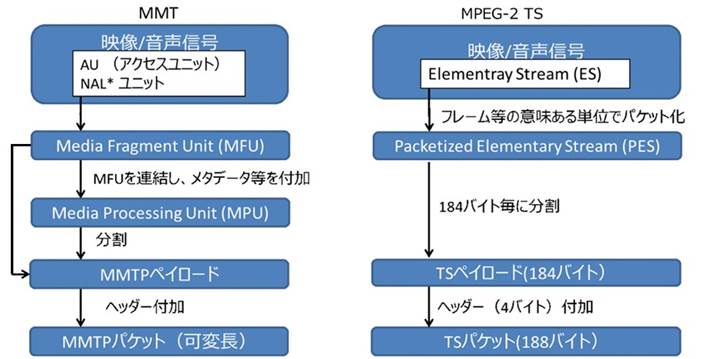

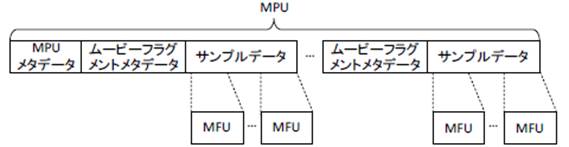

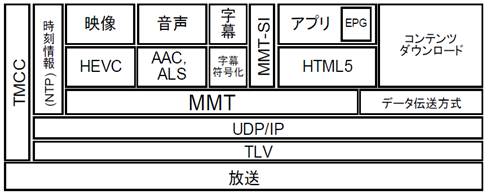

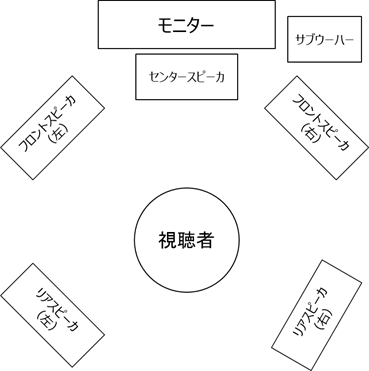

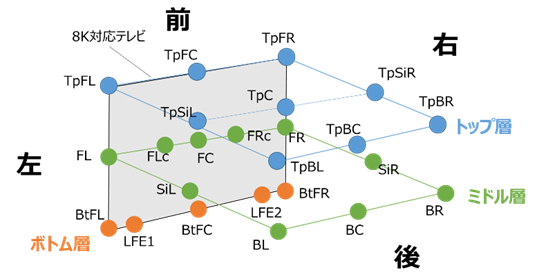

3.1.1 �����̍��x���i4K�E8K�Ή��j

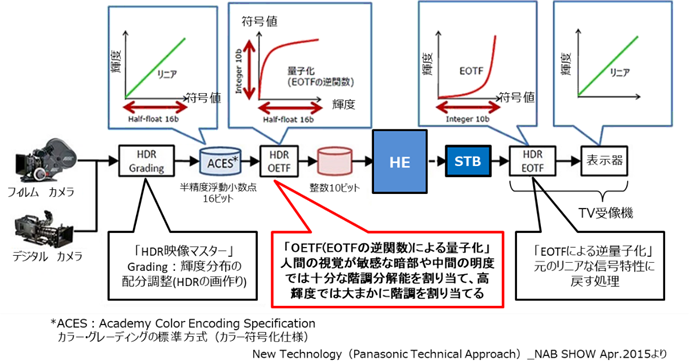

3.1.4 HDR�i�n�C�_�C�i�~�b�N�����W�j

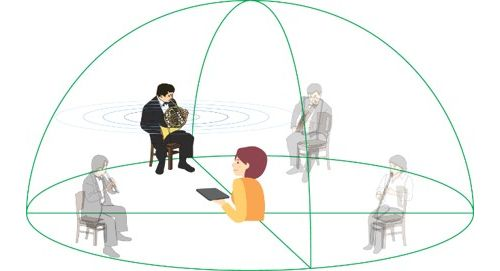

3.1.7 22.2ch �O�����}���`�`�����l����������

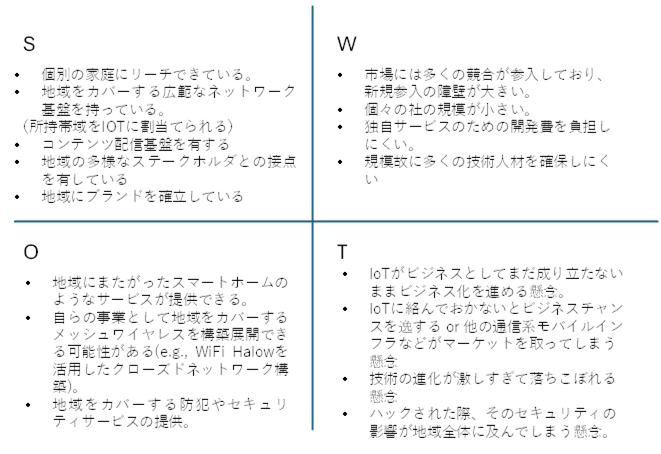

3.2.4 �����O�ɂ�����IoT���c��A�W�����@�ւȂ�

3.2.5 IoT�̃r�W�l�X���Ƃ���ɂƂ��Ȃ��ۑ�

3.2.7 Federated Learning�i�A���w�K�j

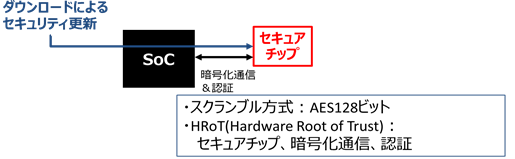

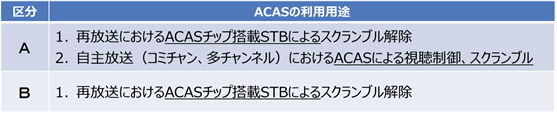

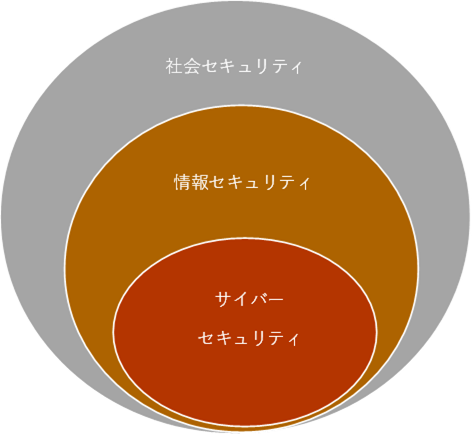

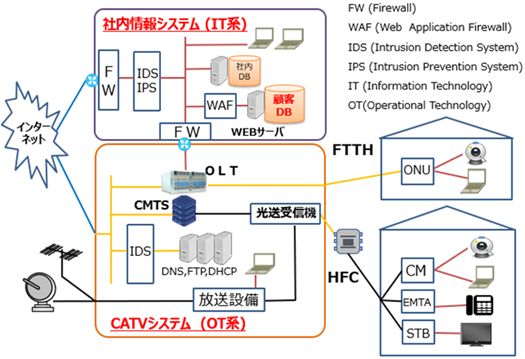

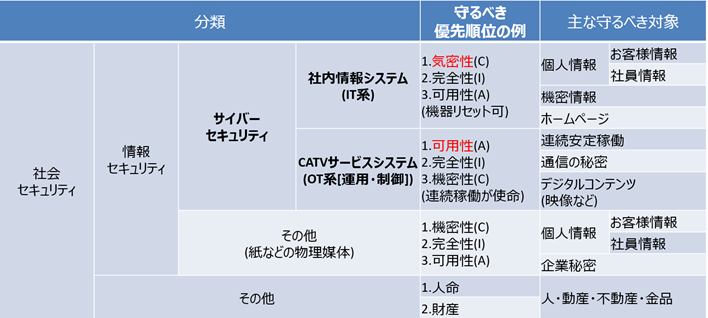

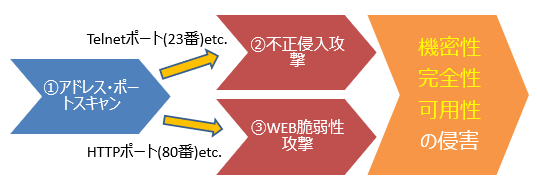

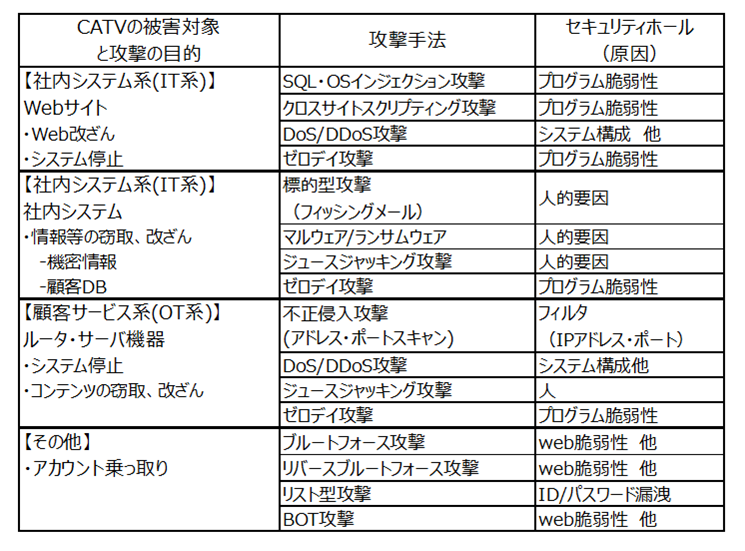

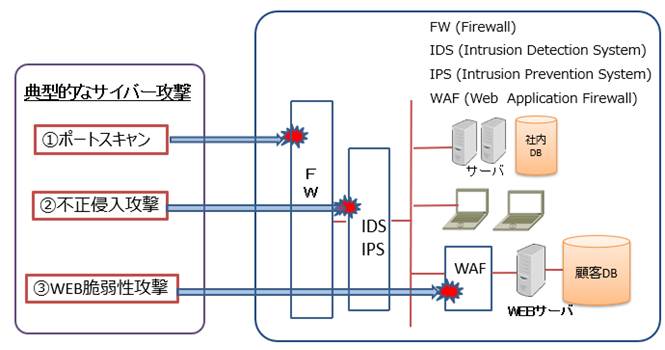

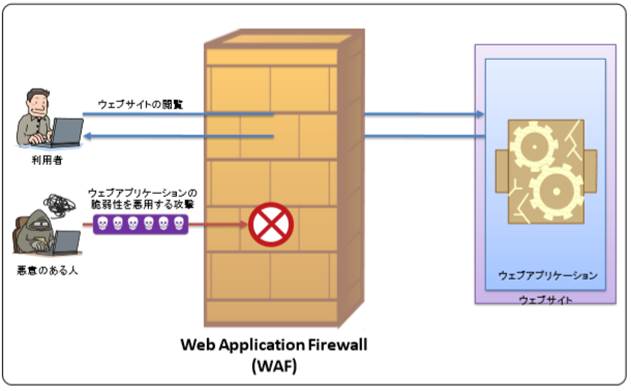

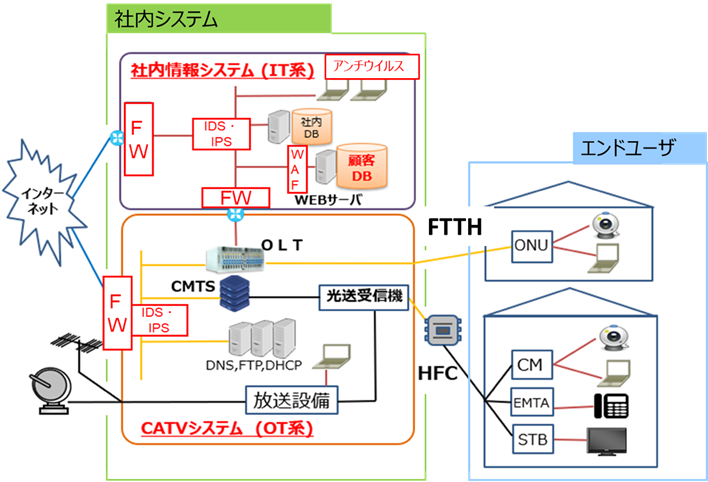

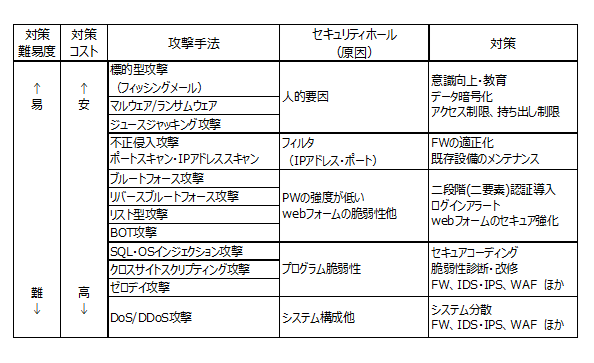

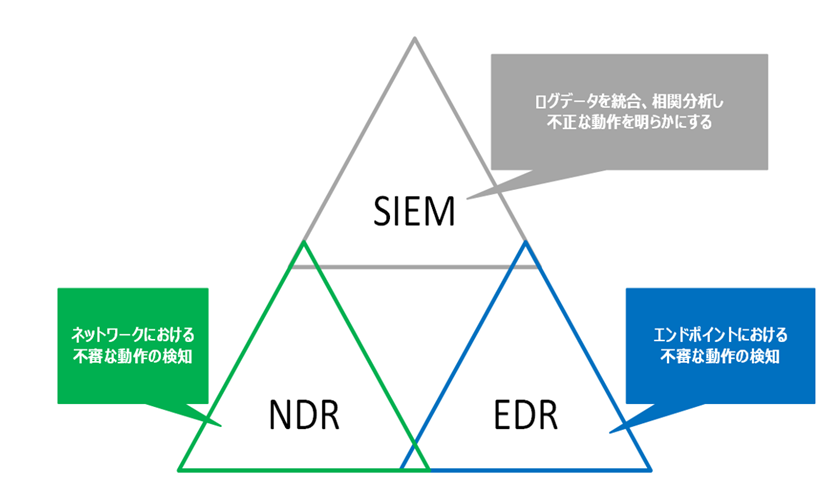

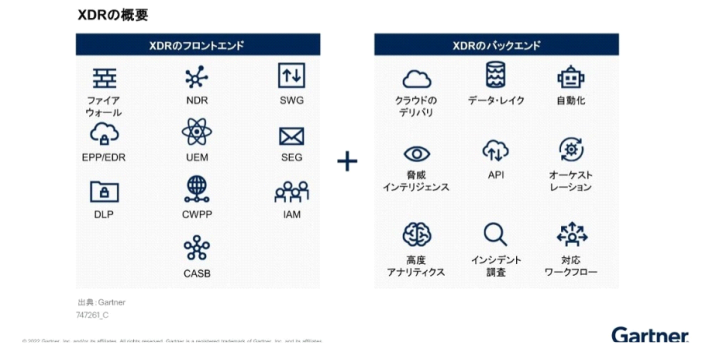

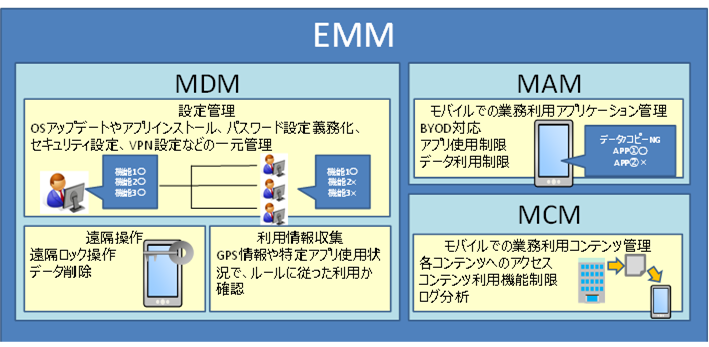

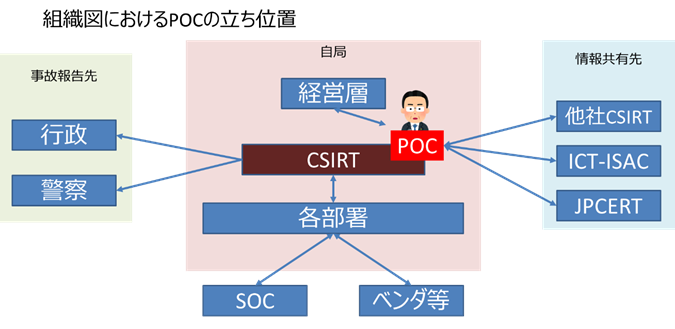

4.1.2 CATV���Ǝ҂ւ̃T�C�o�[�U���̎��

��1��

�P�[�u���e���r�ƊE�̏�

�Ώ����ׂ��ω�

1.1�@ �Љ���̕ω�

�V�^�R���i�E�B���X��2023�N�x�ɑ�5�ނɕ��ޕύX����A�������̐����͗������������߂��Ă�������A�e�����[�N��I�����C����c�̕��y�Ȃ��V�^�R���i�E�B���X�Ƌ��ɐ�����j���[�m�[�}���Ɍ������傫���ω����Ă����B����A�Ē��f�Ֆ��C�A�����̋����s���A�E�N���C�i��ɂ��G�l���M�[�����ۑ��C���t���A�p���X�`�i�����ȂǍ��ۓI�ȕs���v�f�͑��X�p�����Ă���B�܂��A�n�����g����Ƃ��Ă�CO2�r�o�ʍ팸��z�^�o�ςȂNJ��ւ̔z�������߂��Ă���B

�����ł́A2024�N1��1���̔\�o�����n�k�̔����ɂ��A�����EICT�̃��C�t���C���Ƃ��Ă̏d�v�������߂ĔF������Ă���B

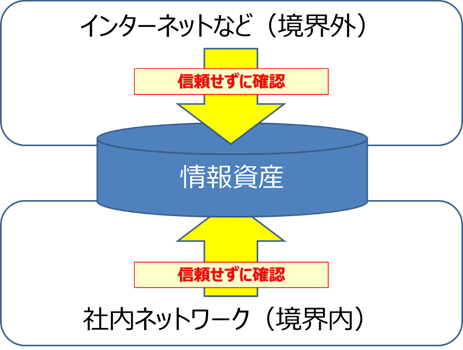

���̂悤�ȏ̒��ŁA�P�[�u���ƊE����芪�����́ANetflix�ADisney�AAmazon�AYoutube�ȂNJC�OOTT�iOver The Top�j���Ǝ҂ɂ�铮��z�M�T�[�r�X�̎s��K�͂�����Ɋg�債�Ă���B�܂��A�������e�Ђɂ�� TVer ��NHK�v���X�ɂ��l�b�g�����z�M�ȂǁA�C���^�[�l�b�g�ɂ�铮��z�M���Ƃ��������Ă���B����ɁA�����Ȃł́A�u�f�W�^������ɂ�����������x�݂̍���Ɋւ��錟����v�ɂ����āA�u���[�h�o���h�ɂ���֕����������ۑ�Ƃ��Ď��グ�A��ƃ`�[���ɂďW���I�ȋc�_���p�����Ă���B

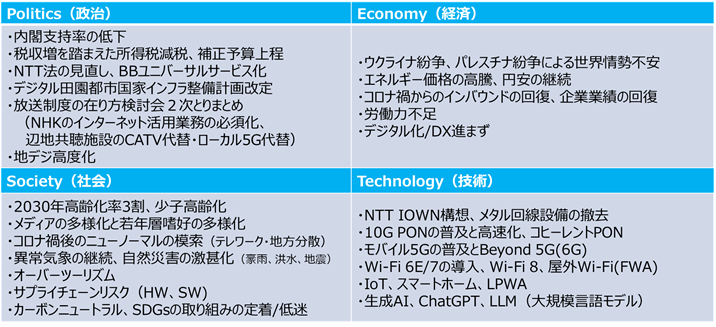

2024�N1���ɂ�����A�P�[�u���e���r�ƊE���猩��PEST���͂��\ 1‑1�ɂ܂Ƃ߂��B

�\ 1‑1�P�[�u���e���r�ƊE���猩��PEST���́i2024�N1���j

1.2�@ �P�[�u���e���r�T�[�r�X�̐i���E���l��

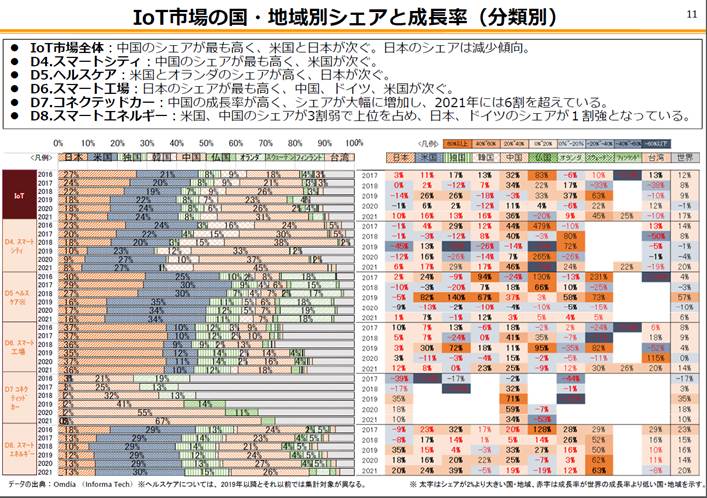

��L�̊��ω��ɑΉ����āA�P�[�u���e���r���Ƃɂ����Ă��Љ�v���Ƌ������Ɣ͈͂̊g��E���l���������ɐi��ł���B�����ʼn��߂āA2024�N1���ɂ�����P�[�u���e���r�ƊE��SWOT���͂��\ 1‑2�ɂ܂Ƃ߂��B���ƌ����Ă��A�P�[�u���e���r���Ƃ̍ő�̋��݂͒n�斧�����ł���A���̋��݂��ő���Ɋ��������Ƃ����߂���B

�\ 1‑2�@�P�[�u���e���r�ƊE���猩��SWOT���́i2024�N1���j

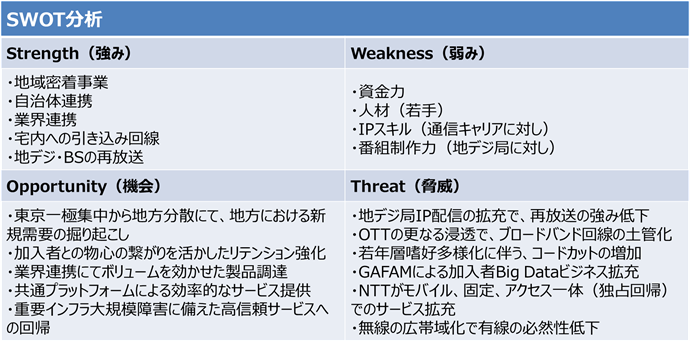

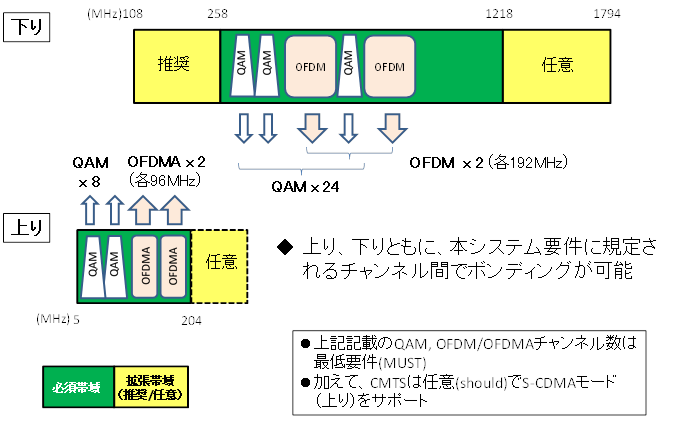

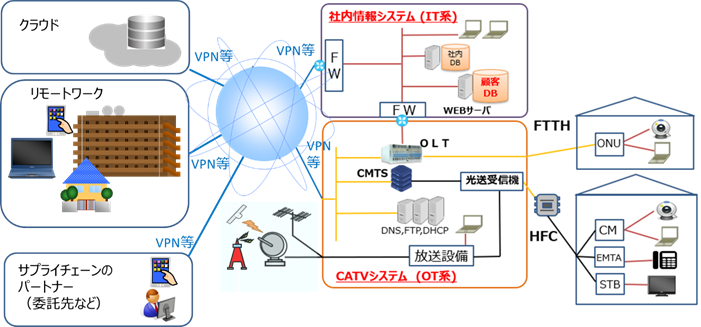

�} 1‑1�ɑ���ɂ킽��P�[�u���T�[�r�X�̑��l���ɂ��Ď��̂R�w�\���Ő�������B (a)�����҂ɂƂ��Ắu�G���h�T�[�r�X�v���C���A(b)�ǂ̂悤�Ȓ[���i�����ҏ��L���܂ށj�ɃT�[�r�X����邩�Ƃ����u�[���v���C���A�����(c)�ǂ̂悤�ȃl�b�g���[�N�i���Ǝ��Ǝ҂��܂ށj��ʂ��ăT�[�r�X����邩�Ƃ����u�`���T�[�r�X�v���C���̂R�w�\����z�肵�A�P�[�u���T�[�r�X�́A���ꂼ��̑g�ݍ��킹�i�|���Z�j�ł���ƍl����ƃT�[�r�X�S�̘��Ղ��邱�Ƃ��ł���B

(a) �u�G���h�T�[�r�X�v���C���@�} 1‑1 (a)�F�@�P�[�u���e���r���Ƃ̏o���_�ł�������T�[�r�X�i���F�j���j�Ƃ��āA�ʐM�C���t���ɂ��u���[�h�o���h�T�[�r�X�����킹�Ē��A���̏�Œn��̃R���e���c�^��f�B�A�T�[�r�X�i�I�����W�j�Ɏ��Ƃ��g�債�Ă����B�����č���́A�n��Ɋ��Y�����l�X�Ȑ����x���T�[�r�X�i�����j�̒Ɋg�����A����ɂ͒n��r�W�l�X�iBtoB�j�^�s���iBtoG�j��ICT�T�[�r�X�Ŏx����n��DX�i�����j�̐��i�������҂���Ă���B�����̂��ꂼ��̃T�[�r�X�̈�ɂ����āA���ƊE�Ƃ̋����E���������Ȃ���i�����Ă���A����܂ł̃r�W�l�X���f�����傫���ω����Ă����Ƒz�肳��A���܂��ɓ]���_���}���Ă���B

(b) �u�[���v���C���@�} 1‑1 (b)�F�u�G���h�T�[�r�X�v�Ɓu���q�l�v�̐ړ_�ƂȂ�[���^�f�o�C�X�́A�����T�[�r�X�ł�STB�^(RF)�e���r�i���F�j�����S�ł��������A�ŋ߂̓e���r�������l�b�g�ڑ��\�ȃR�l�N�e�b�h�e���r��IP�h���O���AIP-STB�ɂ�鎋���ւƑ��l�����i��ł���B�ʐM�T�[�r�X�ł�PC�A�X�}�[�g�t�H���A�^�u���b�g�Ȃǂ��ΏۂɂȂ�B����ɐ����x���T�[�r�X�ł̓E�F�A���u���A�Ɠd�AIoT�A�J�����Ȃǂ��Ώے[���̑��l������w�i��ł���i�j�B

(c) �u�`���T�[�r�X�v���C���@�} 1‑1(c)�F�u�[���v���C���ɐڑ�����l�b�g���[�N�T�[�r�X�ɒ��ڂ���ƁA�����T�[�r�X�i�]����RF�G���F�j����ђʐM�T�[�r�X�iIP�G�����j���x����Œ�l�b�g���[�N�iHFC�AFTTH�j�A�����l�b�g���[�N�iBWA�A���[�J��5G�AFWA�ALPWA�j�A����ɍL�͈͂ł��ЊQ�ɂ������q���ʐM�A����l�b�g���[�N�iWi-Fi�j�������ƑΏۂɂȂ�B

�@���ꂩ��̃P�[�u���e���r���Ƃɂ����āA����瑽�l�������T�[�r�X�S�Ă̑g�ݍ��킹�i�|���Z�j���ɑS�Ď������邱�Ƃ͓���B�����璅�肷��̂��A�ǂ������I�ɔ��W�����Ă����̂��A����ɂǂ����W�J�����Ă����̂��A�܂��A�����̐ݔ������܂Ŋ��p���āA���V�K�ݔ��Ƀ}�C�O���[�g���Ă����̂��A�����̌o�c���f�͊e�Ђ̎��Ɗ��ɂ��ˑ�����B�܂��A�������Ɨ̈�ɂ����Ă͂��q�l�̃j�[�Y�ω��Ƀ^�C�����[�ɑΉ����邱�Ƃ����ʉ��Ƃ��ďd�v�ɂȂ�B�P�[�u���ƊE�͍��܂��ɂ��̓]���_�ɂ���A���̂悤�ȑ��l�Ȏ��Ɖۑ�����������������u�P�[�u���e���r�̍Ĕ����v���n�������ƍl���Ă���B

�} 1‑1�@�P�[�u���T�[�r�X�̐i���Ƒ��l��

1.3�@ �������A���Ɗ��̕ω�

�P�[�u���e���r�T�[�r�X�̐i���E���l���ɔ��Ȃ��āA�ƊE�O�Ƃ̋���������ы��������ω����Ă���B

�@�E�����T�[�r�X�ł́AIP�����ɂ���āA2022�N7���ɂm�s�s�h�R�����m�s�s�Ղ����z���������u�Ђ���TV�v���Ƃ��^�c���Ă���A�t���b�c�������p���Ă̕����T�[�r�X��f���z�M�T�[�r�X���Ƃ��Ē��Ă���B�S���ł̉����҂�83������ �ƂȂ��Ă���B

�܂��ARF�����ł́A�X�J�p�[JSAT���t���b�c�����̌������p���āA�u������e���r�v�Ƃ������̂ŁA�n��g�e���r��BS���̍ĕ����T�[�r�X�⑽�`�����l���T�[�r�X����Ă���A�ĕ����T�[�r�X�̐ڑ����т�273������ �ƂȂ��Ă���B

������e���r�́ANTT����������u�t���b�c�e���r�v����n�܂������ANTT�������u������v����������p����ISP���Ǝ҂��A�X�J�p�[JSAT�́u������e���r�v�����P�[�X�i�X�J�p�[���R���{���[�V�����j�������Ă��Ă���B

�ŋ߂ł́A�P�[�u���e���r���Ǝ҂ɂ����Ă��ANTT�����̌�����𗘗p���A�X�J�p�[JSAT���ƘA�g���Ēn��g��BS���̍ĕ����T�[�r�X���s�����Ƃ��n�܂����B���ɁA����̃T�[�r�X�G���A���̌�������������ȃP�[�u���e���r���Ǝ҂�A�T�[�r�X�G���A�̊g����}���ŁANTT�����̌�����𗘗p���悤�Ƃ���P�[�u���e���r���Ǝ҂ɂƂ��ẮA����������������Ȃ��_�����ڂ���Ă���B

�܂��A�P�[�u���e���r���Ǝ҂��d�͌n�ʐM���Ǝ҂̌�������g���āA�ĕ����T�[�r�X�⑽�`�����l���T�[�r�X�����n����o�Ă��Ă���B

�@�E�u���[�h�o���h�T�[�r�X�ł́A�Œ�n�ł́ANTT�������������Ȃ̕⏕�������p���s�̎Z�n��̌��t�@�C�o�̕~�݂�i�߂Ă���A�S���Ǝ҂ł̌��t�@�C�o�̐��уJ�o�[����99.7% �ƂȂ��Ă���B�P�[�u���e���r���Ǝ҂ɂƂ��ẮA���ʐM���ƎҁA�\�j�[�̃j���[���Ђ���A�d�͌n�̒ʐM���Ǝ҂Ƃ͋����W�ł��邪�A��L�̕����T�[�r�X���l�ANTT������d�͌n�ʐM���Ǝ҂̌�����𗘗p���ĒʐM���x�̍�������}�鋦�ƃP�[�X����������B�P�[�u���e���r���Ǝ҂ɂƂ��ẮA�������Ȃ��Ƌ����͂̒ቺ�ɂȂ���B

�@�����n�ł́A�g�ѓd�b���Ǝ҂ɂ��TG�T�[�r�X�̐l���J�o�[����96.6�� �ƂȂ��Ă���B�����̌g�ѓd�b���Ǝ҂�5G���g�����e�v�`�T�[�r�X�i�����u���^�z�[�����[�^�[�j����Ă���A����E�����̍H�����s�v�ȏ�A�T�f�̒������T�[�r�X�����p�\�ł��邱�Ƃ���A�����҂𑝂₵����B���[�J���T�f�T�[�r�X���J�n���Ă���P�[�u���e���r���Ǝ҂����X�ɑ������邪�A�g�ѓd�b���Ǝ҂Ƃ�BtoC�����ł͂Ȃ��A�����̂�n��Ƃ̘A�g�ɂ��BtoG�ABtoB�̃r�W�l�X��͍����Ă���P�[�X�������B

�@�E�R���e���c�r�W�l�X�ɂ��ẮA���`�����l���T�[�r�X������ŁA�ԑg�����Ǝ҂Ƃ̋��Ƃ͈��������d�v�ł��邪�AIP�z�M����������ƁA���쌠�����̑Ή����ۑ�ł���BNetflix��YouTube����OTT�Ƃ̊W�́A�����͉f���z�M�̃g���t�B�b�N�ɂ��C���^�[�l�b�g�ш�̐�L��A�L����OTT�����ɔ����P�[�u���e���r���`�����l���T�[�r�X�̉��Ȃǂ̉ۑ��������ꂽ���A���݂ł́A�P�[�u���e���r���Ǝ҂�OTT�T�[�r�X���掟������A���[�U�[�i��������ʉ���g���t�B�b�N�̍팸�̂��߂ɃP�[�u���e���r�̃Z���^�[�ɃL���b�V���T�[�o�[��ݒu����Ƃ�����������������B

�E�L���r�W�l�X�ɂ��ẮA���E�I�ɃC���^�[�l�b�g�L���̎s�ꂪ�L�тĂ���A�䂪���ɂ����Ă����Ƀe���r�����̍L���s��������Ă��� �B�l�̋����E�S�����l�����钆�ŁA�P�[�u���e���r���Ǝ҂��R�~�`���������ł̍L�������ł͂Ȃ��A�l���^�[�Q�b�g�Ƃ���f���z�M�T�[�r�X�ɂ�����L���r�W�l�X���f������������K�v�����邪�A���̂��߂ɂ́A�]���̐��ђP�ʂł̏��ɉ����A���[�U�[�P�ʂ̌l���̒~�ς��d�v�ɂȂ낤�B

ICT��IoT��p���������x���T�[�r�X�A�n��DX�ɂ��ẮA�ʐM���Ǝ҂�Sier�A�x���_�[�Ƃ̋����̈�iRed Ocean�j�ł��邪�A�P�[�u���e���r���Ƃ̋��݂ł���n�斧�����A�����̂Ƃ̘A�g������D�ʐ���ێ����Ă���T�[�r�X���痧���グ�Ă������Ƃ��d�v�ł���B�����ł��A�T�[�r�X���Ǝ҂Ƃ̋��������Ƃɓ]�����Ă������Ƃ��I�����ɓ����ׂ��ł���B

[1] �����Ȍ��\�����u�P�[�u���e���r�̌���vp.4���

(https://www.soumu.go.jp/main_content/000504511.pdf)

[1] �X�J�p�[���\�������ihttps://www.skyperfectjsat.space/news/detail/202312.html�j

[1] �����Ȍ��\�������ihttps://www.soumu.go.jp/main_content/000864083.pdf�j

[1] �����Ȍ��\�������ihttps://www.soumu.go.jp/main_content/000894733.pdf�j

[1] �����ȗߘa�T�N�ŏ��ʐM�������

�ihttps://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r05/html/nd243220.html�j

1.4�@ �Z�p�̐i���E���l��

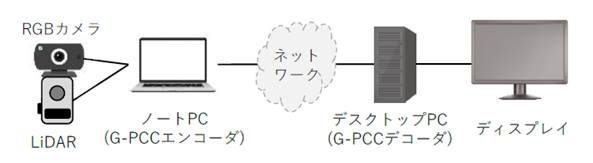

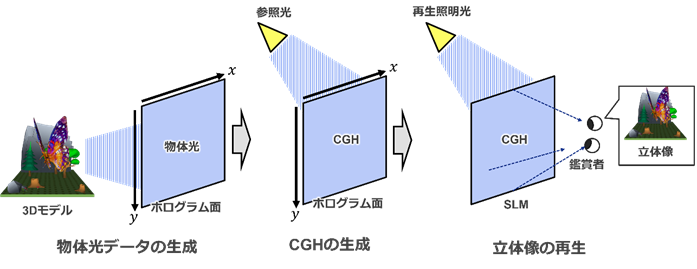

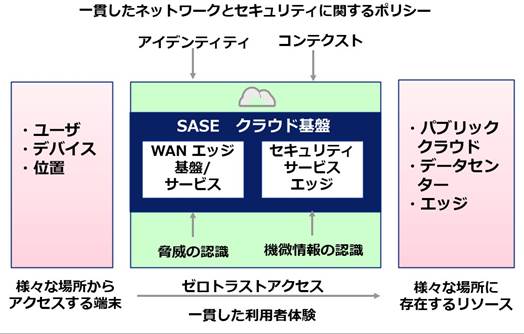

�Z�p�I�Ȋϓ_����́A�P�[�u���e���r�ɓ��������ŗL�Z�p�ɉ����āA�ʐM�ƊE�Ő�s���Ă���I�[�v���ȃO���[�o���W���ɂ��ICT�Z�p����荞�ނ��Ƃ��܂��܂��d�v�ɂȂ�B���ɍŋ߂ł́AAI�ɂ�鎩�R���ꏈ����摜�����AXR�E���^�o�[�X�E�f�W�^���c�C���ȂǁA�S���V�����Z�p���o�����A�����x�I�ɐi�����Ă��Ă��邱�Ƃ̓P�[�u���ƊE�ɂ����Ă��T�[�r�X�̐i���E���l���ɔ����āA�����̊��p��͍�����K�v���o�Ă����B�@

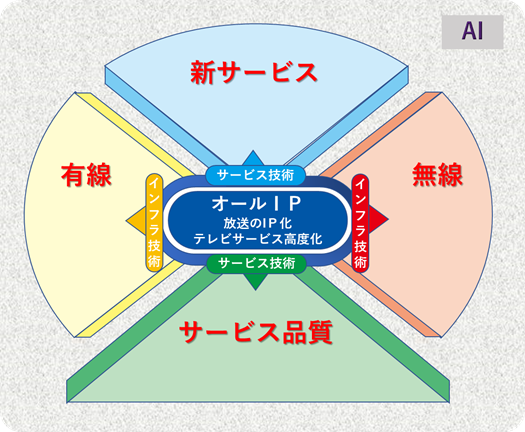

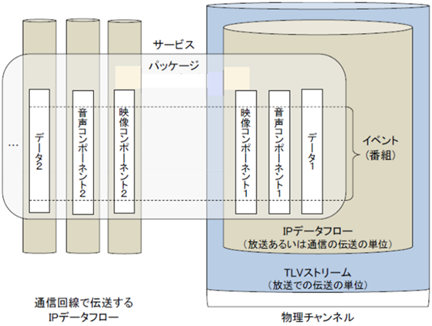

�܂��A�P�[�u���e���r�����Z�p�ɖڂ�������ƁA���悢��S�Ă̕����̃I�[��IP���������̂��̂ƂȂ�ARF��IP�̍œK�ȋ���������ɓ���AIP���ɂ��V�Z�p�Ƃ̗Z���T�[�r�X�̎������}�����B

�C���t���Z�p�ʂł́A�L������ɂ����Ă�FTTH 10G-PON�T�[�r�X���p�\�G���A���L�܂�B��������ɂ����Ă̓��[�J��5G�Ƌ���MEC�iMulti-access Edge Computing�j��l�b�g���[�N�X���C�X�@�\�̊��p���V�T�[�r�X�C���t���Ƃ��Ċ��҂���AWi-Fi6/6E�̕��y��AWi-Fi7�̓o��A����ɂ�60GHz���̃~���g�і�����p����FWA�V�X�e���̏��p���p�������Ă����B����́AFTTH�Ɩ����̃V�[�����X�ȗZ���Z�p�����҂����B�܂��AIoT�T�[�r�X�Ɍ������Ȃ�LPWA�̗��p���i��ł���B

�T�[�r�X�Z�p�ʂł́A�Z�L�����e�B������ʐM�i���̊m�ۂ����߂��鎞��ƂȂ�B���̂��߁A�l�b�g���[�N�@�\��R���e���c�z�M�V�X�e���̉��z���E�N���E�h���EAI���p�i�݁A���G������C���t���̉^�p�������ɂ�鋣���͋����^�R�X�g�_�E�����d�v�ƂȂ�B�܂��AIP�ɂ��f���z�M�A�L���t���T�[�r�X�A���R�����h�Ȃǂ̋����ɉ����A���ƎҎ��g��IP�h���O���Ȃǂ̐V�[����IoT�Z�p�������g���邱�ƂŁA�n��DX��f�W�^���c���s�s���ƍ\�z���x���钆�S�v���[���ƂȂ邱�Ƃ����҂����B

�����č���́A����炷�ׂĂ̕���ɐZ�����Ă����ƒ��ڂ���Ă���AI�̐ϋɓI�Ȋ��p���d�v�ȉۑ�ƂȂ�B

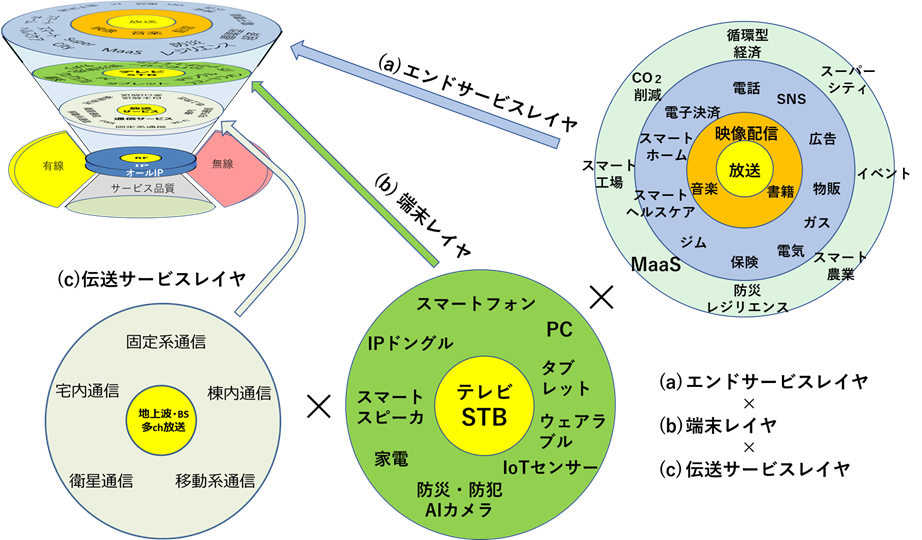

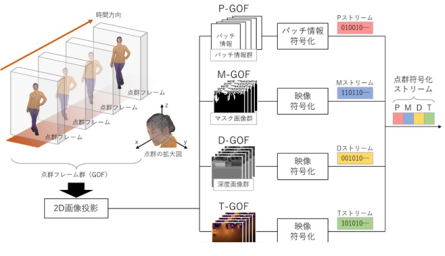

1.5�@ 5�̏d�_����

���̂悤�ɑ��l�ɐi���E�g�債�Ă���Z�p���R�ꖳ�������E�������Ă������߂̑S�̘��Ւn�}�Ƃ��āA5�̏d�_����F�u�I�[��IP�v�u�L���v�u�����v�u�T�[�r�X�i���v�u�V�T�[�r�X�v���ȉ��Ɏ����ʂ��`�����B�u�I�[��IP�v�𒆐S�ɁA�������C���t���Z�p���i�L���̃I�[��IP�̖����j�A�c�����T�[�r�X�Z�p���i�V�T�[�r�X�̃I�[��IP�̃T�[�r�X�i���j�ƒu�����ƂŁA�����Z�p����Ԃ̘A�g���m�������B����́A�P�[�u���e���r���Ƃ��x���鑽�l�ȐV�����Z�p��P�Ɓi�_�j�Ƃ��đ����邾���łȂ��A���Ƃɂ�����Ӗ��i�X�g�[���[�j�Ƃ��đ��Z�p�̊W�����ʂő������邱�Ƃ��ӎ��������̂ł���B�����āA���ׂĂ̕���Ɋ֘A����Z�p�Ƃ��Ă�����AI�̊��p���l�����Ă����B�i�} 1‑2�j

�{�P�[�u���Z�p���j�Ղ̖{�_�ł́A���̂T�̏d�_����ɉ����Đ������Ă����B

�@ �u�I�[��IP�v:�@�f���T�[�r�X��IP�ɂ������E�z�M�݂̂Ȃ炸�A�e���r�T�[�r�X�̍��x���A�^�p���x���A�T�[�r�X�ԘA�g�ɂ��t�����l�n�o�Ȃ�IP�Z�p�͌��������Ƃ��ł��Ȃ��B�܂��A�O�q�����C���t���Z�p���A�T�[�r�X�Z�p���ŕ\�����悤�ɑ�4�̏d�_����Ɩ��ڂɊ֘A�������Ă���A�P�ƂŊ���������̂ł͂Ȃ��B�u�I�[��IP�v�ł́A��������IP�Z�p����g����������P�[�u���T�[�r�X�����Ē���B���{�P�[�u�����{�ł̓I�[��IP��5�̏d�_����̒��j�ɐ����������������𐄐i����B

�A �u�L���v:�@�C���^�[�l�b�g�ɂ��f���T�[�r�X�̕��y�⍂�����A�e�����[�N�������ւ̑Ή��ȂǁA�l�b�g���[�N�T�[�r�X�̍L�ш扻�ւ̗v�]�����܂��Ă���B�܂��ATV�T�[�r�X�ɂ����Ă�FTTH�ւ̈ڍs���i��ł���BFTTH��������������ɂ������ẮA�PGbps/10Gbps�Ȃǂ̃T�[�r�X���x���j���[�ɂƂǂ܂炸�^�p���A�ێ琫�������܂߂��{�H�̗e�Ղ��Ȃǂ��d�v�Ȍ����|�C���g�ł���A�u�L���v���d�_����̈�ƈʒu�t��������i�߂�B

�B �u�����v�F�@���q�l����ł̍Ō�̃A�N�Z�X�Ƃ��Ă�Wi-Fi��[�J��5G�Ȃǂ̖����͏d�v�ȋZ�p�ł���B�P�[�u�����Ǝ҂Ƃ��č��i����TV�T�[�r�X���͂��߃u���[�h�o���h�T�[�r�X�AIoT�T�[�r�X���C���t������Ē���ꍇ�A����̌�萧��A�ш�Ǘ��Ȃnj������ڂ͑����B�܂��܂����l������u�����v���d�_����̈�ƈʒu�t��������i�߂�B

�C �u�T�[�r�X�i���v�F�@���q�l�ɃT�[�r�X�����ɂ�����A���̕i�����ێ��E�Ď����A��ɓK�ɊǗ����邱�Ƃ̓T�[�r�X���Ǝ҂Ƃ��Ă̕K�{�v���ƍl����B�T�[�r�X�i�����ێ����シ�邽�߂ɂ̓T�[�r�X�^�p�A�ݔ��^�p�A�Z�L�����e�B�^�p�A�ݔ��ۑS�ȂǑ���ɂ킽�錟�����K�v�ł���B�܂��A���G������ݔ����^�p�Ɩ��̃R�X�g�_�E���Ɍ������^�p���x���Z�p���}���ɐi�����Ă���B�����u�T�[�r�X�i���v���d�_����̈�ƈʒu�t��������i�߂�B

�D �u�V�T�[�r�X�v�F�@�u�L���v�u�����v�Ȃǂ̍��i���ȃC���t���ɉ����āA���͓I�ȃT�[�r�X�̓P�[�u�����Ǝ҂Ƃ��Č��������Ƃ͂ł��Ȃ��ƍl����BTV�T�[�r�X�ɂ����ẮA���q�l�Ƃ̐ړ_�ł��������u�Ƃ��Ă�STB�̍��@�\����R���e���c�z�M���ł̏_��ȃT�[�r�X�Ή����]�܂��B�܂��A�V�������f�B�A�Ƃ��Ă�XR�A�n�斧���̃P�[�u���e���r�Ȃ�ł͂�IoT�ȂǐV�T�[�r�X�̈�ł͌������s���邱�Ƃ͂Ȃ��BB-C, B-B, B-G���邢�͒n��DX�ő��l������u�V�T�[�r�X�v���d�_����̈�ƈʒu�t���A�X�̋Z�p�ɂƂ��ꂸ�ɍL������Ō�����i�߂�B

�} 1‑2�@5�̏d�_����

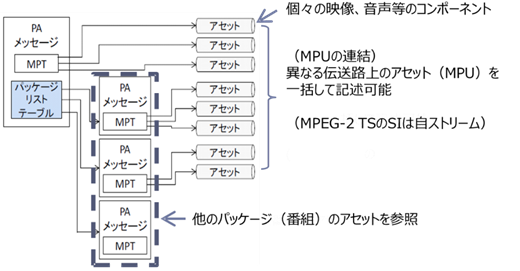

1.6�@ �P�[�u���e���r�̍Ĕ����Ɍ�����

��P�͂ł́A�P�[�u���e���r�ƊE�Ƃ��āA�P�[�u���e���r�ɕ����Z�p�����̍��x���E�W�������s�������łȂ��A�ƊE���Đ₦���ω����Ă������푽�l�ȐV�Z�p���悭�������A��̑I�����A���p���邱�Ƃ��܂��܂��d�v�ƂȂ邱�Ƃ��q�ׂĂ����B

��Q�͈ȍ~�ł́A���̂��߂̗��j�ՂƂȂ�Z�p�̉���ƃP�[�u���e���r���ƂɂƂ��Ắw�����̑I�����x�������B���̌��ʂƂ��āA���{�P�[�u�����{�͎��Ǝҗl�Ƌ��Ɂw�P�[�u���e���r�̍Ĕ����x��n�����Ă�����K�r�ł���B

��2�� �C���t���Z�p

2.1�@ HFC�`���Z�p

2.1.1�@ HFC�P�[�u���`���Z�p�̍��x��

�ʐM���x�̍������̂��߂ɕK�v�ȋZ�p�Ƃ��āAHFC�`���H�̍��x���A�ϒ��E�������Z�p�̍��x���A�����̋Z�p���̗p����DVB-C2�i���x�ȃf�W�^���L���e���r�W�������������j��DOCSIS 3.1�ADOCSIS4.0�ɂ��ċL�q����B

2.1.1.1�@ HFC�`���H�̍��x��

(1) HFC���x���i������HFC�j

HFC���x���́A������HFC�Ƃ��Ă�A���Z�����i1�Z�����̉ƒ��100�����x�܂Ō��炷�j�Ɠ����`���ш��1GHz���x�܂ōL�ш扻���邱�Ƃł���B�������Z�����E�L�ш扻��HFC���\������o�����A���v�̌����ɂ��A�ʐM���x�̌����CN�䓙�̓`�����\�̌��オ���҂ł���B

���Z�������s�����߂ɁA���m�[�h�ȉ��̑o�����A���v��0���邢��1�Ƃ��iNODE 0/NODE+1�Ƃ��Ă��j�A���P�[�u���̋����������A�����P�[�u���̋��������Ȃ��Ȃ邱�Ƃ���Fiber Deep�Ƃ��Ă��B�܂��A�����P�[�u���i���g����1/2��ɔ�Ⴕ�Č����ʂ���������j�̋������Z���Ȃ邽�߁A1GHz�ȏ�̎��g���܂ŒʐM�Ɏg����悤�ɂȂ�BDOCSIS 3.0�̉�����g����108�`1002MHz�ADOCSIS 3.1�̉�����g����258�`1218MHz�iMUST/�K�{�j���邢��108�`1794MHz�iSHOULD/�����EMAY/�C�ӂ��܂ށj�ƂȂ��Ă���i�ڍׂ�2.1.3�@DOCSIS 3.1�Q�Ɓj�B

2.1.1.2�@ �ϒ��E�������Z�p�̍��x��

�]���A�P�[�u���̕����ƒʐM�iDOCSIS 3.0�ȑO�j�̕����w�́AITU-T����J.83�ɏ�������QAM�ƒZ�k�����[�h�E�\����������RS�i204�A188�j�������Z�p��p���Ă����B�ŋ߁A�������Z�p�ɂ�BCH�u���b�N�����ƒᖧ�x�p���e�B�`�F�b�N�����iLDPC�j���p�����Ă���B���̌������Z�p��p����ƁACN��Ŗ�7dB�̉��P���ʂ�����A���݂�64QAM�̏��vCN���256QAM�����p�ł��邱�Ƃ���A��1.33�{�̓`�����\�ƂȂ�B����ɁADVB-C2�����DOCSIS 3.1�ł́A4096QAM���̑��l�ϒ����K�肳��Ă���B

�܂��A�ʐM�̍������iDOCSIS 3.0�j������̓`���e�ʊg��̂��߂ɁA�V���O���L�����AQAM�̕����̃`���l�����{���f�B���O������@�����邪�A�ŐV��Wi-Fi��DVB-C2�ADOCSIS 3.1�ł�OFDM���g���āA�A������`���l���̊Ԃ̋ш�ɂ������g�ߍ��ނ��Ƃœ`���e�ʂ̊g�傪�s���Ă���B

�����OFDM��BCH�{LDPC�������������̗p���A�ϒ��̑��l���ɂ�鍂�����`���\�Ƃ����B����BCH�{LDPC�����������́A���B�̕����K�i�iDVB�FDigital Video Broadcasting�j�̉q���E�n��E�P�[�u���̑��ł���DVB-S2�EDVB-T2�EDVB-C2����{�̉q�������̍��x�������ɍ̗p����A�ʐM�ł�DOCSIS 3.1�ɍ̗p����Ă���B�܂��AOFDM�ɂ��`���́ADVB-C2�ADOCSIS 3.1��EPoC�ō̗p����AOFDM�̃}���`�L�����A�����̓��������āA6MHz�ш�̘g���ĔC�ӂ̑ш�����R�Ɏg�p�\�ȋK�i�E�d�l�ƂȂ��Ă���B

�@ OFDM

���s�̃V���O���L�����AQAM�����ł́A6MHz�Ȃǂ̕����ш敝�ɐM���ш�𐧌����邽�߂Ƀ��[���I�t���Ɉˑ����Ă������AOFDM�ł͒��������T�u�L�����A�𖧂ɓ`�����邽�߁A�K�[�h�o���h���}�s�ȓ����������A�ш�d�l�������ǂ��Ȃ�B�܂��A�`���H�̔��˂���g�������̕�ɍۂ��Ď�M���ŗp������g�`�����ɂ����āA�V���O���L�����AQAM�����ł͊�M�����Ȃ��u���C���h�����̂��߂�1024QAM�ȏ�̑��lQAM�͎�������ł��邪�AOFDM�ł̓p�C���b�g�M���iContinual pilot��Scattered pilot�j����Ƃ����g�`�����ɂ����4096QAM�ȏ�̑��lQAM�������\�ƂȂ��Ă���B

����ɁAOFDM�̃T�u�L�����A��6MHz�ш�̘g���ĔC�ӂ̑ш�܂Ŋg��i�ш�A���j�ł��i6MHz�ш�Ԃ̃K�[�h�o���h���s�v�j�A����Ȃ�ш�d�l�������ǂ��Ȃ�B�܂��A6MHz�ш���Ɋ��g�������݂���ꍇ�A���s�̃V���O���L�����AQAM�����ł͂��̃`�����l���͎g�p�ł��Ȃ��������i��������`�����l���j�AOFDM�ł͂��̊��g�������݂�����g�������݂̂�����āA����ȊO�̕����ŃT�u�L�����A��p���ă`�����l�����̈ꕔ��L�����p�ł���B

DOCSIS 3.1��EPoC�ł́A6MHz�ш�̘g���ĔC�ӂ̑ш�i1MHz�P�ʁj�ŁA�����̕�����ʐM�Ŏg�p����Ă���ш������ė��p�\�ƂȂ��Ă���B�܂��A���Ɖ���̑o�����̒ʐM���p�ш���A����ш�i���10�`55MHz�A����70�`770MHz�j����A�V�K�ш�1�i���5�`65MHz�Ɖ���76�`1000MHz�j��V�K�ш�2�i���5�`204MHz�A����268�`1218MHz�j�Ȃǂ̎��R�ȑш�ŕύX�\�ƂȂ��Ă���B�������A���p�ш�̕ύX�ł́AHFC���\�����Ă���o�����A���v�̏��/���蕪�����g����ύX����K�v������B

�A BCH�{LDPC�������Z�p

���݂̃f�W�^�������ł́A�Z�k�����[�h�E�\����������RS�i204�A188�j��p���Ă��邪�A�ŋ߂ł�BCH�������p�u���b�N�����ƒᖧ�x�p���e�B�`�F�b�N�����iLDPC�j���p�����Ă���B

BCH�������p�u���b�N�����Ƃ́A�J���ҁiBose�EChaudhuri�EHocqenghem�G�{�[�Y�A�`���h�[���A�{�b�P���W�F���j�̖��ɗR������u���b�N�����������iBCH�̂ق��A�n�~���O������[�h�E�\����������������j�ł���A�u���b�N�P�ʂɓ���̐������������g���ē����p���e�B�r�b�g��t�����ē`������B�Ⴆ�ABCH�i15�A11�j�ł͐�����������G(x) = x4 + x + 1 ��p���āA�f�[�^���i���r�b�g���j��11�r�b�g�A�璷�r�b�g����4�r�b�g��1�r�b�g�̌��������ł���B�ᖧ�x�p���e�B�`�F�b�N�����iLDPC�FLow-Density Parity-Check�j�́A�p���e�B�`�F�b�N�����̈��ł���BLow-Density�i�ᖧ�x�j�Ƃ́A�������ɑ���1�����r�b�g�������Ȃ��Ƃ������Ƃł���AParity-Check�ł́A�r�b�g��̈��P�ʂ̒��ɂ���1�̐����A������������`�F�b�N���邱�ƂŌ��肷�邱�Ƃɂ���BLDPC�́A���ɑa�Ȍ����s��ɂ���`���ꂽ���`�����ł���B�a�ȍs��Ƃ́A�s�����1�̐������ɏ��Ȃ����Ƃ��Ӗ����Ă���B�����s�����1�̐������Ȃ����Ƃ́A���Z�ʂ����Ȃ����Ƃ��Ӗ������������邱�Ƃ��e�ՂɂȂ��Ă���B

���̋Z�p��p����ƁA��q�iDVB-C2���} 2‑1���邢��2.1.3�@DOCSIS 3.1���} 2‑8�j�Ŏ����悤�ɁA�����`�����x�ŏ��vCN�䂪��7dB���Ȃ�Shannon���E�l�܂�2dB�Ɣ����Ă���B

DVB-C2�ł́A�������̃u���b�N��������2��ޗp�ӂ���Ă���A������������Normal Code�i�������\�͂��������x���ʑ�j�ƕ��������Z��Short Code�i�������\�͂����܂荂���Ȃ����x���ʏ��j����������Ă��邪�A�ʏ�Nomal Code���g�p����B

DOCSIS 3.1�i����j�ł́A�ʐM�ŗ��p����ۂ̒x���ʍ팸�̂��߂�DVB-C2�ɂ�����Short code�݂̂�p���ALDPC����������8/9�݂̂Ƃ��āA�n�[�h�E�F�A�̕��G����������Ă���i��q���} 2‑6�Q�Ɓj�B

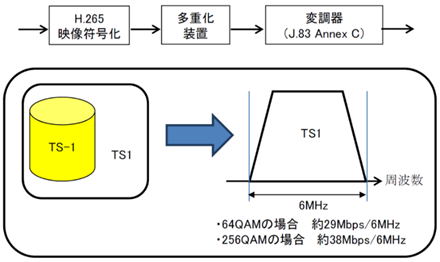

2.1.2�@ DVB-C2�i���x�ȃf�W�^���L���e���r�W�������������j

DVB�́A���B�̃f�W�^�����������̕W�����g�D�A����т����ō��肳�ꂽ�W���K�i���w���ADVB�K�i�Ă͉��B�ʐM�W��������iETSI�FEuropean Telecommunications Standards Institute�j�ɒ�o����A���B����̋K�i�ƂȂ�BDVB�W���K�i�́A���B�ȊO���܂ߑ����̍��ō̗p����Ă���A�����K�iDVB-C�́A�O�N1993�N�ɐ��肳�ꂽDVB-S����ɁA1994�N�ɐ��肳�ꂽ�B���{�̃P�[�u���d�l�ł�������Q�Ƃ��AJ.83�gAnnex C�h�Ƃ��ċK�i������Ă���B���Ȃ݂�DVB-C�͓�����J.83�gAnnex A�h�Ƃ��ċK�i������Ă���B

DVB-C2�́A��2����f�W�^���P�[�u���K�i�Ƃ���2009�N�ɋK�i�����������A���N2010�N�Ɏ��p�������ɒ��肵���B2011�N11���ɂ́A����LSI�̏o�ׂ��J�n����Ă���B�܂�2013�N2���ɕ]�����������{���A���̌��ʂ������ċK�i�����ŏI�łƂȂ��Ă���B���̌�2013�N6���ɂ́A���B�̎��ƎҁiKabel Deutschland�j�ɂ����āADVB-C2�ł̎����������J�n���ꂽ�i�����F1024QAM�A��������3/4�j�B

DVB-C2�̑傫�ȓ����Ƃ��āA�L�����A�`��������OFDM���̗p�������ƂƁA������������LDPC���̗p�������Ƃ���������B�����́A�q���K�i��DVB-S2/�n��g�K�i��DVB-T2�ō̗p���ꂽ���̂����̂܂܁ADVB-C2�ł��̗p�������̂ł���B

�������s�K�i�ł́A�ϒ������̓V���O���L�����A��64QAM/256QAM�ł��邪�ADVB-C2�̓}���`�L�����A��OFDM�����ł���A�ш���ɕ����̃T�u�L�����A�𗧂āA���ꂼ��16QAM����4096QAM�܂ł̑��lQAM��I���\�ł���B�������́A�]����Reed-Solomon�����ɑւ��ADVB-C2�ł͓������Ƃ���LDPC�A�O�����ɂ�BCH���̗p���Ă���BLDPC����������2/3����9/10�܂ł�5��ނ�����B

�M���ш敝�́A�ő�l�Ƃ���8MHz��6MHz����I���ł���悤�ɂȂ��Ă���B���̍ő�ш敝�ɂ�����L�����A���̍ő�l��8MHz��6MHz�Ƃœ���3408�Ƃ��Ă���A�L�����A�������炷���Ƃɂ��ш敝��C�ӂɌ��炷���Ƃ��\�ł���B�L�����A���̍ő�l��8MHz��6MHz�Ƃœ����ł���̂ŁA�L�����A�Ԋu��8MHz�̏ꍇ��2.23kHz�A6MHz��1.67kHz�ŌŒ�ƂȂ�B

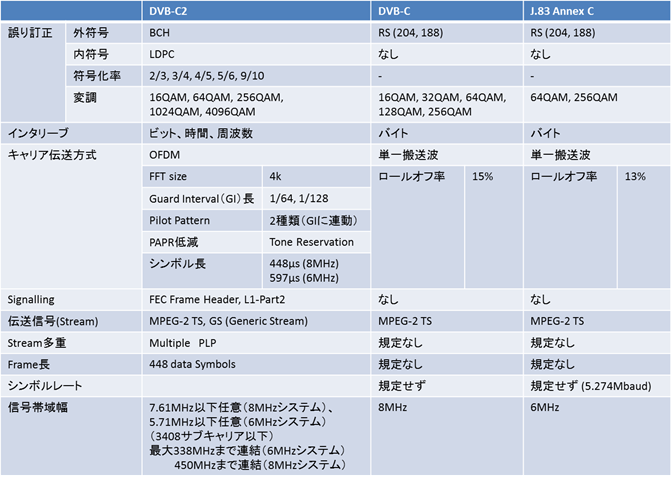

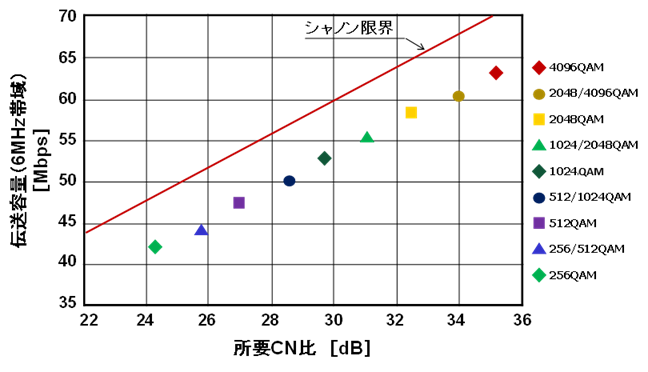

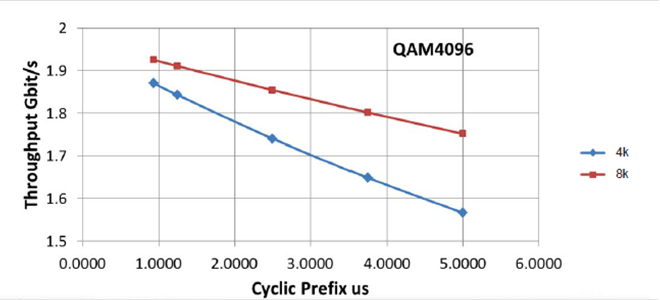

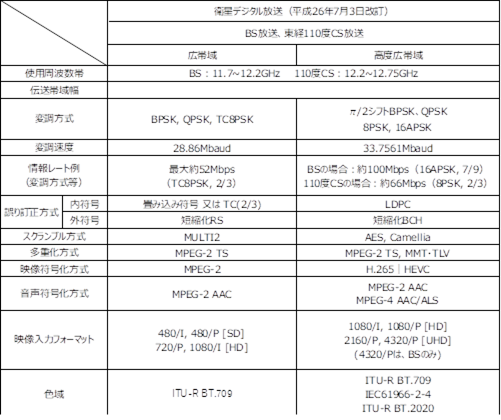

DVB-C2�̓`��������DVB-C����ь��s�����K���K�i�ł���J.83 Annex C�Ɣ�r�����\ 2‑1�Ɏ����A���\��r�Ƃ��ď��vCN��Ɠ`�����x���} 2‑1�Ɏ����B

�\ 2‑1�@DVB-C2��DVB-C�̕�����r

�} 2‑1�@DVB-C2��DVB-C�Ƃ̐��\��r

�} 2‑1�́ADVB-C2�̓������悭�\�����̂Ƃ��ėp��������̂ł���B�����Ŏ������V���m�����E�́AShannon�������ʐM�ɂ�����`���e�ʂ̗��_���E�l�ł���A���s��DVB-C�i6MHz���Z�j�͗��_�l�ɑ��Ă܂��u���肪���邪�ADVB-C2�͗��_���E�ɂ��Ȃ�߂Â������`��������B�����Ă���B

����̉^�p�ŗp�����Ă���64QAM�Ə��vCN�䂪�����ꍇ�A3�����̓`�����x��������B���s��256QAM�̓`�����x���g���������A���vCN�䂪���������^�p�ł��Ȃ��ꍇ�ł��ADVB-C2�ɂ����Ă�256QAM/��������4/5�ł�7dB�ႢCN��ł��\�ł���B�܂�����256QAM�^�p���\�ȏꍇ�AC2�ł�1024QAM/��������9/10���g�p�ł���B

ITU-T���ەW�����ɂ����ẮA������P�[�u���`�������̗v������J.381�Ɋ�Â��`�������̎d�l�K��Ƃ��āADVB-C2�ɏ�������V�K����J.382��2013�N12���Ɋ��������ꂽ�B�Ȃ�2017�N10���̎��_�ɂ����ẮA�{�������̗p�������i�͓��{�����ł͎s�̂���Ă��Ȃ��B

2.1.3�@ DOCSIS 3.1

DOCSIS�iData Over Cable System Interface Specification�j��HFC��ō����f�[�^�T�[�r�X����邽�߂̃V�X�e���d�l�ŁA���̏��Łi1.0�Łj�͕č��P�[�u�����{��1997�N3���ɍ��肵���B���̌�AQoS�@�\�̒lj��i1.1�ŁA1999�N4���j�A���ϒ������̒lj��ɂ����g�����p�����ib/s/Hz�j�̉��P�i2.0�ŁA2001�N12���j�A�`���l���{���f�B���O�@�\�̒lj��i3.0�ŁA2006�N8���j�Ƃ������������d�ˁA2013�N10���ɂ͍ŐV��3.1�ł������[�X����Ă���B

DOCSIS 3.1�́AOFDM��LDPC�̗̍p�ɂ��DOCSIS 3.0�ɔ�ׂĎ��g�����p������3���ȏ���シ��Ƌ��ɁAHFC�̏�����g�����ő�1.8GHz�܂Ŋg�����邱�Ƃɂ��`���e�ʂ̔���I�Ȋg���}���Ă���B���Ȃ킿�A�W���I�Ȑݔ��\���ʼn���5Gbps�A���1Gbps�̓`���e�ʂ̎������������Ă���B�܂��A�]���̃V���O���L�����AQAM�ϕ��������萔�����邱�Ƃɂ��DOCSIS 3.0�Ƃ̋������\�Ƃ��Ă���̂������ł���ADOCSIS 3.0�Ƃ͐���̈قȂ�Z�p���̗p���Ă���ɂ��ւ�炸DOCSIS 3.1�ƌď̂��Ă��鏊�Ȃł���B[1]

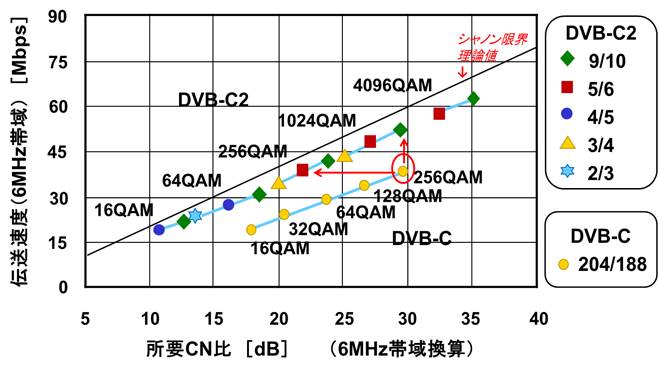

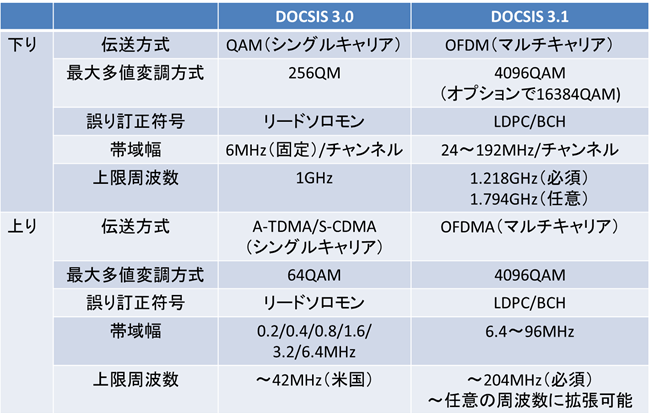

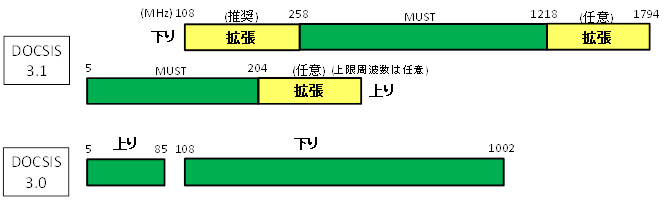

DOCSIS 3.0��3.1�ł̑傫�ȈႢ�́A�\ 2‑2�Ɏ����悤�ɁA�`���������V���O���L�����AQAM����OFDM�ɂȂ������ƁA���͂Ȍ����������ł���LDPC�̓����ɂ��ő命�l�ϒ�������4096QAM�i�I�v�V�����ł�16384QAM�܂Łj�Ƃ������ƁA�܂��AOFDM�̗̍p�ɔ�����6MHz�̃`�����l���T�O��P�p���A�ő�192MHz�i����j�A96MHz�i���j���V�X�e��������̍ő���g���ш敝�Ƃ����_���ł���B

�\ 2‑2�@DOCSIS 3.0/3.1��r

DOCSIS 3.1���p������g�����Ɏ����B����ш�́A3.0���p����108�`258MHz���g���ш�i�����j�A258�`1218MHz��K�{�Ƃ��A�����1218�`1794MHz���g���ш�i�C�Ӂj�Ƃ��Ă���B����5�`204MHz��K�{�Ƃ�����ŁA204MHz�ȏ�̑ш�͏�������߂��ɔC�ӂɊg���\�Ƃ��Ă���B

�} 2‑2 �@DOCSIS 3.1/3.0�̎��g��

DOCSIS 3.1�ɂ���e�ʉ��́A�`�������̍��x���ɉ����A���̂悤��HFC�ш�̊g����O��Ƃ��Ă��邱�Ƃɒ��ӂ��ׂ��ł���A�ȉ��̉ۑ�ւ̑Ή����K�v�ƂȂ�B

�E�g���ш�ʼn^�p���̖����V�X�e���Ƃ̊Ԃ̔튱�E�^���ւ̑Ή�

�E���E����̑ш�ύX�ɔ������p������̒u��

�܂��A���l�ϒ���p���邽�߂ɂ͎�M�[�ɂ�����CN��̉��P���K�v�ƂȂ�A���̂��߂ɃP�[�u�����f���iCM�j�������ґ���̋��E�_�ɒu������iGateway Architecture�Ə̂���j�AHFC�̏��Z����������������̊g��iFiber Deep���ƌď́j���̕���ɂ��`���HCN������P���邱�Ƃ��K�v�ƂȂ�B

DOCSIS 3.1�̉��肨��я��d�l�T�v�����ꂼ���\ 2‑3�A�\ 2‑4�Ɏ����B

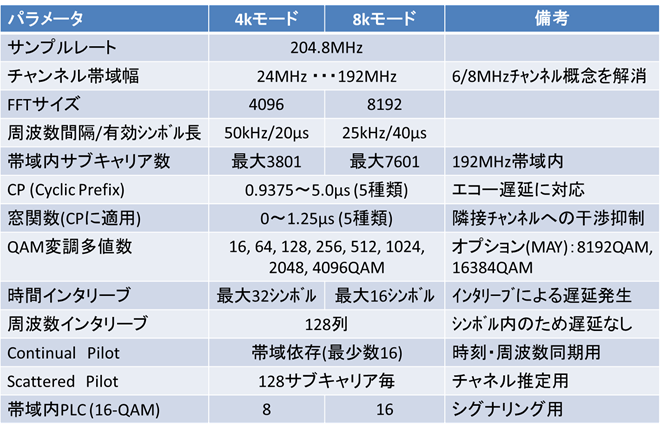

�\ 2‑3�@DOCSIS 3.1�d�l�T�v�i����j

�\ 2‑4�@DOCSIS 3.1�d�l�T�v�i���j

�\ 2‑3�A�\ 2‑4��2k/4k/8k���[�h��FFT�T�C�Y�������A���E���肻�ꂼ���2��ނ�FFT�T�C�Y���K�肳��Ă��邪�A���ۂ̉^�p���ɍ��킹�ēK��FFT�T�C�Y��I�����邱�Ƃ����߂���B�Ⴆ�A����8k���[�h�ł̓T�u�L�����A�̎��g���Ԋu��25kHz�ƂȂ�A4k���[�h��50kHz�ɔ�ׂĂ�肫�ߍׂ������g���̉�����\�ƂȂ�B�܂��A�V���{�����͒���������ɏq�ׂ�K�[�h�C���^�[�o���iCyclic Prefix�FCP�j�̕t�^�ɂ��`���e�ʒቺ�̉e�������Ȃ��ł��邪�A���̔��ʃC���p���X���̃m�C�Y�̉e�����₷���Ȃ�A�����l�����ׂ��_�ł���B

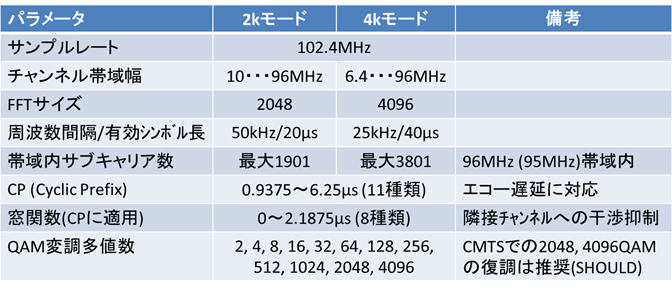

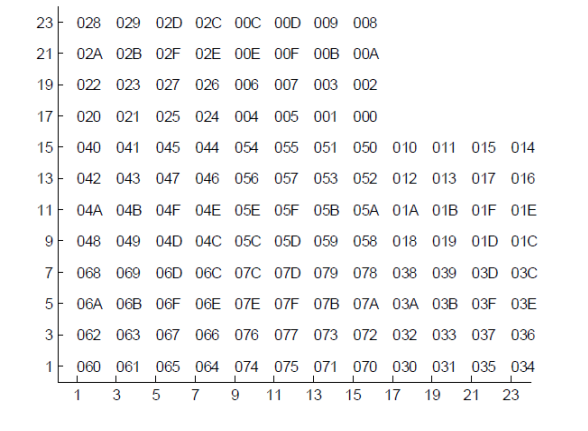

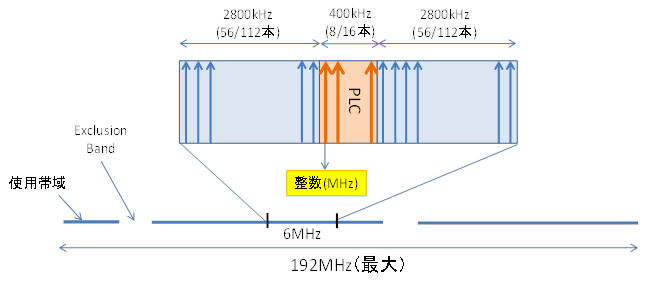

�Ȃ��A����4k���[�h�ł�4096�{�̃T�u�L�����A����������邪�A192MHz�̑ш���ɔz�u�����͍̂ő��3801�{�ŁA���[��295�{�͓d�͂�^����ꂸ�A���p����Ȃ��i�} 2‑3�j�B���̏�Ԃ̃T�u�L�����A��Excluded�i���O�j�T�u�L�����A�ƌĂԁB�ш����QAM�`�����l����z�u������A����̑ш�ɑ��݂��銱�g�������ꍇ�ɂ��Y������T�u�L�����A��Excluded��Ԃɂ���B

�} 2‑3�@DOCSIS 3.1�̃X�y�N�g����

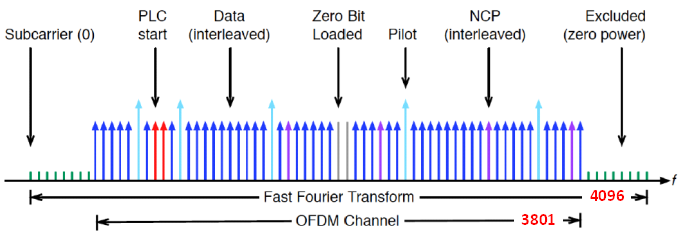

DOCSIS 3.1�̃V�X�e���v�����} 2‑4�Ɏ����B���E���苤�ɁA��Ɏ�����OFDM�e2�`�����l���Ƌ��ɁA����͏]����QAM�`�����l��24�A����QAM�`�����l��8���������邱�ƂƂ��Ă���B�����āACMTS�iCable Modem Termination System�j��S-CDMA���[�h�̏�������T�|�[�g���邱�Ƃ𐄏����Ă���B

�} 2‑4�@DOCSIS 3.1�̃V�X�e���v��

2.1.3.1�@ DOCSIS 3.1��PHY�i����j

DOCSIS 3.1�̉���PHY�@�\�̃u���b�N�}���} 2‑5�Ɏ����B

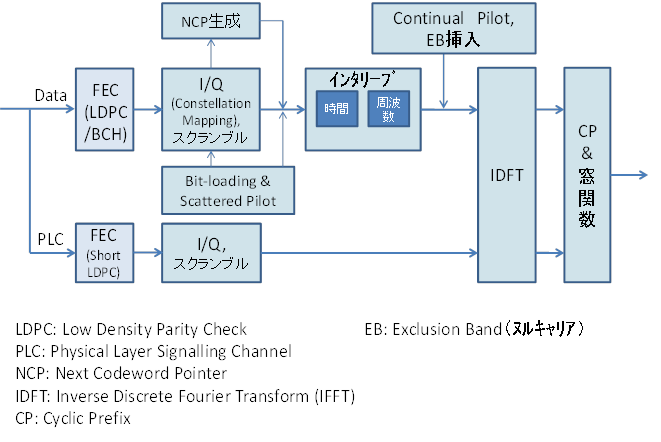

�M���̓f�[�^��i���j�ƃV�O�i�����O�@�\��S��PLC�iPhysical Layer Signaling Channel�j�ɕ������A���ꂼ�ꂪ�������iFEC�j�AI/Q�A�X�N�����u���A�C���^�[���[�u���̏������o�č������ꂽ��A�t�t�[���G�ϊ��iIDFT/IFFT�j�ɂ����OFDM�T�u�L�����A����������A�K�[�h�C���^�[�o���iCP�j����ё������t�������B

�} 2‑5�@DOCSIS 3.1����PHY�@�\�u���b�N�}

�ȉ��A�e�@�\�ɂ��ĊT������B

(1) FEC�i����j

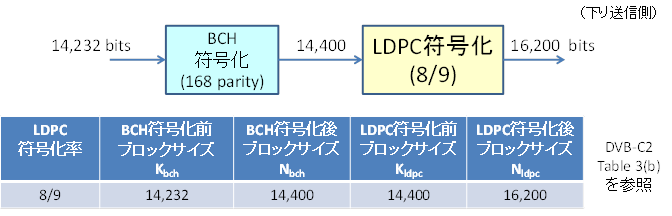

DOCSIS 3.1�̉���ł��} 2‑6�Ɏ����悤�ɁA�����������iFEC�j�Ƃ��ĊO����BCH�A������LDPC��p���Ă���B����͊�{�I�ɂ�DVB-C2�d�l��6.1��[2]�Ɠ��l�ł��邪�ADVB-C2�ł�64800�r�b�g�̕�������Normal Code�Ƃ��ėp����̂ɑ��āADOCSIS 3.1�ɂ����ẮADVB-C2�ł�Short code�ƌĂ��16200�r�b�g�̕������݂̂�p���ALDPC����������8/9�݂̂Ƃ��āA�ʐM���p���̒x���팸�ƂƂ��Ƀn�[�h�E�F�A�̕��G����������Ă���B

�} 2‑6�@DOCSIS 3.1����FEC

(2) ���l�ϒ������i����j

�`���V�X�e���ł́A�ʏ�A�`���H��CN��ɍ��킹�Č������̕��������Ƒ��l�ϒ��̑g���������邱�Ƃɂ��`�����\�̍œK����}�邱�Ƃ��������ADOCSIS 3.1�ł͕����������Œ肵�A���̑���ɔ��`�ϒ��i128QAM�A512QAM�A2048QAM�j����э����ϒ��imixed modulation�j��p���邱�Ƃɂ��`���HCN�ւ̑Ή����s���Ă���B���̓_��DVB-C2�ɂ͂Ȃ�DOCSIS 3.1�̓����ł���B

���`�ϒ��̗�Ƃ���512QAM�̃R���X�e���[�V�������} 2‑7�Ɏ����B

�} 2‑7�@���`�ϒ��̗�i512QAM�j

�����ϒ��́A512/1024QAM�A1024/2048QAM�A2048/4096QAM�̂悤�ɈقȂ鑽�l�ϒ������g������A���Ԏ���ō��݂����ėp���邱�Ƃɂ��A���ԓI�ȏ��vCN���m�ۂ���Z�p�ł���B

DOCSIS 3.1�ł́A�ʏ�̑��l�ϒ��ɔ��`�ϒ�����э����ϒ��������邱�Ƃɂ�菊�vCN��̗��x�igranuality�j��1.5dB���݂Ŏ������Ă���B

�} 2‑8�ɕϒ������i�`���e�ʁj�Ə��vCN��̊W�������B

�} 2‑8�@�ϒ����l���Ə��vCN��̊W

(3) �ϒ��v���t�@�C��

DOCISIS 3.1�ł́A��M�_�œ�����CN��ɍ��킹��OFDM�T�u�L�����A�̕ϒ����l�����w��ł���B�����ϒ����l����L����T�u�L�����A�̏W�܂��ϒ��v���t�@�C���iprofile�j�ƌĂсAA����P�܂ł�16��ނ��K�肳���BProfile A��CM�����������o�^����ۂɗp����boot profile�ł���B

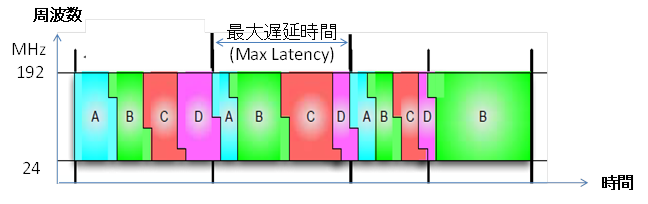

�v���t�@�C�����} 2‑9�̂悤�Ɏ��g���i�T�u�L�����A�j�����Ǝ��Ԏ������Ƀu���b�N������AA���珇�Ԃɑ��M�����i�}�ł�A����D�܂ł̃v���t�@�C�����L�ځj�B��M����CM����M���ׂ��T�u�L�����A�͂����ꂩ�̃v���t�@�C���Ɋ܂܂�A�v���t�@�C�����ꏄ����܂ł͎��̃f�[�^�͎�M�ł��Ȃ��B����āA�v���t�@�C���̌J��Ԃ��������`���x���ilatency�j�ƂȂ�B

�} 2‑9�@�ϒ��v���t�@�C��

(4) PLC

PLC�iPhysical Layer Link Channel�j�́ACMTS����CM��OFDM�`�����l���̕ϒ����l�����̃p�����[�^��ʒm����V�O�i�����O�`�����l���ł���B

PLC���} 2‑10�Ɏ����悤�ɘA������6MHz�ȏ�̑ш悪�m�ۂł�����g���т�4k���[�h��8�{�A8k���[�h��16�{�̃T�u�L�����A�Ƃ��Ĕz�u�����i���ɑS�ш敝��400kHz�j�BPLC�̍ł����g���̒Ⴂ�T�u�L�����A��1MHz�̐����{�̎��g���ɔz�u���邱�ƂƂȂ��Ă���A�C�j�V�����C�Y����CM��1MHz���Ƃɑш���X�L��������PLC��T���B

�} 2‑10�@PLC�z�u�}

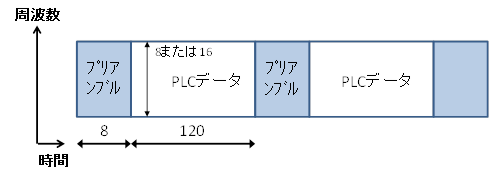

�} 2‑11�Ɏ����悤�ɁAPLC�̓v���A���u��8�V���{���ƃf�[�^120�V���{���i���v128�V���{���j�̌J��Ԃ��ō\������A�v���A���u������BPSK�A�f�[�^������16QAM�ϒ��Ɛ�p��LDPC�i384�A288�j��p����B

�} 2‑11�@PLC�̍\��

(5) CP����ё���

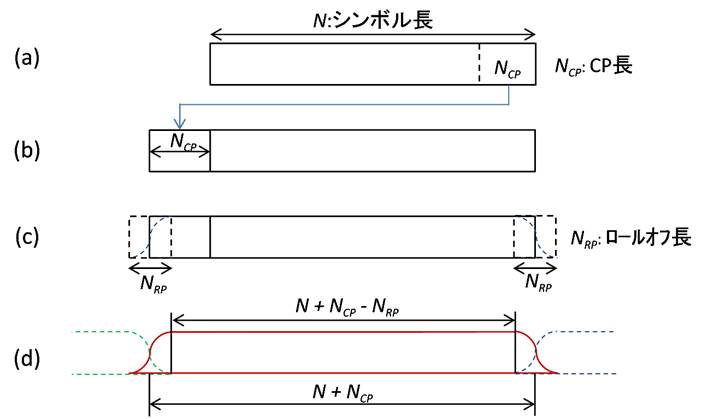

DOCSIS 3.1�ł́A�x���g�ɂ�銱��ጸ����CP�A����ё��M�X�y�N�g�����̑ш�O�������������P���鑋�����d�l������Ă���B

�} 2‑12�@CP�Ƒ���

CP�̓K�[�h�C���^�[�o���iG/I�j�Ƃ��Ă�A�} 2‑12 (a)(b)�Ɏ������悤�ɁA����`������V���{���ɕt������邽�ߓ`���e�ʂ��������邪�AHFC���̔��˓��ɂ���Đ�����x���g�̉e���y���ɗL���ł���BDOCSIS 3.1�̉���ł�CP���iNCP�j�Ƃ���0.9375�A1.25�A2.5�A3.75�A5.0µs��5��ނ��K�肳��Ă���BCP�l���傫���قǁA�����x���ɑΉ��\�����A�`���e�ʂւ̉e�����傫���Ȃ�BCP�Ɠ`���e�ʂ̊W���} 2‑13�Ɏ����B����4k���[�h�ł̓V���{������20µs�ƒZ�����߁ACP�̒l�ɂ���Ă͗e�ʂ��傫���ቺ���邱�Ƃ��킩��B

�} 2‑13�@CP�Ɠ`���e�ʂ̊W

����̑����́A�} 2‑12 (c)�Ɏ����悤�ɁA��`�V���{���̗��[��raised cosine�����|�����킹�A���Ԏ���łȂ��炩�Ȍ`��ɂ�����̂ŁA���[���I�t���iNRP�j�ɂ��K�肳���BNRP�͉�������ł�0�i�����Ȃ��j�A0.3125�A0.625�A0.9375�A1.25µs��5��ނ����p�\�ł���i�������ANCP��NRP�j�B���[���I�t�����ݒ肷��قǁA�V�X�e������я��O�ш�iexclusion band�j�̗��[�ɂ����Ď��g���̈�ŋ}�s�ȑш�O���������������邽�߁A�אڂ�QAM�M�����ւ̉e����ጸ���A��葽����OFDM�T�u�L�����A���^�p�\�ƂȂ�B�������A�} 2‑12 (d)�Ɏ������悤�Ƀ��[���I�t���̔����͗אڂ̃V���{���Əd�Ȃ邽�߁A�V���{���Ԋ����������錇�_������B

DOCSIS 3.1�̓`���e�ʂ��ő剻���邽�߂ɂ́A�^�p����HFC�̓�����אڂ̑��̃T�[�r�X�̉^�p�ɍ��킹��NCP��NRP�̒l���œK�����邱�Ƃ��K�v�ƂȂ�B

2.1.3.2�@ DOCSIS 3.1��PHY�@�\�i���j

(1) �~�j�X���b�g

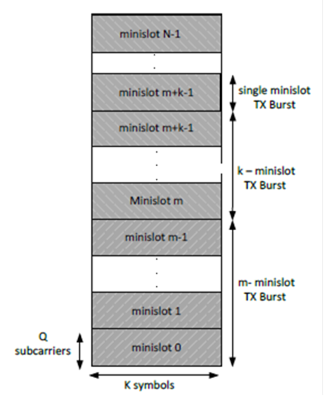

DOCSIS�̏��ɂ����āACM�Ɋ����Ă��鑗�M�g���~�j�X���b�g�iMinislot�j�ƌĂԁB�eCM�́A1��̑��M�^�C�~���O���Ƃ�1�܂��͕����̃~�j�X���b�g�������Ă��A�o�[�X�g��̑��M�g�𑗐M����BDOCSIS 3.1�̃~�j�X���b�g�́A���Ԏ�K�V���{���A���g����Q�T�u�L�����A���\�������i�} 2‑14�j�B�\ 2‑5�Ɏ����悤�ɁA�V���{����K�̓��[�h�iFFT�T�C�Y�j����уV�X�e���̑ш敝�ɂ��ő�l���K�肳��A�T�u�L�����A��Q�̓��[�h�ɂ����i8�܂���16�j�ł���B

�} 2‑14�@DOCSIS 3.1�̃~�j�X���b�g�\���}

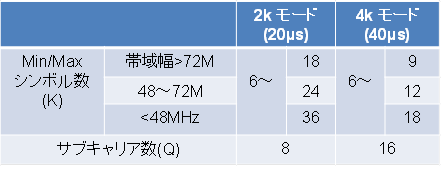

�\ 2‑5�@DOCSIS 3.1�~�j�X���b�g�p�����[�^

�~�j�X���b�g���̃T�u�L�����A�͂��ׂē����ϒ���p���邪�A���M�^�C�~���O���Ƃɕϒ����l����ύX�\�ł���B

(2) FEC�i���j

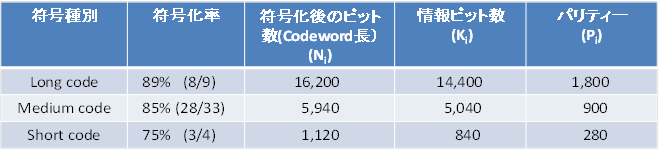

DOCSIS 3.1���FEC�́A����ƈقȂ�AQC-LDPC�iQuasi-Cyclic LDPC�j��p����BQC-LDPC�͊ȈՂȌJ��Ԃ��s��𗘗p������̂ŁACM�̃n�[�h�E�F�A���ȑf�����邱�Ƃ��\�ł���B���FEC�̃p�����[�^���\ 2‑6�Ɏ����B

�\ 2‑6�@DOCSIS 3.1���FEC

CM��CMTS����ʒm�����grant�i���M���j�Ɋ�Â��A�~�j�X���b�g�߂Ă������A���̎��A�ŏ���Long�R�[�h���g���A�c��r�b�g��Long�R�[�h������Ȃ�����Medium�R�[�h��p���A�Ō��Short�R�[�h�Ń~�j�X���b�g�����B

2.1.3.3�@ �`�����l���{���f�B���O

�} 2‑4��DOCSIS 3.1�̃V�X�e���v���Ɏ�����OFDM�`�����l���ԁAQAM�`�����l���ԁA�����OFDM/QAM�`�����l���ԂŃ{���f�B���O���\�ł���B

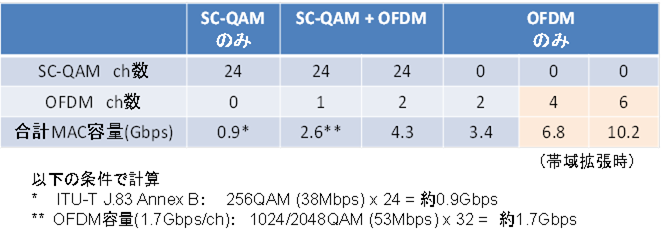

����Ń`�����l���{���f�B���O���s�������̍ő�e�ʁiMAC�e�ʁj���\ 2‑7�Ɏ����B�������AOFDM��4�V�X�e���i192MHz�~4�j�ȏ�^�p���邽�߂ɂ͈�ʂ�HFC�ш�̊g�����O��ƂȂ�B

�\ 2‑7�@����`�����l���{���f�B���O���̍ő�e�ʁiMAC�e�ʁj

���ł��AOFDMA��QAM�`�����l���Ԃ̃{���f�B���O���\�ł���B

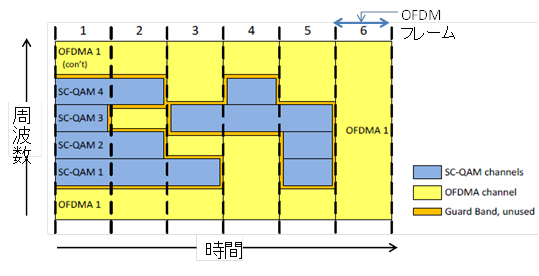

���̏ꍇ�ATaFDM�iTime and Frequency Divising Multiplexing�F���Ԏ��g���������d�j��p����OFDMA/QAM�`�����l���������ш�����p����B����́A�} 2‑15�Ɏ����悤�ɁAQAM�`�����l���̑��M�~�j�X���b�g��OFDMA�̃t���[���������A�����QAM�`�����l�������p���Ȃ����g����OFDMA�~�j�X���b�g�������Ă邱�Ƃɂ�莞�Ԏ�����ю��g�����őш�����p����Z�p�ł���B

�} 2‑15�@���`�����l���{���f�B���O��TaFDM

2.1.4�@ DOCSIS 4.0

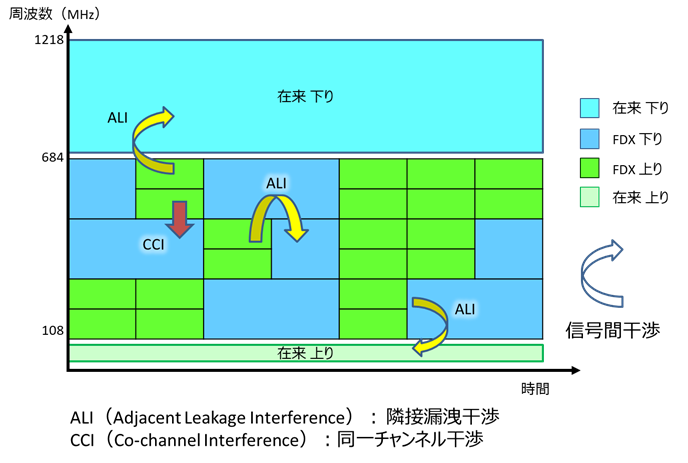

HFC�l�b�g���[�N�W�����A��Gbps�̏㉺�Ώ̑��x�̃T�[�r�X�����������@�Ƃ��āA�C�O�̃P�[�u���ƊE�ł�2�̈قȂ�A�v���[�`���o�������B

ž Full Duplex�iFDX�jDOCSIS�iNode + 0 �̍\���ł̂ݑΉ��\�j

ž ���g�����d�iFDD�jDOCSIS��1.8GHz�܂ŃX�y�N�g���g���iESD�j

�iNode + 0 �ȊO�̍\���ł��Ή��\�j

���̎�@�̑��ႪCATV�֘A�x���_�̍����������A�����̗̂v����s�ꉻ�����̕s�m��������ݔ��������S�O�����鎖�Ԃɔ��W���Ă������B���̎��Ԃ����������邽�߁A�č�CableLabs�ł̓x���_����щ���e�ЂƂƂ��ɑI�����̖��m���Ɠ����i�߁ADOCSIS 4.0�̎d�l��V���ɍ��肵�Ă���B

DOCSIS 4.0�ɂ����ẮA���Ɏ����悤�ɋZ�p�I��{�����s����B

ž FDX �� 1.8GHz FDD�̗��@�\���T�|�[�g

ž ����MAC (�� D4.0 MAC) �v����P��d�l��

ž ����PHY (�� D4.0 PHY) �v����P��d�l��

ž DOCSIS 4.0�����̂́A���ׂĂ̗v�����T�|�[�g

ž �P�[�u�����f���iCM�j�p�����̂̐v�ɉe����^����v����`������

Ø ����: OFDM 5ch�A �P��L�����AQAM�@32ch

Ø ���: OFDMA 7ch�A A-TDMA 4ch�i�I�v�V������8ch)

Ø FDX�� 1.8GHz FDD�̗��v����`���T�|�[�g

2.1.4.1�@ FDX�iFull Duplex�j�V�X�e��

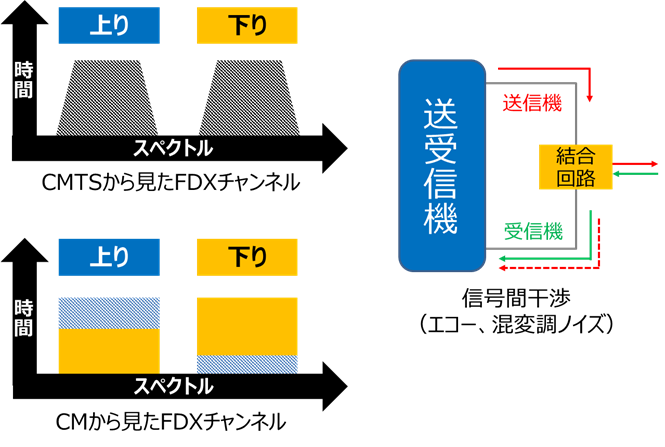

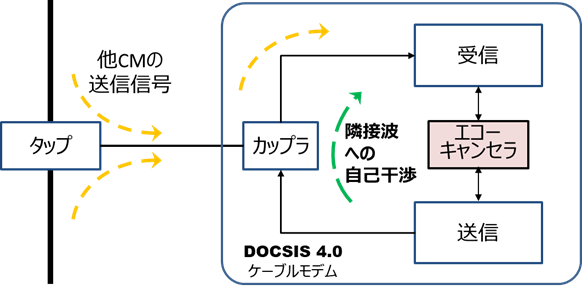

DOCSIS 3.1�ł͉���10Gbps�A���1Gbps�����E�Ƃ���邪�A�č�CableLabs�ł͏��E����Ώ̂�10Gbps�T�[�r�X���\�Ƃ���FDX�iFull Duplex�j����������ADOCSIS 4.0�ŋK�i�����ꂽ�B����܂ł�DOCSIS 3.1�Ƃ͈قȂ�A����ш�͂��̂܂܂ɁA���ш�g�����\�ł���BFDX�ł�108�`684MHz�Ԃŏ��E�����OFDM�M�����Ɏg�p����B���̂��߁A�M���Ԋ����L�����Z������Z�p�i�G�R�[�L�����Z�����O�j���K�{�ƂȂ�B���͓���CM�������CM�ɑ��Ă����łȂ��A�m�[�h�o�R�����邽�߃G�R�[�L�����Z�����O��FDX�ɂƂ��ĕK�{�̋Z�p�ł���B

�} 2‑16��CMTS�ACM���ꂼ�ꂩ�猩��FDX�`�����l���̎g�����ƐM���Ԋ��̊T�O���A�} 2‑17��FDX�V�X�e���ԁA�����V�X�e���ւ̊��������B

�} 2‑16�@FDX�ł�TDD�Z�p�̎g�����ƐM���Ԋ��̊T�O

�} 2‑17�@FDX�V�X�e���ԁA�����V�X�e���ւ̊���

�} 2‑18��FDX�P�[�u�����f���iCM�j�ɂ����銱�̏������B

���̏܂��ADOCSIS 4.0�ł͈ȉ��̎菇�ɂ��FDX�̎��g�������Ɗ��������s���B

i) ����CM�̏��Ɖ����FDX�ш�i108�`684MHz�j���̈قȂ���g���������Ă�B

ii) CM�̏�著�M�M���ɕt������ш�O�X�v���A�X�M���̎��g�̎�M�@�ւ̉�荞�݁i�אڃ`�����l���ւ̘R��E���j�̓G�R�[�L�����Z���ŏ�������B

iii) CM�̏��M��������CM�̉���M����M�Ɋ����邩�ۂ������O�Ɍ����A������CM�̃O���[�v�����O���[�v�iIG�j�ƒ�`����B����CM�����M���́A����CM��������IG���̑���CM�ɁA�������g��������p�Ɋ����ĂȂ��B

iv) CMTS���} 2‑16�ɂ������悤�ɏ펞�A�S�ш�����E���蓯���ɗ��p����̂ŁA�G�R�[�L�����Z���Ŋ�����������B

�} 2‑18�@FDX CM�ɂ����銱��

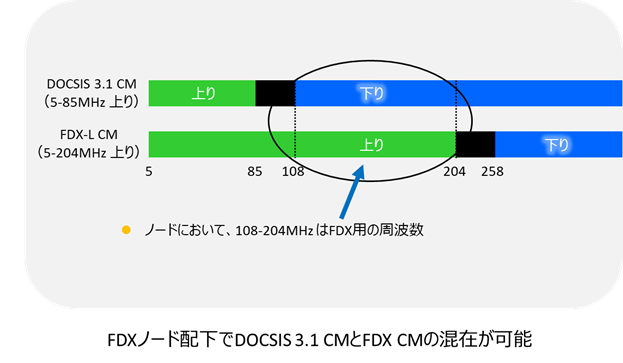

FDX��CM�͔�FDX��DOCSIS 3.1 CM�Ƃ̍��݉^�p���\�ƂȂ��Ă���B�} 2‑19��DOCSIS 3.1�V�X�e����FDX�̕��p�������B���̐}�́AFDX�m�[�h�ɂ�����108MHz�`204MHz�őS��d�ʐM���ł��邱�Ƃ������Ă���B

�} 2‑19�@DOCSIS 3.1�V�X�e����FDX�̕��p

2.1.4.2�@ FDD�iFrequency Division Duplexing�j�V�X�e��

�} 2‑20��DOCSIS 4.0�ɂ�����1.8GHz �ш�g��FDD�ɂ�����㉺�������g���������B

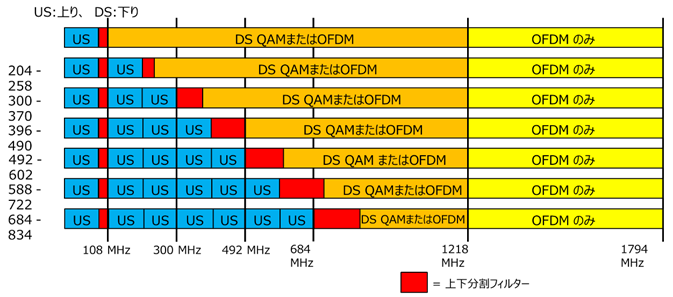

�����g����684MHz�܂Ŋg���\�ŁA684�`834MHz�̃K�[�h�o���h������ŁA834�`1218MHz�܂ł�384MHz��1794MHz�܂ł�576MHz�A���v960MHz�ш敝��������g���Ƃ��ė��p����B

�Ȃ��������g��������������A�K�[�h�o���h�ш敝���傫���Ȃ�_�ɒ��ӂ��K�v�ł���B

�} 2‑20�@DOCSIS 4.0�ɂ�����1.8GHz�ш�g�� FDD�pCM�̏㉺�������g���̗�

2.2�@ ���`���Z�p

2.2.1�@ ���`���̎d�g��

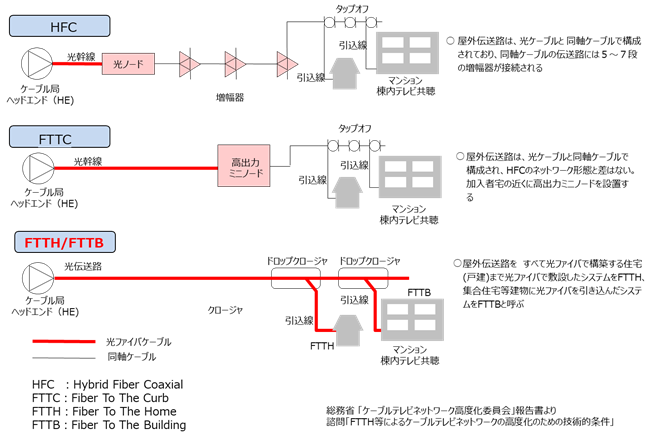

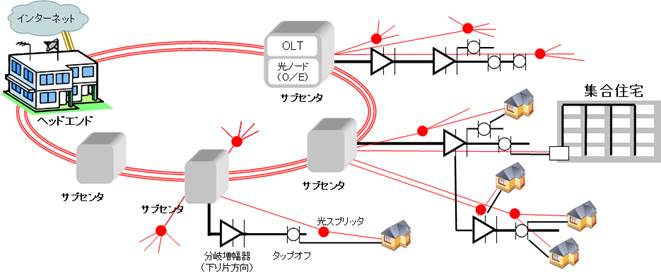

���`���̌`�Ԃ́A���t�@�C�o���w�b�h�G���h����ǂ��܂ŕ~�݂��邩�ɂ���đ傫��4�ɕ�������B�} 2‑21�̂悤�Ɍ��m�[�h�܂ł�HFC�iHybrid Fiber Coaxial�j�A���o�̓~�j�m�[�h�܂ł�FTTC�iFiber To The Curb�j�A�e�Z�˂܂ł�FTTH�iFiber To The Home�j�A�W���Z��̋��p���܂ł�FTTB�iFiber To The Building�j�ƌĂԁB

HFC�́A���O�`���H�����P�[�u���Ɠ����P�[�u���ō\�������B�����P�[�u����Ԃɂ�5�`7�i�̑����킪�ڑ������BFTTC�́A���O�`���H�����P�[�u���Ɠ����P�[�u���ō\������AHFC�̃l�b�g���[�N�`�ԂƂ̍��͏��Ȃ����A�����ґ�̋߂��ɍ��o�̓~�j�m�[�h��ݒu���A�����P�[�u����Ԃɑ������u���Ȃ������ł���BFTTH�́A���O�`���H�����ׂČ��P�[�u���ō\������A�ˌ��Z�˂̂悤�ɂ��ꂪ�_��Z�˂ւ̕~�݂ƂȂ�����ł���BFTTB�́A���O�`���H�����ׂČ��P�[�u���ō\������邪�A�W���Z��̂悤�Ɍ����ւ̈�������_��Z�˂܂ł͌����̓����P�[�u�����̊��ݔz���œ`����������ł���B

�} 2‑21�@���`���̌`��

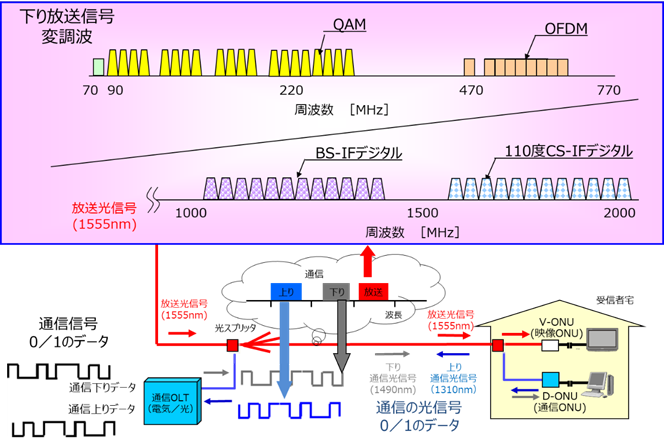

���`���ɂ����ẮA�} 2‑22�Ɏ����Ƃ�����t�@�C�o1�c�̏�ɁA�Е����̕����Ƒo�����ʐM��g�����d���ē`������B�g�p����g���͕�����1,555nm�A�ʐM������1,490nm�A���1,310nm�ł���B�P�[�u���e���r�ǂł͕����ƒʐM��ʂɂ���2�c��p���邱�Ƃ��������A���̏ꍇ�ł��g���͓����ł���B

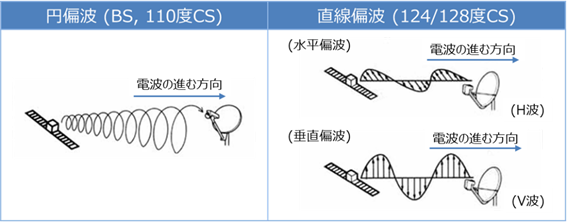

�����̐M���́A�d�g�Ɠ������ϒ��g�ł���A���̓_�͓����P�[�u���ł̓`���M���Ɠ����ł��邪�AFTTH�ł͓`�����g���ш悪2~3GHz�ƍL���ABS��110�xCS��IF�`�����\�ł���B�ʐM�̐M���́A�g1�h�g0�h�̃f�W�^���f�[�^�ł���B

�} 2‑22�@FTTH�ɂ���������ƒʐM�̑��d��

���`�����\������@��́A�Ǔ����u�̒ʐMOLT�iOptical Line Terminal�j�ƁA������u��D-ONU�iData-Optical Network Unit�j�ł���B

�܂��A�����p�ɂ́A�Ǔ����u�Ƃ��ēd�C�E���ϊ����u�iRF���ϒ���j���A������u�Ƃ���V-ONU�iVideo-Optical Network Unit�j������B���`���͂����@���PON�iPassive Optical Network�j�����̓`���Z�p���g���čs����i�} 2‑22�Q�Ɓj�B

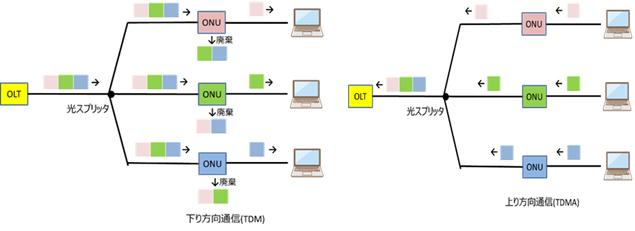

OLT����ONU�ւ̉�������ʐM�ɂ́ATDM�iTime Division Multiplexing�F���������d���j�Z�p���p������BTDM�͕�����ONU�ւ̐M�����A���ԓI�ɏd�Ȃ�Ȃ��悤�ɑ��d�����ē`������Z�p�ł���B����M���͌��X�v���b�^�ŕ��ꓯ���PON�Ɍq���邷�ׂĂ�ONU�ɓ����M�����]�������B���̂��ߊeONU�ւ͑���ONU���̃f�[�^���]�������B�eONU�͎��Ȉ��Ẵf�[�^�����𒊏o���A����ONU���f�[�^�͔p������B

ONU����OLT�ւ̏������ʐM�ɂ́ATDMA�iTime Division Multiple Access�F�����������ڑ��j�Z�p���p������B����ONU����̏��M�������X�v���b�^�ō��g����邽�߁A�eONU����̐M�����������ɑ��M���ꂽ�ꍇ�A�`���H��ŏՓ˂��N�����\��������BTDMA��ONU�̃f�[�^���M�^�C�~���O�Ƒ��M�ʂ𐧌䂵���M���̏Փ˂�������鑽�d���Z�p�ł���i�} 2‑24�Q�Ɓj�B

�} 2‑23�@PON�ɂ��o�����ʐM

�} 2‑24�@���M���Փˉ��

E-PON�iEthernet-PON�j�ł́AONU��PON�ɐڑ�������OLT�͂���ONU�������I�ɔ������AONU��LLID�iLogical Link ID�j��t�^���ĒʐM�����N�������I�Ɋm������B���̋@�\��P2MP�f�B�X�J�o���ƌĂԁBP2MP�f�B�X�J�o�����ɁAOLT�͊Y��ONU�Ƃ̊Ԃ�RTT�iRound Trip Time�F�t���[���������ԁj������s���A�܂�ONU��OLT�Ƃ̎����������s���BRTT���肨��ю��������͂��̌������I�ɍs���A���H�����̕ω��Ȃǂɂ��Y�����������ꍇ�ɂ͐���������B

�Ȃ��A�V�X�e�����ł���20km�ȓ���ONU�����݂��邽�߁A����20km�̌����B���Ԃ͌��t�@�C�o���̔g���Z�k���ɂ���Ė�0.1ms�ɂȂ�A���̉������Ԃ���RTT��0.2ms���x�ȉ��Ɛ��������B

������ONU����̏��M�������X�v���b�^�ō������Փ˂��Ȃ��悤��E-PON�ł�OLT���i�ߓ��̖����߁A�eONU�ɑ��đ��M����ʒm����B����ɂ��eONU����̏��M�������ԓI�ɕ������Փ˂��������B�i�} 2‑24�Q�Ɓj

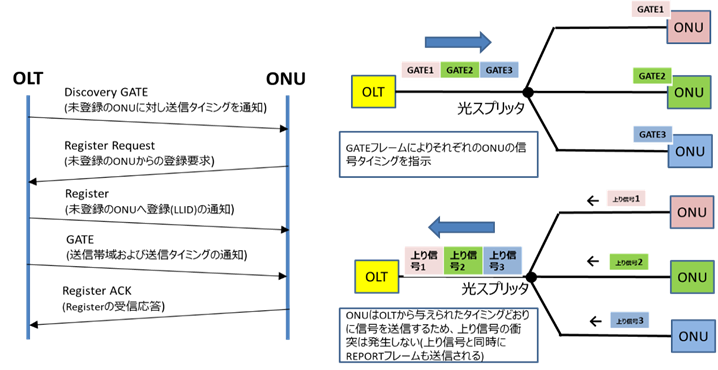

���M���̒ʒm�́A��̓I�ɂ́uGATE�v�ƌĂ�鐧��t���[����OLT����eONU�֑��邱�Ƃɂ���������BGATE�t���[���ɂ́A����ONU�ɑ��鑗�M�J�n�����Ƒ��M�ʁi���̎��_����ǂꂾ���̏��M���𑗂��Ă悢�Ƃ������j�����e����Ă���ONU�͂��̎w���ɂ��������ď��M���̑��M���s���B

�Ȃ��AIEEE802.3ah�ł͊eONU�ւ̏��M�����M�����@�͋K�肳��Ă��邪�A�eONU�ւ̑ш�̊����i���M�J�n�����Ƒ��M�p�����Ԃ̌v�Z�j���@�ɂ��Ă͋K�肳��Ă��Ȃ��B

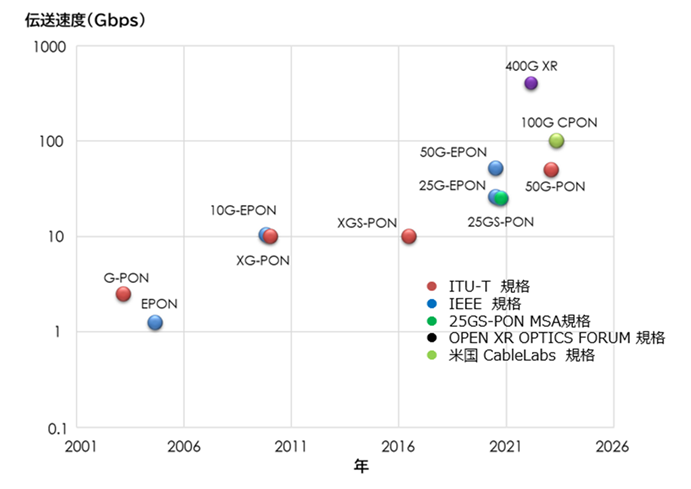

2.2.2�@ ���`���̍��x��

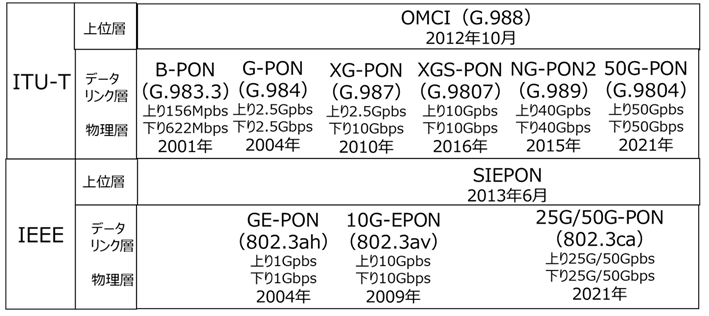

PON�̒ʐM�����͕W��������Ă���A����܂ŁAITU-T�ɂ��G-PON�iGigabit PON�j��IEEE�ɂ��E-PON�iEthernet PON�j�̕W�������i�߂��Ă������A�����ɉ����V���Ȓc��(25GS-PON MSA, �č�CableLabs, Open XR optics Forum)�ł��W�������s����悤�ɂȂ����B

ITU-T�͍��ۓd�C�ʐM�A���̒ʐM����̕W�������肷��@�ւł���BIEEE�ithe Institute of Electrical and Electronics Engineers, Inc.�j�͓d�C�H�w�E�d�q�H�w�Z�p�̊w��ł���AIEEE802.3��ŃC�[�T�l�b�g�i���`�����܂ށj�̕W�������肵���B25GS-PON MSA(Multi-Source Agreement)�́AITU-T���W��������������25Gbps�̋K�i�����肷�邽�߂ɑn�݂��ꂽ�c�̂ł���BOpen XR optics Forum�ƕč� CableLabs �̓R�q�[�����gPON�̕W�������s���Ă���B

���`���K�i�̐i�����} 2‑25�Ɏ����B

�} 2‑25�@���`���K�i�̐i��

2.2.2.1�@ ITU�W��G-PON��IEEE�W��E-PON

G-PON�́AG-PON�ȑO��B-PON�iBroadband PON�j�Ƃ̐�������ۂ��������������̂ł���A���܂ł̒ʐM�̊�{�ł���d�b�ԂƂ̐���������8kHz�œ��������Ă���B�܂��A�ϒ�GEM�iG-PON Encapsulation Method�j�t���[����ATM�Z�����܂Ƃ߂�GTC�iG-PON Transmission Convergence�j�t���[���i125��s�F8kHz�Œ�j�ō\������A�d�b�A�f�[�^�A��p���Ȃǂ̒ʐM�T�[�r�X�����e���邱�Ƃ��ł���B

E-PON�́A���܂ł̓d�b�ԂƂ̐��������IP�ԂƂ̐��������Ƃ�A�C�[�T�l�b�g�iEthernet�j�t���[���̂܂܂œ`������B���݂͍��������ꂽGE-PON�iGigabit Ethernet-PON�j�����p����Ă���B

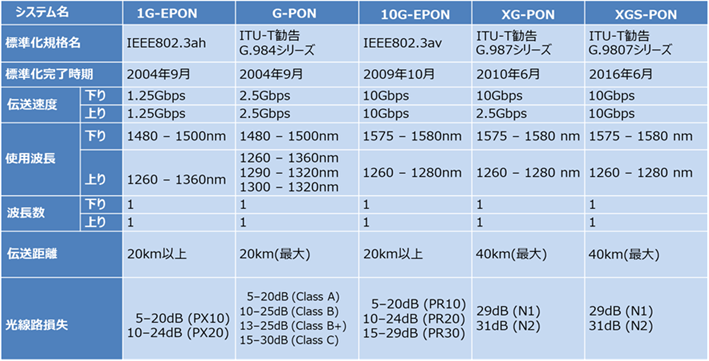

���`���K�iG-PON��GE-PON�Ȃ�тɂ��̍������ł���10G-EPON��XG-PON�̓`���t���[���Ȃǂ̊T�v��\ 2‑8�Ɏ����B�X��10Gbps���̕W�����T�v��\ 2‑9�Ɏ����B

�\ 2‑8�@G-PON��E-PON�̊T�v

����AIEEE�ł́A2004�N��1G-EPON�iIEEE802.3ah�A����1Gbps�^���1Gbps�j�A2009�N��10G-EPON�iIEEE802.3av�A����10Gbps�^���10Gbps�j���W�������ꂽ�B�܂��A2020�N��25G-EPON(IEEE802.3ca�A����25Gbps�^���25Gbps)��50G-EPON�iIEEE802.3ca�A����50Gbps�^���50Gbps�j���W�������ꂽ�B

�\ 2‑9�@Over10G PON�̕W�����T�v

�`�����x�ɂ��āAE-PON�ł́A�����x�ϒ��œ`���\�Ȃ悤�ɃC�[�T�l�b�g�t���[���̒��������i�g1�h�Ɓg0�h�����p�x�Ɉˑ��j��ጸ����8-10�ϊ���p�����B���̂��߁A���`�����x�͋K�i�i����1.25Gbps/���1.25Gbps�j��0.8�{�i����1Gbps/���1Gbps�j�ƂȂ��Ă���BG-PON�̓`�����x�́A����/���̑g�����i����/���F1244.16Mbps/155.52Mbps�A1244.16Mbps/622.08Mbps�A1244.16Mbps/1244.16Mbps�A2488.32Mbps/155.52Mbps�A2488.32Mbps/622.08Mbps�A2488.32Mbps/1244.16Mbps�A2488.32Mbps/2488.32Mbps�j�ƂȂ��Ă���i�Q�ƁFTable 1/G.984.2 – Relation between parameter categories and tables�j�B������GEM�t���[����GTC�t���[���̃w�b�_�[�����̃��X�͊܂܂Ȃ��������x���L�ڂ��Ă��邪�ACTC�_�E���X�g���[��38880Byte�ŁAGTC�t���[���w�b�_�[�iONU���ʼnρFONU��64�Ɖ���j548Byte��CEM�t���[���w�b�_�[5Byte���l�����Ă��A�e�t���[���w�b�_�[�͖�1.4%�ł���B�܂��AG-PON�̓C�[�T�l�b�g�A���O�����ATM�iAsynchronous Transfer Mode�j�Ԃ��p�������p�ł���ȂǑ����̋@�\��L���Ă���B

���̂悤��G-PON�̓C�[�T�l�b�g�t���[���̂܂܂œ`������E-PON�Ɣ�r����ƁA�ʐM���x�E�������E���Ƃ��ɗD��AE-PON�Ɠ���2004�N�ɕW��������Ă���ɂ�������炸�A�����̒ʐM���Ǝ҂ɂ͍̗p����Ȃ������B���̗��R�Ƃ��āA��L�̂悤�ȋ@�\�̑�������J�����Ԃ��������Ƃ�A���i�������ƂȂ�Ɨ\������h�����ꂽ�ƌ�����B

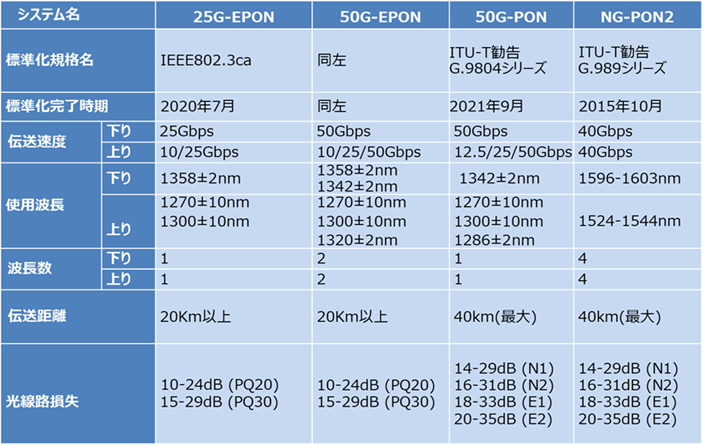

2.2.2.2�@ PON�̌��g���ɂ���

���t�@�C�o�̌��g���́A�`���������ጸ�ł���悤�Z�p�J������A1980�N�ɖ�1300�`1700nm�Ł|0.5dB/km�ȉ����K�i������č����Ɏ����Ă���B���̓��A�ʐM�p�iPON�j�ɂ͏��1310nm�i1260�`1360�j�A����1490nm�i1480�`1500�j���A�����p�i����̂݁j�ɂ�1555nm�i1550�`1560�j�������Ă�ꂽ�B���ɁAONU�ɓ������锼���̃��[�U�ł́A���i�����\�ȃt�@�u���E�y���[�E���[�U�iFabry-Perot lasers�F�t�@�u���E�y���[���U��i���ˋ��̊ԁj�ɕ����߂��Ĕ������錴���j�������̔g���Ŕ�������Ƃ����������l���A1260�`1360 nm�ƍL���g���̈悪�ݒ肳�ꂽ�B

���̌�A�������iG-PON��10Gbps�j�����ɍۂ��āA�uEnhancement band�v���lj��K�肳�ꂽ�B����ɂ��A��L��1260�`1360nm��Regular�Ƃ��ADFB lasers�iDistributed Feedback lasers�F���z�A�Ҍ^���[�U�F�����̃��[�U���\������N�^��P�^�����̂̂���N�^�����̂̉�܊i�q�ɂ���ĒP��g���݂̂��������錴���j��ΏۂƂ���Reduce�g���i1290�`1330nm�j��CWDM���̔g���I�����[�U��Ώۂɂ���Narrow�g���i1300�`1320nm�j�������Ă�ꂽ�B���̌��ʁA1Gbps��G-PON�ŏ���DFB laser���g�p����A10Gbps��XG-PON�ŏ��g����1270nm�i1260�`1280�j���g���ē`�����邱�Ƃ��ł��AOLT���ł�G-PON Reduce�g����XG-PON�ŏ��g���Ƃ�WDM�t�B���^�ŕ����ł��邱�ƂƂȂ����BE-PON��Fabry-Perot laser���g�p����G-PON�ł�1260�`1360nm�Ɠ����g���ш���g���\�������邽�߁AOLT����̎w����ONU�̏�蔭�������ԕ������䂷��TDM���K�v�ƂȂ�B

�} 2‑26�@G-PON��E-PON�̌��g��

2.2.2.3�@ PON�@��̑��ݐڑ����ɂ���

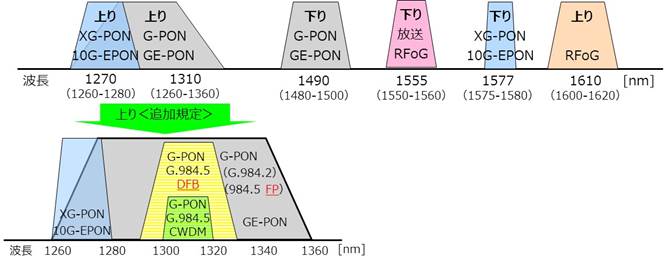

��L�̂Ƃ���PON�̒ʐM�����́A�`���t���[���`���Ȃǂ̃f�[�^�����N�w�ƌ��g���̕����w�Ȃǂ̕W�������i�߂��e�퐻�i�����p����Ă������A�@��\�����菇�Ȃǂ̎d�g�݂����߂Ă����ʑw�̕W�������ڍׂɂ͍s���Ă��Ȃ��������߁A���А��i�Ƃ̑��ݐڑ����ł��Ă��Ȃ��B������������ׂ��AITU-T��IEEE�ł���Ȃ�W���������Ƒ��ݐڑ��������i�߂��Ă���B���̗����\ 2‑10�Ɏ����B

�\ 2‑10�@ PON�W�������� �@

�@

G-PON�ł́AG.984.4�ŁAOLT��ONU�̓�����Ǘ����䂷�邽�߂̃C���^�t�F�[�X���K�肳��Ă͂������A�v�Ɏg���郌�x���ŊǗ�����菇�Ȃǂ��ׂ����K�肵���K�C�h���C��G.Imp.984.4�iImplementer�fs Guide for ITU-T Rec. G.984.4�j�����肳�ꂽ���Ƃɂ�葊�ݐڑ����\�ƂȂ����B�܂��AG-PON��XG-PON�̗��W����ΏۂƂ���G.988�iONU management and control interface (OMCI) specification�j�����肳��A���̗��W���̉ƒ�[���ł���ONU������\�ƂȂ����B�܂��A���̑��ݐڑ����̊m�F�̂��߂ɁABroadband Forum�iBBF�j�ő��ݐڑ��������s���Ă���ABBF�̃z�[���y�[�W�ɂ͂��̔F�v���O������A���ݐڑ��ł������i�iONU�j������Ă���BBBF�̐ڑ������͈ȉ��̎d�l���K�肳��Ă��邪�A���ݐڑ������d�l�Ɋ�Â��F��̎��т͂Ȃ��B

Ø �K���������d�l�iBBF.247 G-PON ONU Certified Products�j

ITU�W���d�l�ɑ���ONU�̓K������F�肷�鎎��

Ø ���ݐڑ������d�l�iTR.255 GPON Interoperability Test Plan�j

�قȂ�x���_��OLT-ONU�Ԃ̑��ݐڑ������m�F���鎎�����K��

GE-PON�ł́AIEEE��P1904.1 Working Group���ݒu����ASIEPON�iStandard for Service Interoperability in Ethernet Passive Optical Networks�j�ƌĂ��GE-PON�̑��ݐڑ����̂��߂̌������i�߂��A2013�N6���ɕč��ł̃P�[�u���e���r���p��ΏۂƂ���Package A�i�P�[�u���j�A���{��NTT�d�l����{�Ƃ���Package B�i���{�j�A�����s����ӎ�����Package C�i�����j���d�l�����ꂽ�B���݂�Package���ƂɔF�v���O�������������Ă���BPackage A���������Ă����č��ł́ADOCSIS�P�[�u�����f���^�p�̃o�b�N�I�t�B�X�̊e��T�[�o�Ȃǂ�PON�ł����p�ł���DPoE�iDOCSIS Provisioning of EPON�j���č��P�[�u�����{�Ŏd�l�����ꂽ�B���̐���R�}���h��Package A�Ɛ������Ă���B�����DPoG�iDOCSIS Provisioning of GPON�j���d�l�����ꂽ�BDPoE�́A�e��@�킪�F����āA�č��P�[�u�����{�̃z�[���y�[�W�Ō��\����Ă���B�܂��APackage B�i���{�j�́ANTT�𒆐S�Ƃ����ʎВc�@�l���ʐM�l�b�g���[�N�Y�Ƌ���iCIAJ�j�������ǂƂȂ��ĕ������[�J�[��10G-EPON�@��̑��ݐڑ�������i�߂Ă���B

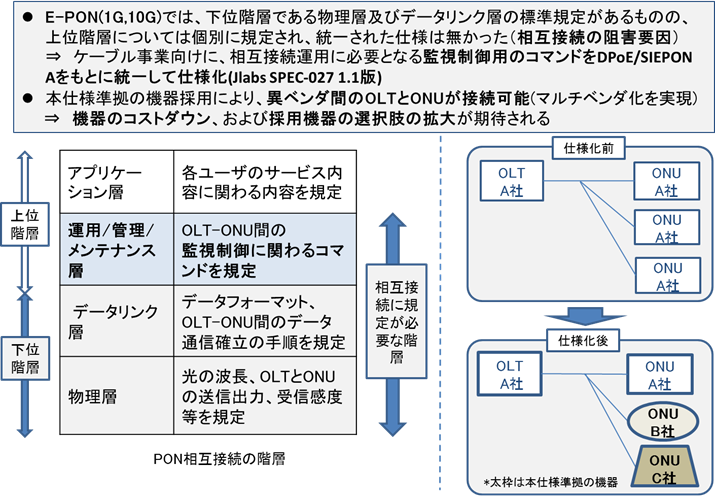

���{�P�[�u�����{�ł́A�كx���_��OLT-ONU�Ԃ̑��ݐڑ����������邽�߁A�����̃P�[�u�����ƎҌ�����E-PON���ݐڑ��^�p�d�l�iJLabs SPEC-027 1.1�Łj�����肵���i�} 2‑27�j�B�܂����d�l�ɑΉ������F�莎�����A2017�N8�����J�n�����B

PON���ݐڑ��̊K�w�ł���A�����w�ƃf�[�^�����N�w�ɂ��ẮAIEEE 802.3ah�AIEEE 802.3av�̋K�����������B��ʑw�ł���^�p/�Ǘ�/�����e�i���X�w�ł�DPoE/SIEPON Package A���瑊�ݐڑ��ɕK�v�ȃR�}���h���K�肵�Ă���B

�} 2‑27�@E-PON���ݐڑ��^�p�d�l

�܂��AG-PON�ɂ��Ă����ݐڑ��^�p�d�l�ɂ��Č������s�����B

G-PON�����ʊK�w�ɂ͍��ەW��������A�����@��Ԃ̐ڑ����͍����������̃��[�����͕K�v�ł���B��ʊK�w�ɂ����ʋK�i�͂��邪�A�ʂ̍��ڂ̗̍p�ۂ̓x���_�̎d�l�ɂ�邽�߁A���ݐڑ��͎��Ǝ҂̗v�]�ɂ��A���Ǝ҂ƃx���_���������ČʂɑΉ����Ă����B�]���āA��ʊK�w�̓��A�^�p/�Ǘ�/�����e�i���X�w�̕K�v�ȊĎ�����p�R�}���h�ꂷ�邱�Ƃ��L�v�ł���B

G-PON���ݐڑ��̊K�w�ł���A�����w��TC�w�ɂ��ẮAG.984�A G.987�A G.9807�A G.989�̋K�����������B��ʑw�ł���^�p/�Ǘ�/�����e�i���X�w�ł�OMCI�iG.988�j���瑊�ݐڑ��ɕK�v�ȃR�}���h���K�肷��BE-PON���ݐڑ��d�l�Ƃ̑傫�ȑ���̓��C��3�Ɋւ���Ď��@�\���lj�����Ă��邱�Ƃł���B�Ȃ�G-PON���ݐڑ��^�p�d�l�iJLabs SPEC-036 1.0�Łj��2017�N12��21���Ɋ������A�F���t��2018�N1�����J�n�����B

2.2.2.4�@ GE-PON��10G-EPON�̍��݉^�p

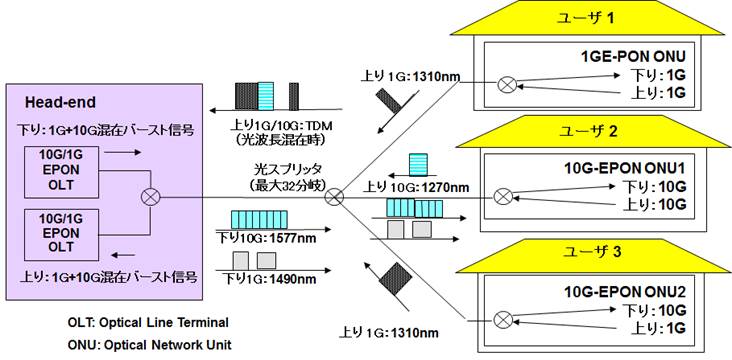

EPON��1G��10G�̍��݉^�p�̂��߂̃C���[�W��} 2‑28�Ɏ����B���[�U1��1Gbps�̑o�����ʐM�A���[�U2��10Gbps�̑o�����ʐM�A���[�U3�͏��1Gbps�A����10Gbps�Ƃ��Ă���B�w�b�h�G���h�ɂ͏��1Gbps�Ɖ���10Gbps�̐M���𐧌䂷��OLT�������āA����͕ʔg���i1Gbps��1490nm�A10Gbps��1577nm�j�Ń��[�U���ONU�ցA����1Gbps��10Gbps�Ƃ������g���ƂȂ邽�߃��[�U1����3�̏��M����ʂ̎��ԂŊ��蓖�Ă鎞����������s���B���̎���������͓������l�b�g���[�N���[�U���X�v���b�^�j�ɐڑ����Ă��郆���[�U��Ɠ����ł���B

�} 2‑28�@GE-PON��10GE-PON�̍��݉^�p

2.2.2.5�@ ����Ȃ鍂�����ɂ���

NG-PON1�iNext Generation-PON 1�j��GE-PON�Ƃ̋����i���X�v���b�^���x�[�X�Ƃ��������l�b�g���[�N�p����j��v�������Ƃ��Č�������AXG-PON�iITU-T G.987�j�ƂȂ��Ă���B

����Ȃ鍂�����i40Gbps���x�j��ڎw��NG-PON2�iNext Generation-PON 2�j�ł́A���������Ƃ̋�����v�������Ƃ����V�Z�p�𗘗p����B2014�N12��ITU-T G989.2��TWDM-PON�iTime and Wavelength Division Multiplex - PON�j��PtP WDM-PON�iPoint-to-Point Wavelength Division Multiplexing – PON�j��2�������K�肳�ꂽ�B

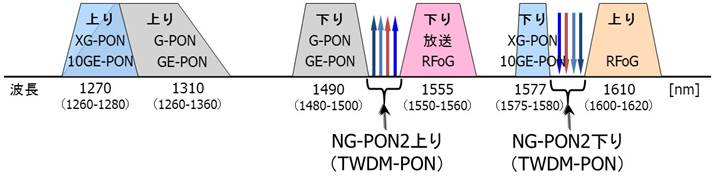

TWDM-PON�iTime and Wavelength Division Multiplex - PON�j�̌��g���̈�́A��肪1500-1550nm�A���肪1580-1600nm�ŁA�e�g����10Gbps��4�g�������Ă�i�} 2‑29�Q�Ɓj�B

�} 2‑29�@����Ȃ鍂�����i40Gbps�jNG-PON2�̌��g��

���̌��`���ɂ����Ĕg�����d�`��������̔g���Ԋu�́ADWDM�ł͌����g�����ƂɋK�肳��Ă���A193.1[THz]�𒆐S��12.5GHz�A25.0GHz�A50.0GHz�A100GHz�E�E�E�Ԋu�̎��g���i1�A600nm�t�߂̔g���ł́A50GHz�Ԋu�͖�0.4nm�Ԋu�A100GHz�Ԋu�͖�0.85nm�Ԋu�A200GHz�Ԋu�͖�1.7nm�Ԋu�j�ł���BCWDM�ł͔g���𑽏d�E��������t�B���^�̒��S�g����20nm�Ԋu�ŋK�肳��Ă���B�Ȃ��ADWDM��ITU-T G.694.1�ŁACWDM��ITU-T G.694.2�ŋK�肳��Ă���B

2.2.3�@ ���`���ւ̃}�C�O���[�V����

2020�`30�N�ɂ͓����P�[�u���ł̒ʐM���x�����E�ɒB���A�ʐM�T�[�r�X��HFC��DOCSIS����FTTH��PON�Ɉڍs����ƌ����Ă��邪�A�����i�K�I�ɍs�����߂ɗL���ȕ����Ƃ��Ď��̂悤�Ȃ��̂�����B

�@�@HFC���x���i������HFC�Ƃ��Ă�鏬�Z�����E1GHz���x�ւ̑ш�g��j

�A�@RF�{PON�i�ʐM�T�[�r�X�����P�[�u����GE-PON�ɐ�ւ���j

�B�@RFoG�i�`���l�b�g���[�N�݂̂���������j

�C�@PON��HFC�̍��݁i����j�^�p

������g�ݍ��킹�ē`���ݔ��̓����������邱�Ƃ��\�ł���B

���̂ق��č��ł́ADPoE�iDOCSIS Provisioning of EPON�j���d�l������Ă��邪�A�����ł͇@�`�C���ꂼ��̕����ɂ��Đ�������B

2.2.3.1�@ HFC���x��

HFC���x����DOCSIS3.1���厲�Ƃ�����̂ł���B�iDOCSIS�̋L�q�Q�Ɓj

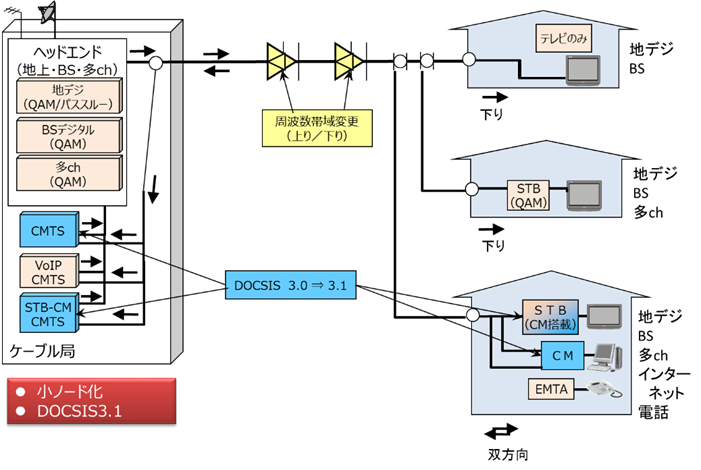

�} 2‑30�̂Ƃ���AHFC���x�������̐ݔ��\�z�ɂ́A�ʐM�p�ǐݔ���CMTS����щƒ�[����CM���A����DOCSIS��3.0����3.1�ɕύX����K�v������B

�} 2‑30�@HFC���x�������iDOCSIS 3.1�j

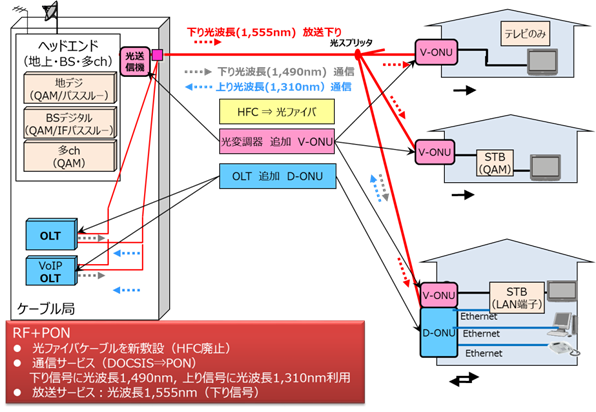

2.2.3.2�@ RF�{PON

RF�{PON�V�X�e�����} 2‑31�Ɏ����悤�ɁA���t�@�C�o�P�[�u����V���ɕ~�݂��ADOCSIS�̃Z���^�[�ݔ������[���ݔ��͎g�킸�ɁAGE-PON�ɂ��ʐM�T�[�r�X���s�������ł���B�ʐM�T�[�r�X�ɂ́A����M���Ɍ��g��1490nm���A���M���Ɍ��g��1310nm��p���A�ǂɐݒu�����OLT�Ɖƒ�ɐݒu�����ONU�Ƃ̊Ԃł́AEthernet�t���[���`���̐M����ONU����Ȃǂ̏���t�����A���̋���ŒʐM����B�������AHFC�l�b�g���[�N�ł���܂Ŏg�p���Ă�������[���iCM����STB�ACM�AEMTA�j�����p�ł��Ȃ��Ȃ�B

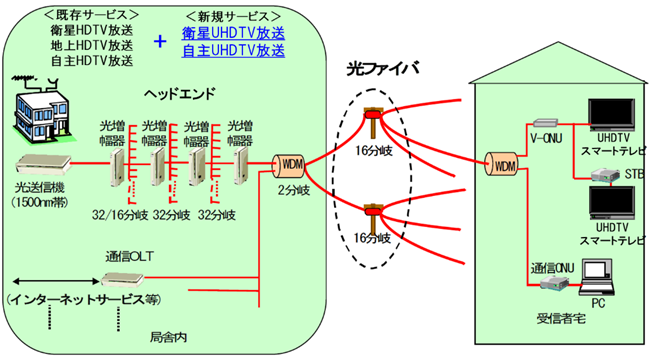

�����T�[�r�X�i����M���j�ɂ͌��g��1555nm��p����B���`���̎��g���ш悪�L�����Ƃ���BS-IF�M���̃p�X�X���[�ɂ��ĕ������\�ł���B�f���͍��܂łǂ���W���Z����̓����P�[�u�����g����B

RF�{PON�����iFTTH�j�̒lj��ݔ��Ƃ��ẮA�ǐݔ��̒ʐM�pOLT�ƕ����p�����M�@�EFTTH�`���H�i���t�@�C�o�j�E�ƒ�p�̒ʐM�pD-ONU�ƕ����pV-ONU��lj�����K�v������B

�} 2‑31�@RF�{PON�V�X�e��

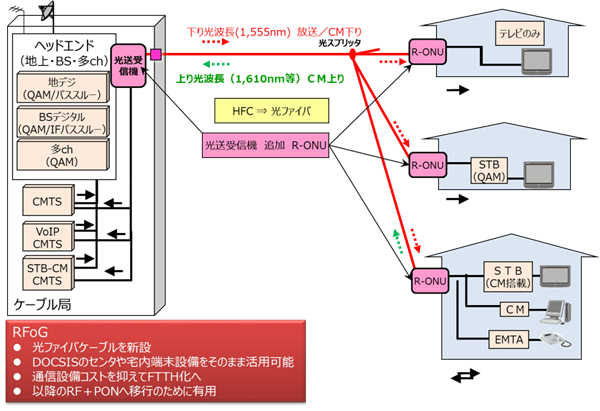

2.2.3.3�@ RFoG

RFoG�V�X�e���́A���t�@�C�o�P�[�u����V���ɕ~�݂��邪�ADOCSIS�̃Z���^�[�ݔ������[���ݔ������̂܂܊��p����B���������ĒʐM�ݔ��̓�����������FTTH����i�߂邱�Ƃ��ł����߁ARF�{PON�V�X�e���ւ̈�̈ڍs��i�ƈʒu�t���邱�Ƃ��ł���B

�������A�ʐM�T�[�r�X�̍���̍��������v�ɑΉ�����ɂ́A�o������100Mbps���邢�͂���ȏ�̓`�����x���K�v�ł���A����ɂ�RFoG�͓K���Ă��Ȃ��BPON�̒ʐM���ŏ����瓱������K�v������B

RFoG�V�X�e�����} 2‑32�Ɏ����悤�ɁA�����P�[�u���̉�����̐M�����e�X���Ɋ��蓖�Ă�B����M���ɂ͌��g��1555nm���A���M���ɂ͌��g��1610nm���g���B

RFoG�����i�`���HFTTH�j�ɕK�v�Ȑݔ��Ƃ��ẮA�ǐݔ��̌�����M�@�AFTTH�`���H�i���t�@�C�o�j�A�ƒ�[����R-ONU�ł��肷�ׂĒlj�����K�v������B

�} 2‑32�@RFoG�V�X�e��

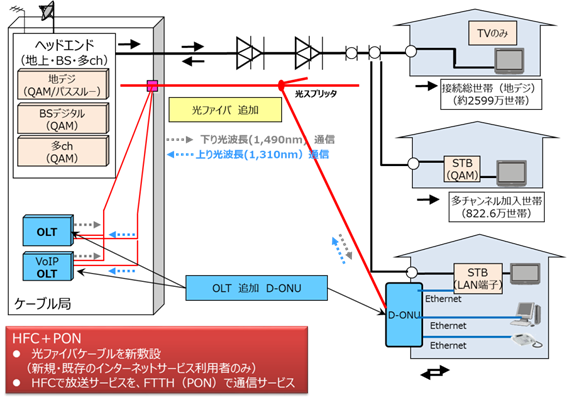

2.2.3.4�@ HFC�EFTTH�f���A���t�B�[�h

HFC�EFTTH�f���A���t�B�[�h�V�X�e���́A�����T�[�r�X��HFC�ŁA�ʐM�T�[�r�X��FTTH�iPON�j�Œ���V�X�e���ł���B

�Ȃ��AHFC�̓����A���v�ւ̋��d�@�\���c�邱�Ƃɕt�����ăP�[�u��Wi-Fi�̉��O�A�N�Z�X�|�C���g�ւ̋��d�@�\���c�邱�ƂɂȂ�B

HFC�EFTTH�f���A���t�B�[�h�V�X�e����} 2‑33�Ɏ����B

HFC�{PON�i�f���A���t�B�[�h�j�����ɕK�v�Ȑݔ��́A�����p�ɂ͊����̃w�b�h�G���h�ݔ��AHFC�`���H����щƒ���̃e���r�ł���lj���v���Ȃ����A�ʐM�p�ɂ͋Ǒ���OLT�AFTTH�`���H�i���t�@�C�o�j�A�ƒ�[����D-ONU�ł��肷�ׂĒlj�����K�v������B

PON�ɂ���ĒʐM����������������ł��邽�߁A�o����STB��CM�����^����LAN�[�q�Ή��^�ɕύX����K�v������B�������A������DOCSIS�ɂ��o����STB�ւ̒��p������ꍇ�ɂ́A�o����STB�̕ύX�͕K�v�Ƃ��Ȃ��B

�} 2‑33�@HFC�EFTTH�f���A���t�B�[�h

�f���A���t�B�[�h�����́AHFC�̍��x���i���Z�����j�p����ꍇ�ƕ��p���Ȃ��ꍇ�ƂňႢ������̂ŁA���ꂼ���} 2‑34����ѐ} 2‑35�Ɏ����B

���Z�����p�����ꍇ�ɂ́A���m�[�h��OLT������Ȃǂ��Ē���ݒu���\�ɂȂ�AOLT�����e���邽�߂̃T�u�Z���^�������炷���Ƃ��ł���B�܂��AOLT-ONU�Ԃ̋������Z���Ȃ���t�@�C�o�ɂ�鑹��������i���g��1,310nm�ɂ�����10km�Ŗ�5dB�j�B�������AOLT�̒���ݒu�ɂ��Ă͓d�����ˏ����ɂ��B

�} 2‑34�@���Z�������p�̃f���A���t�B�[�h

�} 2‑35�@���Z�������p�̂Ȃ��f���A���t�B�[�h

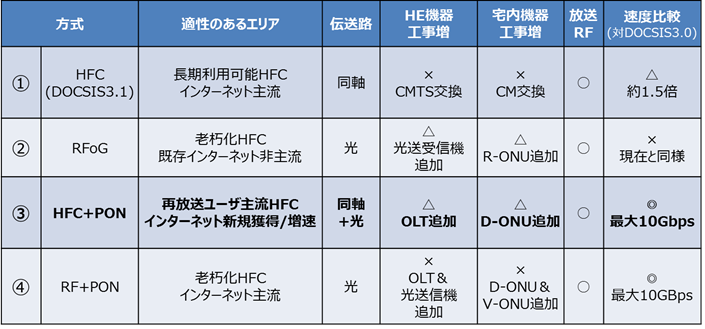

2.2.3.5�@ HFC����FTTH�ւ̍��x�������̑I��

HFC�ARFoG�AHFC�EFTTH�f���A���t�B�[�h�ȂǁAHFC����FTTH�ւ̍��x�������̑I���ɍۂ��l�����ׂ��v�_��\ 2‑11�Ɏ����B

�\ 2‑11�@HFC����FTTH�ւ̍��x�������̑I��

![]()

��\�̓K���̂���G���A�Ɋւ��⑫����B

�@ HFC�����iDOCSIS 3.1�j�͊����̕����iRF�j�ɍ��킹�ĒʐM��DOCSIS 3.1�ɍ��x����������ł���ADOCSIS�̋ǐݔ�CMTS�Ɗe�ƒ���ɂ���CM�̌������K�v�ł���B�ʐM�̍��������}��邽�߁A�������p�\��HFC�n�悩�C���^�[�l�b�g���嗬�̒n��ɂ����ēK����L����B

�A RFoG�����i�`���HFTTH�j�͓`���H�݂̂�FTTH����������ł���A�����̕����iRF�j�ƒʐM��DOCSIS�͂��̂܂܂Ƃ��A�ǐݔ��̖��[�iFTTH�`���H�̋��E�j�Ɍ�����M�@���A�e�ƒ�[�iFTTH�`���H�̋��E�j��R-ONU��lj�����݂̂ł���̂ŒʐM�̍������͐}��Ȃ��B�V��������HFC�n��ł��C���^�[�l�b�g���嗬�ł͂Ȃ��n��ɂ����ēK����L����B

�B HFC�{PON�i�f���A���t�B�[�h�j�����͕�����������HFC�Œ��ʐM��PON�iFTTH�j�ŐV�K�\�z��������ł���A�ǐݔ���OLT���A�`���H��FTTH���A�e�ƒ�[�iFTTH�`���H�̋��E�j��D-ONU��lj�����K�v������BPON�ɂ��ʐM�̍��������}��邽�߁A�ĕ������[�U���嗬��HFC�n��ł����ĐV�K�C���^�[�l�b�g���[�U�̊l�����邢�̓C���^�[�l�b�g������]�̍����n��ɂ����ēK����L����B

�C RF�{PON�����iFTTH�j�͈�ʓI��FTTH�����ł���A�ǐݔ���OLT�ƕ����p�����M�@���A�`���H��FTTH���A�e�ƒ�[�iFTTH�`���H�̋��E�j��D-ONU��V-ONU��lj�����BPON�ɂ��ʐM�̍������ƕ����iRF�j�̒��}��邽�߁A�V��������HFC�n��ł��C���^�[�l�b�g���嗬�̒n��ɂ����ēK����L����B

2.3�@ �W���Z��ɂ����铏���`���Z�p

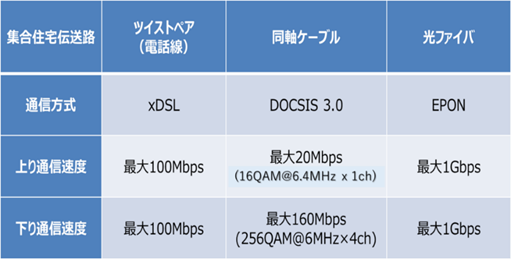

2.3.1�@ �����P�[�u�����p�ɂ��ʐM���x�������Z�p

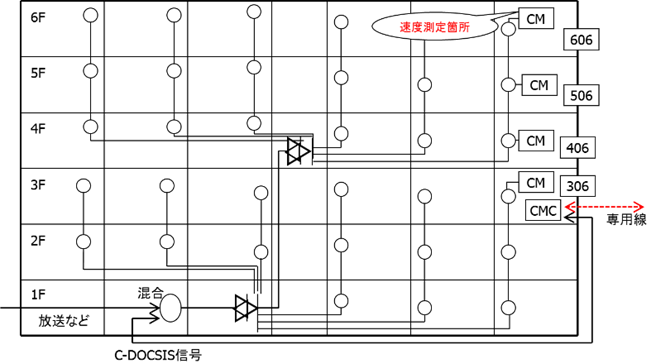

��ˌ��ďZ��ɂ��ẮAHFC�`���H�̑ш�g����PON���ɂ��1Gbps�̍���������������悤�Ƃ��Ă��邪�A�W���Z��̒ʐM�������ɂ��Ă͌��ߎ�ƂȂ��@���Ȃ��A���ꂪ�W���Z��䗦�̍����n��ɂ����������x�点��v���ƂȂ��Ă����B

�P�[�u���`���H�̒ʐM���x�̍������̂��߂ɂ��AHFC�`���H�ł́A������DOCSIS 3.0��ϒ��E�������Z�p�����x������DOCSIS 3.1������AFTTH�`���H�ł�ITU-T�W����G-PON��IEEE�W����E-PON�����邱�Ƃ͐�q�̂Ƃ���ł���B

FTTH�ɂ��`���H�̍������́A�W���Z����ɂ����Ă���Ɍ��������������������邱�Ƃ����z�ł���A���̂��߂ɂ͊e�ƒ�܂Ō��t�@�C�o�Œ��ڐڑ����Ȃ��Ă͂Ȃ�Ȃ����A�����̏W���Z����ɂ͓����P�[�u�����z������Ă��錻����A���݂̔z�Ǔ�����Ċe�˂܂Ō��t�@�C�o��z������͍̂���ł���B�܂��A�W���Z����ł̓c�C�X�g�y�A�P�[�u���i�d�b���j�̗��p���\�����A�P�[�u�����Ǝ҂�����e����ł��铯���P�[�u���ɂ�鍂�����̉\��������A�����L�����p���邱�Ƃ��K�v�ɂȂ�B���܂ł̋Z�p�ŁA�W���Z����̔z���ɂ��̗p�ł���W���Z����̒ʐM�Z�p��r��

�\ 2‑12�Ɏ����B

�Ȃ��������̗��R�œ����P�[�u���𗘗p�ł��Ȃ��ꍇ�ɂ́A�d�b���ɂ�鍂���ȓ����ʐM���������p�\�ł���B

�\ 2‑12 �@�W���Z����̍ݗ��ʐM�Z�p��r

���܂ł̓����P�[�u���𗘗p����DOCSIS 3.0�́A�����`���A�o�����`���A����`���A���������P�[�u���𗬗p�\�Ȃǂ̗��_�͂��邪�A�ш�̊m�ہi���ɏ��ш�̊m�ہj����/���葬�x�̋ϓ����ɓ�_������B

�����ŁA�Ώۂ̏W���Z����ł�HFC���ɂ��o����������Ă���O��ŁA�܂��A�W���Z��܂ł�PON���p���Ȃǂœ`�����邱�ƁA�W���Z��ŏ��/����M�����I�[�i��藬���G�����팸�j���邱�ƁA��������M���ȊO�̐M���͂Ȃ����ƁA���ш�͑S�ш�W���Z����ŗ��p�\�ł��邱�Ƃ�O��ɁADOCSIS 3.0�ADOCSIS 3.1�AC-DOCSIS���p��EoC�iEthernet over Coax�A�����P�[�u�����p�ɂ��ʐM���x�������Z�p�j�ȂǏW���Z������Z�p�ɂ��Ă��̓K�ۂ�����������������B

���̌��ʁAC-DOCSIS���p��EoC�͊����[���i�P�[�u�����f���j�����p�\�ł��邱�Ƃ�A����ш�i���10�`55MHz/����70�`770MHz�j�ł��A���100Mbps�i64QAM�~4ch@6.4MHz�j�A����300Mbps�i256QAM�~8ch@6MHz�j���\�ł��邱�Ƃ͕��������B�ڍׂ��ȉ��ɐ�������B

2.3.1.1�@ C-DOCSIS

EoC�́A�L�`�ɂ�Ethernet�M�����P�[�u�����ɓ`������Z�p���Ӗ����A�d�͐����p��HP AV��d�b�����p��Home PNA������̔h���Z�p������Ɋ܂܂�邪�A�{�߂ł͏�艺��̎��g���ш���Ďg�p���A�P�[�u���e���r�Ƃ̐e�a��������C-DOCSIS�ɂ��ďq�ׂ�B

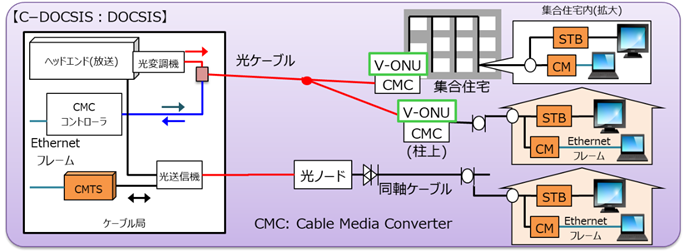

C-DOCSIS�́A2014�N8��29����C-DOCSIS System Specification�gcm�|SP�|CDOCSIS- I01-140829�h�Ƃ��ĕč��P�[�u�����{�ɂ�菉�ł����J���ꂽ�B���̌�A��2�ŁiI02�j��2015�N3��5���Ɍ��J����Ă���B�܂��ADOCSIS 3.0 Operations Support System Interface Specification�iCM-SP-OSSIv3.0�j�̍ŐV�ŁiI25�j���������s����AAnnex S Additions and Modifications for Chinese Specification���lj�����Ă���B

C-DOCSIS�́gChina DOCSIS�h��gCabinet DOCSIS�h�Ƃ��Ă�A�W���Z��̒ʐM�������̂��߁A�W���Z���MDF�����ɐݒu����CMTS�ƁA�����̓����P�[�u���o�R�Ŋe�ƒ�̃P�[�u�����f���Ƃ��ʐM���s�������ł���BCMTS�����^���������ɂ������̂�CMC�iCable Media Converter�j�ł���A�P�[�u���ǂɐݒu�����CMC�𐧌䂷�鑕�u��CMC�R���g���[���ƌĂԁB���̗��p����} 2‑36�Ɏ����B

C-DOCSIS�ł́A�P�[�u�����f���ƊǗ����u�i�v���r�W���j���O�j���͌��݂̂��̂����̂܂ܗ��p���Ȃ���A�W���Z��ɐV����CMC��ݒu�E�������邱�Ƃɂ�荂�������\�ƂȂ邽�߁A�^�p���S�����Ȃ��B�W���Z��̓��������łȂ����㓙�ɂ��ݒu�\�ȋ@�킪���i���i���FHuawei MA5633�j����Ă���B�����M���́A���ϒ��킩����t�@�C�o�ɂ���ē`�����A�W���Z����⒌��̑��u��CMC�o�͂�DOCSIS�M���ƍ������邱�Ƃ��\�ł���B

�} 2‑36�@C-DOCSIS�̗��p��

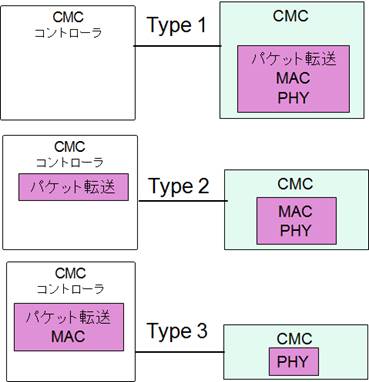

�����ɂ́ACMC�R���g���[����CMC�̋@�\���ǂ̂悤�ɕ��S�E�������邩�ɂ��AC-DOCSIS�ɂ͎���3��ނ�����B���̃A�[�L�e�N�`���̊T�O���} 2‑37�Ɏ����B

Type 1�iMini CMTS�j CMTS�̂قڂ��ׂĂ̋@�\�������[�g���ɒu���B

Type 2�iRemote MAC-PHY�j CMTS��MAC�w�ȉ��̋@�\�������[�g���ɒu���B

Type 3�iRemote PHY�j CMTS��PHY�w�̋@�\�݂̂������[�g���ɒu���B

�} 2‑37�@C-DOCSIS��3��ނ̃A�[�L�e�N�`��

�����[�g����CMC�́AType 1���ł����G�ō����AType 3���ł��ȈՂň����ɂȂ邱�Ƃ��z�肳��邪�A�ێ�E�^�p���܂߂Ă̑������f���K�v�ł���B

2.3.1.2�@ C-DOCSIS�̃P�[�u���ǂł̎��؎���

���{�P�[�u�����{�̏W���Z��ʐM����������WG��CNCI�Ő��i����@�iHuawei MA5633�j��p����C-DOCSIS�̎��؎������s�����B�����œ���ꂽ�ʐM���x�̑��茋�ʂ��\ 2‑13�ɁA�����n���}���} 2‑38�Ɏ����B���̎����ł͏��65�`80Mbps�A����280�`360Mbps�������Ă���B

�\ 2‑13�@�W���Z��i���Z�҂Ȃ��A�������ȂǂƂ��ė��p�j�ł̒ʐM���x���茋��

|

|

�M������ |

���茋��:�ʐM���x |

|

���M�� |

SCDMA�F6.4MHz�~3�g�{3.2MHz�~1�g�@�S64QAM |

80Mbps |

|

ATDMA�F6.4MHz�~2�g�{3.2MHz�~2�g�@�S64QAM |

65Mbps |

|

|

����M�� |

8MHz�iAnnex A�j�~8�g�@�S256QAM |

360Mbps |

|

6MHz�iAnnex B�j�~8�g�@�S256QAM |

280Mbps |

�} 2‑38�@�W���Z��i���Z�҂Ȃ��A�������ȂǂƂ��ė��p�j�ł̎������v�}

���p�����i�߂��Ă���C-DOCSIS�ȊO�ɂ��A�W���Z��ɂ�����`���ɂ͗��p�\�Ȍ�����������������̂ŁA�������Љ��B

2.3.1.3�@ Home PNA over Coax/G.hn

Home PNA�́A���X�͉ƒ���̓d�b�����𗘗p���郁�K�r�b�g�N���X�̓`�������Ƃ��ĊJ������A���̌�J�����ꂽG.hn���M�K�r�b�g�N���X�̑��x�ɑΉ����Ă���B�`���}�̂Ƃ��Ă͓����P�[�u�������p�\�ł���A�W���Z������\�����[�V�����Ƃ��Đ��i����������Ă���B

�{���ł͗������̊T�v����яW���Z������\�����[�V�����ɂ��ĉ������B

�@ Home PNA 3.1 over Coax

Home PNA�iHome Phoneline Networking Alliance�j�͉ƒ���̓d�b���𗘗p��������`���𐄐i����c�̂Ƃ��Đݗ�����A2001�N��ITU-T����G.989.1�����肳�ꂽ�i���̌�A2005�N��G.9951�ɉ��́j�B�����P�[�u���𗘗p�\�ȋZ�p�K�i��Home PNA 3.1 over Coax�ƌĂ�A2007�N1����ITU-T G.9954��v2�Ƃ��Ċ��������ꂽ�B�ϒ������Ƃ���QAM�������͒�V���{�����[�g�ł�FDQAM�iFrequency Diversity QAM�j���̗p���A�ő�`�����x320Mbps��������B

�\ 2‑14��Home PNA�̐i�W�A�܂��} 2‑39��Home PNA 3.1�iG.9951�j�̃X�y�N�g�����[�h�������B

�\ 2‑14�@Home PNA�̐i�W

|

�K�i |

ITU-T���� |

���莞�� |

�����w���x |

���l |

|

Home PNA 1.0 |

- |

1998�N |

1Mbps |

|

|

Home PNA 2.0 |

G.9951 |

2001.2 |

32Mbps |

������G.989.1 |

|

Home PNA 3.0 |

G.9954 |

2005.2 |

128Mbps |

|

|

Home PNA 3.1 |

G.9954 |

2007.1 |

320Mbps |

�����ɑΉ� |

�} 2‑39�@Home PNA 3.1�iG.9954�j�̃X�y�N�g�����[�h

�A G.hn

G.hn�ihn: home network�j�́AHome PNA�̃M�K�r�b�g�ł̈ʒu�t���ŁA�������̓����P�[�u���A�d�b���A�d�͐��Ƃ���3�̊����z���𗘗p�ł��铝��I�ȓ`�������̊m����ړI�ɍ��肳�ꂽ�Z�p�d�l�iITU-T�����Q�j�̑��̂ł���B���̂��������w��ITU-T G.9960�iUnified high-speed wireline-based home networking transceivers - System architecture and physical layer specification�j�ɋK�肳��Ă���BG.hn�������w���x�͍ő�2Gbps���x�i200MHz�ш���g�p�����ꍇ�j�ł���A����d�ʐM�iTDD�j���s���B

G.hn�֘A��ITU-T�����Q�̈ꗗ���\ 2‑15�ɁA�܂��A�����P�[�u���𗘗p����ꍇ�̎g�p���g���͈́iTTC�W��JT9960�ɋK��j���} 2‑40�Ɏ����B

�Ȃ��A2009�N1���Ɋ��������ꂽG.9970�́A�z�[���l�b�g���[�N�̓`���T�O�iG.hnta: home network transport architecture�j���K�肷����̂ŁA���̑Ώۂ́AG.hn�݂̂Ȃ炸�AHome PNA 3.1�iG.9954�j�����HD-PLC�iIEEE 1901�j���܂ށB

�\ 2‑15�@G.hn�֘A�����Q

|

���� |

���C�� |

�������莞�� (�ŐV��) |

�K����e |

|

G.9970 |

�l�b�g���[�N�w |

2009.1 |

�z�[���l�b�g���[�N�`���T�O�K��(G.hnta) |

|

G.9961 |

�f�[�^�����N�w |

2015.7 |

�f�[�^�����N�w�K�� |

|

G.9962 |

2014.10 |

�Ǘ��K�� |

|

|

G.9960 |

�����w |

2015.7 |

�V�X�e���A�[�L�e�N�`���ƕ����w |

|

G.9964 |

2011.12 |

�X�y�N�g���Ǘ��K�� |

�} 2‑40�@G.hn�p���g���сiTTC�W��JT-9960�j

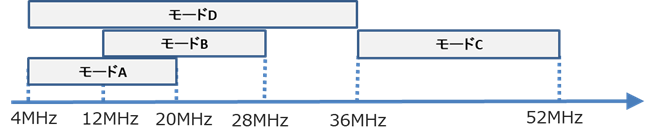

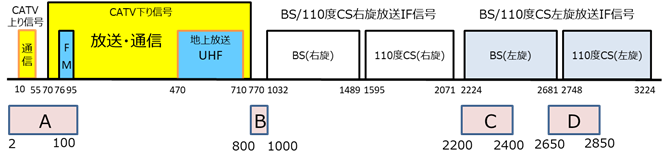

��L4�̑ш�iA�AB�AC�AD�j�̈ꕔ��BS-IF��`�����̖ړI�ŗ��p����Ă��邽�߁A�P�[�u���e���r�ŗ��p����ꍇ�ɂ́A���ꂼ��̋ǂɂ�������g�����p�ɍ��킹�Ċ����̃T�[�r�X�Ɗ����Ȃ����g����I������K�v������B

Home PNA 3.1�����G.hn���P�[�u����ŗ��p����ꍇ�̕����w�K��T�v���\ 2‑16�Ɏ����B

�\ 2‑16�@�����P�[�u����p����Home PNA 3.1�����G.hn�iITU-T G.9960�j

|

�K�荀�� |

Home PNA 3.1 (����) |

G.hn (����) |

|

���g���͈� |

4�`36MHz (���[�hD) (�}4-26�Q��) |

2�`100MHz�A���@�@(�}4-27�Q��) |

|

�ő�`�����x |

320Mbps (32MHz�A10bit/Symbol) |

1Gbps (100MHz�ш敝) 2Gbps (200MHz�ATDD) |

|

�ϒ����� |

FDQAM/QAM |

OFDM(QAM) |

|

������ |

CRC-8 |

LDPC-BC (Low Density Parity Check Code-Block Code) |

|

�ő�ڑ��䐔 |

|

32 (�I�v�V������250)�� |

�B Home PNA 3.1/G.hn�Ή����i�iHCNA�j

�W���Z����̊����̓����P�[�u���𗘗p����MDF�`�e�����ґ��ڑ����鐻�i�ŁAHome PNA 3.1 over Coax/G.hn�ɏ���������̂Ƃ���HNCA�ƌĂ�鐻�i������B�����i��C-6�ƌĂ�郂�f����Home PNA 3.1�����AC-7�AC-8��G.hn�����ł���B�\ 2‑17�ɍŐV��C-8�̐��i�d�l�������B

�\ 2‑17�@HCNA���i�d�l�iG.hn�����j

|

���i���f�� |

CEM-837(�e�@)�ACEM-831(�q�@) |

|

�q�@�ő�ڑ��䐔 |

30��ȉ� (����) |

|

���[�J |

SENDTEK(��p) |

|

�ϒ����� |

OFDM |

|

�g�p���g���� |

6-76MHz |

|

�`�����x |

1Gbps(���_�l)�A750MHz+(�����l) |

|

�o�͒l/���e���� |

6dBm / 70dB |

|

�ő�ڑ�MAC�� |

1024 |

|

�e�@�ڑ��|�[�g |

SFP x 1 & GbE x 2 |

|

�q�@�|�[�g(LAN��) |

GbE x 2 (�C���^�[�l�b�g�A�d�b) |

|

IP |

IPv4/IPv6 |

|

�d��(�e�@) |

12VDC�ALine Power�APoE |

|

DHCP Support |

Client�ARelay Option 82�ASnooping |

|

�F�ؕ��� |

PPPoE�ARADIUS�AEAP-TLS |

|

Auto Configuration |

�i�e�@�A�q�@�j |

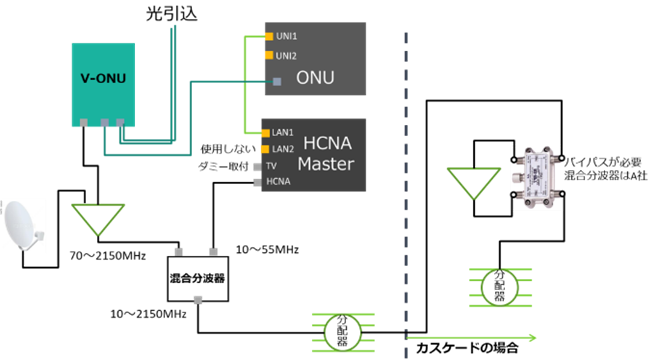

�g�p���g���ш�̏����FM�ĕ����ш�Ƌߐڂ��邽�߁A�������g��̗��p���K�v�ƂȂ�BHCNA Master�@��͍������g���������Ă���AV-ONU�̏o�͂��hTV�h�[�q�ɓ��͂��邱�Ƃɂ��{�@�\�����p�ł��邪�AHCNA�̏��TV����~���邱�Ƃ�h�����߁A�} 2‑41�Ɏ����@��ڑ���ł́AV-ONU�����RF�����g�o�͂�BS�p�X�X���[�M����HCNA�̏o�͐M�����O���̍������g��ō������Ă���B���̏ꍇ�AHCNA�̏o�͐M�����]���ɃJ�b�g����邽�߁A�{���̎��g�������ׂĒʂ��ɂ́AHCNA�i�e�@�j���ɂč������邩�A�����t�B���^��������������퓙���K�v�ɂȂ�B

�} 2‑41�@HCNA�ڑ���

G.hn�̗̍p�ɂ������Ă͈ȉ��̓_�ɒ��ӂ�v����B

ž �P�[�u���e���r�̏��ш��TDD�ŗ��p���邽�߁A�����ݔ��ɏ������̃A���v�����݂���ꍇ�ɂ͗��p�ł��Ȃ��i��������̐M�����ʂ�Ȃ��j

C-DOCSIS�ɔ�אe�@�̉��i���������ʁA�q�@�̉��i��DOCSIS�P�[�u�����f��(CM�j�Ɣ�r���č��z�ł���B���̂��߁A�����Ґ��ɂ���ẮA�����I�ȃR�X�g��C-DOCSIS������ꍇ������B

2.3.1.4�@ �����P�[�u�����p�ɂ��ʐM�������Z�p�Ƃ��̒ʐM���x�̔�r

�\ 2‑18�ɏW���Z��̒ʐM�������̌������_�I�T�Z�l�������B�u����HFC�v�ł́A�P�[�u���ǂɐݒu����DOCSIS 3.0�𗘗p���A�W���Z���CMTS��1Port�������Ă�B�W���Z����̊��������P�[�u���i���10�`55MHz/����70�`770MHz�j�𗘗p����ꍇ�̒ʐM���x�́A���20Mbps�i16QAM��6.4MHz�j/����160Mbps�i256QAM��6MHz�~4ch�j�ƂȂ�B

�܂��A�u�W���Z��������P�[�u���v�̗��p�P�[�X�ł́A�W���Z��܂Ō�������āu�����P�[�u�����ɏ��M���Ȃ��A����ʐM�M���Ȃ��v�Ƃ�����ŁA�����ݔ��i����j�ł͏��/������g���ύX�Ȃ��ŗ��p�A�o�����A���v���C1�Ƒo�����A���v���C2�ł́A�X�Ȃ鍂��������Ƃ��āu���/������g���ύX�Ƒш�g���v���s���Ɖ��肵���B

�Ȃ��ABS-IF�ш�i1032�`1489MHz�j�͏W���Z��ł̗��p�������A�ʐM�ł͗��p���Ȃ����̂Ƃ���B

�\ 2‑18�@�W���Z��̒ʐM�������̌����i�ʐM���x�͗��_�I�T�Z�l�j

|

|

����HFC |

�W���Z��������P�[�u���i���M���Ȃ�/����ʐM�M���Ȃ��j |

||

|

����HFC�ݔ� ���10�`55MHz ����70�`770MHz |

�����ݔ��i����j ���10�`55MHz ����70�`770MHz |

�o�����A���v���C1 ���10�`85MHz ����108�`1002MHz |

�o�����A���v���C2 ���10�`204MHz ����258�`1032MHz |

|

|

DOCSIS 3.0 |

���20Mbps 16QAM ��6.4MHz�~1ch ����160Mbps 256QAM ��6MHz�~4ch |

���210Mbps 64QAM ��6.4MHz�~7ch ����320Mbps 256QAM ��6MHz�~8ch |

���330Mbps 64QAM ��6.4MHz�~11ch ����1280Mbps 256QAM ��6MHz�~32ch |

���� |

|

C-DOCSIS |

|

|||

|

DOCSIS 3.1 |

���300Mbps 256QAM ��45MHz�~1ch ����800Mbps 1024QAM ��96MHz�~1ch*** |

���300Mbps 256QAM ��45MHz�~1ch ����800Mbps 1024QAM ��96MHz***�~1ch |

���500Mbps 256QAM ��75MHz�~1ch ����1600Mbps 1024QAM ��192MHz�~1ch |

���1280Mbps 256QAM ��96MHz�~2ch ����3200Mbps 1024QAM ��192MHz�~2ch |

|

�T�[�r�X���� |

FM�Ȃǒ�

BS-IF�� |

�����Ɠ����� FM�Ȃǒ�

BS-IF�� |

FM��VHF1�`3ch �s��

BS-IF�� |

FM��VHF1�`3ch�AMIDc13�`21ch�A VHF4�`12ch�A SHBc22�`27ch �s�� BS-IF�� |

�y���z���g���ш�

�EDOCSIS 3.0/C-DOCSIS�F���5�`85MHz/����108�`1002MHz

�EDOCSIS 3.1�F���5�`204MHz/����108�`258MHz�iSHOULD�j�A

258�`1218MHz�iMUST�j�A1218�`1794MHz�iMAY�j

***6MHz�~16ch���̑ш�𗘗p����ꍇ

�y���zC-DOCSIS

�EC-DOCSIS�FType1�iMini-CMTS�j�̕����̐��i��������

2.3.1.5�@ �d�b�����p�ɂ��ʐM���x�������Z�p

�W���Z���MDF�`�e�����̊Ԃɂ́A�ʏ�A�d�b�T�[�r�X�ւ̗��p��O��Ƃ������^�����i�c�C�X�g�y�A�j���~�݂���Ă���A���̓d�b�T�[�r�X�Ƌ�������`�ŃC���^�[�l�b�g�A�N�Z�X�p�̓`���Z�p���p�����Ă���B���^�����𗘗p�����\�I�ȗL���A�N�Z�X�Z�p�Ƃ���ADSL�iAsymmetric Digital Subscriber Line: ITU-T G.992.1�AG.992.2�AG.992.3�AG.992.4�AG.992.5�j�����邪�A�W���Z����ł͏�艺��Ώ̒ʐM�ɗ��p�����VDSL�iVery high bit rate DSL: ITU-T G.993.1�AG.993.2�AG.993.5�j�����p������Ă���BVDSL�W�������ŋ߂̃��^���A�N�Z�X�Z�p��G.fast�ƌĂ�AITU-T SG.15�Ŋ���������Ă���B�܂��A���̍������̋K�i��MGfast�ƌĂ�A2020�N�ɕ����w�����肳�ꂽ�B

�\ 2‑19��ADSL����n�܂������^���n�A�N�Z�X�Z�p�̐i�W�������B

�\ 2‑19�@���^���n�A�N�Z�X�Z�p�̐i�W

|

�K�i���� |

ITU-T����(�����w) |

�������莞��* |

���x(����/���)(bps) |

|

ADSL |

G.992.1 |

1999.7 |

6M/640k |

|

ADSL 2+ |

G.992.5 |

2003.5 |

16M/800k |

|

VDSL |

G.993.1 |

2004.6 |

52M/2.3M |

|

VDSL 2 |

G.993.2 |

2006.2 |

100Mbps |

|

G.fast |

G.9701 |

2014.12 |

��艺�荇�v1G (106MHz) |

|

MGfast |

G.9710 |

2020.2 |

��艺�荇�v5G (424MHz) |

*�������莞���͏��ł̐���N��

2.3.1.6�@ G.fast

�@ G.fast�d�l�T�v

G.fast��VDSL2�ɑ������^�����A�N�Z�X�Z�p�Ƃ��āAITU-T SG15�ɂ����Ċ���G.9700�i�d�̓X�y�N�g�����x�d�l�j����ъ���G.9701�i�������C���d�l�j�Ƃ���2014�N�ɏ��F���ꂽ�BG.fast�֘A��ITU-T�����Q�̈ꗗ���\ 2‑20�Ɏ����B

�\ 2‑20�@G.fast�֘A�����Q

|

���� |

���C�� |

�������莞�� |

�K����e |

|

G.997.2 |

�ێ�E�^�p�E�Ǘ��w |

2015.5 |

OAM (Operation, Administration, Maintenance)�K�� |

|

G.994.1 Amd4 |

�f�[�^�����N�w |

2014.12 |

G.fast�����R���|�[�l���g�̋K�� (�n���h�V�F�[�N�K��) |

|

G.9701 |

�����w |

2014/5 |

�����w�K�� |

|

G.9700 |

2014/12 |

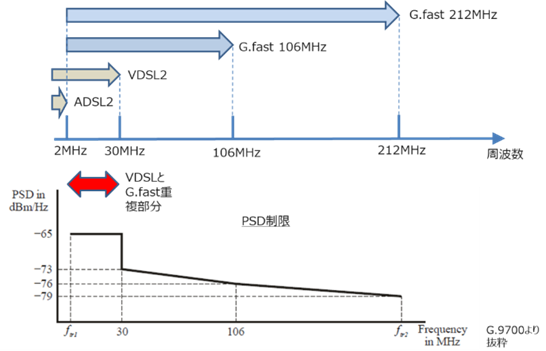

���g�������PSD�K�� |

G.fast�́A�} 2‑42�Ɏ����悤��2�`106MHz�܂ł̑ш�𗘗p���A�����I�ɂ�212MHz�܂Ŋg�������\��ł���BG.fast�̓d�̓X�y�N�g�����x�iPSD�j�́A������VDSL���Ƃ̋������l���������̂ƂȂ��Ă��邪�A�������S�ɔ����邽�߂ɂ�VDSL�����p����30MHz�܂ł̑ш�ŃT�u�L�����A���I�t�Ƃ���^�p���s���B���̏ꍇ�A�`���e�ʂ��ő��30%�����邱�ƂɂȂ�B

�} 2‑42�@G.fast�̗��p���g����PSD

VDSL��G.fast�̎d�l��r���\ 2‑21�Ɏ����B

G.fast�̕����w�̕ϒ������́ADMT�idiscrete multi-tone�j�ɕ��ނ��������ł���AITU-T����G.993.2��VDSL2�Ɨގ����Ă��邪�A��������}�邽�߂�1�L�����A�Ɋ��蓖�Ă�r�b�g����12�r�b�g�Ƃ��Ă���B���݂̊���G.9701�ɂ����ẮAVDSL2�̍ō�30MHz������ō�106MHz�܂���212MHz�܂Ŏg�p����v���t�@�C�����K�肳��Ă���B�������A��҂͑����̍��ڂ��p�������ƂȂ��Ă���A���ݏ��p������Ă��鐻�i�͍ō�106MHz�̃v���t�@�C�����g�p���Ă���B�܂��AVDSL2�Ƃ̋������������邽�߂ɁA�Œ���g����2.2�A8.5�A17.664��������30MHz�ɐݒ�\�Ȏd�l�ƂȂ��Ă���B

G.fast�̕��M�����́AVDSL��VDSL2��FDD�ifrequency-division duplexing�j�Ƃ͈قȂ�TDD�itime-division duplexing�j���̗p���Ă���B�㉺�����̑��x��i����/���j�́A90/10����30/70�܂Őݒ�\�ƂȂ��Ă���B

�����������́A�g�����X�����ƃ��[�h�E�\�������������̗p����Ă���B����ɁA�N���X�g�[�N�ɂ�鐫�\��}�����邽�߂ɁA���[�R�b�������I�ɃL�����Z������x�N�^�����O�Z�p�i���̃G�R�[�L�����Z���j���̗p����Ă���B�Ȃ��A�x�N�^�����O�͑��˂�ꂽ���^���P�[�u���S�̂�Ώۂɍs�����߁A�������H�i���j�𗘗p�����Ԃŕ�����G.fast�e�@���ɗ��p���邱�Ƃ͂ł��Ȃ��B����������ƁA���łɐ�s���Ǝ҂�G.fast���ς̏W���Z��ɂ����ẮA�㔭�̎��Ǝ҂�G.fast�����邱�Ƃ͂ł��Ȃ��B

ITU-T�ɂ�����G.fast�̉���R�c�ł́A�`���}�̂Ƃ��ē����P�[�u�����g�p���ď��1GHz�܂őш�g�����邱�Ƃ���������Ă���B

�\ 2‑21�@VDSL��G.fast�̎d�l��r

|

|

VDSL |

G.fast |

|

�d�l����(������) |

VDSL (17a) (ITU-T 993.1) VDSL2 (30a) (ITU-T 993.2) |

G.fast (ITU-T G.9701) |

|

�g�p���g���� |

�`12MHz (17a) �`30MHz (30a) |

2~106MHz (2~212MHz:�������i��) |

|

�ő�`�����[�g �i��艺�葍�a�j |

����30-80Mbps 150Mbps (17a) 250Mbps (30a) |

1Gbps (100m����)* 500Mbps (100m�����H) |

|

�ϒ����� |

OFDM |

OFDM |

|

�T�u�L�����A�� |

4K |

2K (106MHz�v���t�@�C��) |

|

���d������ |

FDD |

TDD |

|

����/���䗦 |

�Œ� |

��(90:10~30:70) |

|

�V���{�����[�g |

~250��s (17a) |

~20��s |

|

�x�N�^�����O |

ITU-T G.993.5 |

ITU-T G.9701 |

|

���M�o�� |

14.5dBm |

4dBm (a)�A8dBm (b) |

|

FEC |

RS + Trellis |

RS + Trellis |

���F VDSL��17/30�͑ш�̈Ⴂ�AG.fast��a/b�͑��M�o�͂̈Ⴂ

��G.9701�Ń^�[�Q�b�g�Ƃ�����E����`�����x�i���v�j�͈ȉ��̂Ƃ���ł���B

���� ���\�ڕW�i���{����j

100 m���� 500�`1000 Mbps

100 m 500 Mbps

200 m 200 Mbps

250 m 150 Mbps

500 m 100 Mbps

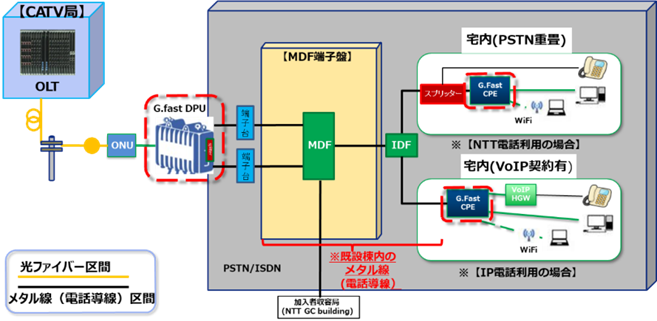

�A G.fast�̐ݒu��

G.fast��VDSL�Ɠ��l�ɁA�W���Z��̓������邢�͉��O�L���r�l�b�g����DSLAM�iDigital Subscriber Line Access Multiplexer�j�ɑ������镪�z�_���j�b�gDPU�iDistribution Point Unit�j��ݒu���ă��[�U�����e����B��{�I�ȍ\�����} 2‑43�Ɏ����B

�} 2‑43�@G.fast�𗘗p���铏���ڑ��\���}

G.fast��VDSL�̌�p�����Ɩڂ���A���̓�����VDSL�����łɓ������Ă��鎖�Ǝ҂ɂ����Đe�a���������B��̓I�ɂ́AG.fast�e�@��VDSL�q�@�Ƃ��ڑ��\�ŁA�i�K�I�Ȉڍs���\�Ȃ��ƁA���i��VDSL�Ɠ��z���x�ł��邱�ƁA�v��ݒu�H����VDSL�Ƒ傫���ς��Ȃ����Ɠ�����������B

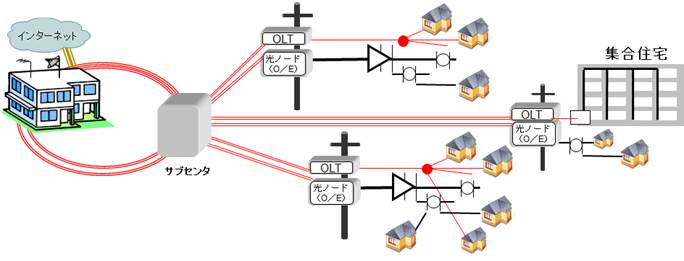

2.4�@ �V����FTTH�\�z�\�����[�V����

����܂ł̕��z�X�v���b�^��p����FTTH�\�z�Ƃ͈قȂ�A�C�O�ŃV�X�e���̒�����Ȃǂ�ړI�Ƃ����������s���A���ꕔ�̍��ł��łɓ������Ă���A���C�[�u���X�v���b�^��p����FTTH�V�X�e���̍\�z���͂��߂Ƃ���A�V���ȃ\�����[�V�����ɂ��Đ�������B

�������A����Љ��\�����[�V�����́A�P���Ɏ��@�ނ̃R�X�g���r����ƍ����Ȃ邩������Ȃ����A����FTTH�ւ̐�ւ�����������ꍇ�A����ł̌��t�@�C�o�̗Z�����팸�ł���Ȃǂ̘J���ϓ_�̃R�X�g�����b�g�����邽�߁A�P�[�X�o�C�P�[�X�ő����I�ɔ��f����K�v������B

2.4.1�@ �R�l�N�^�\�����[�V����

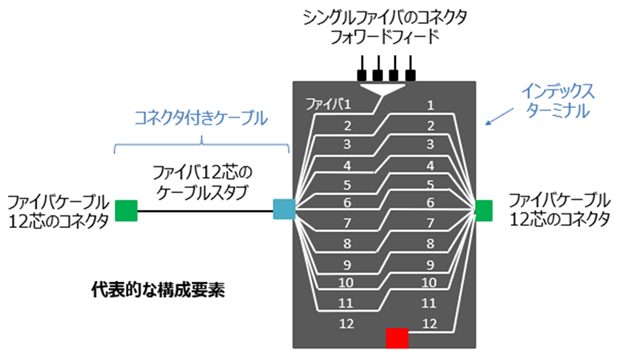

����܂œ��{�ł́AFTTH�V�X�e���\�z�ɂ�������t�@�C�o�P�[�u���̐ڑ��́A�ق�100���Z���ōs���Ă����B����C�O�ł́A�Z���̃X�L������������Ǝ҂��m�ۂ���̂�����A�v���O���v���C�Ŏ{�H�̃X�s�[�h���グ��R�l�N�^�\�����[�V���������Ă��āA�R�l�N�^�̂݁A���邢�̓R�l�N�^�{�Z���i�����n�̃��X�����炷�ȂǖړI�����肵�����p�j�Ƃ����g�ݍ��킹���A���X�Ɏg���͂��߂Ă���B�������A�������C��������t�@�C�o�[�̎��o���ʒu�i�h���b�v�ӏ��j�����O�ɒ������Ċm�肷��K�v������B�R�l�N�^�\�����[�V�����Ɏg�p�����^�[�~�i���̗���ȉ��Ɏ����B

�} 2‑44 �^�[�~�i���̎d�g��

�o�T�F�R���X�R�[�v�Ё@Leveraging fiber indexing technology

�} 2‑44 �ł́A��\�I�ȗ�Ƃ���12�c�̏ꍇ�������A���̎��̎d�g�݂��ȉ��ɋL�ڂ���B

�@ �O�i�i�����j�ɐݒu����Ă���t�@�C�o���z�n�u�i�}���ɋL�ڂȂ��j����12�c��

���t�@�C�o�P�[�u�����^�[�~�i���ɓ���Ƃ��납��n�܂�B

�A �^�[�~�i�������Ńt�@�C�o�����A�擪�̃t�@�C�o1����̐M����1:4�܂���

1:8�X�v���b�^�i���[�q�j�ɑ����A�n��̌ڋq�ɃT�[�r�X�����B

�B �c��̌��t�@�C�o�i2�`12�j�́u�C���f�b�N�X�v�i���Ԃ�1�i�߂邱�Ɓj����A

12���t�@�C�o��MFOC�iMulti-Fiber Optical Connector�F���c���R�l�N�^�j ���g�����������B

�C 12�c�̌��t�@�C�o�P�[�u���́A���̒[���i��2�C���f�N�V���O�^�[�~�i���j�ɐڑ�����A�C���f�N�V���O�v���Z�X���J��Ԃ����B

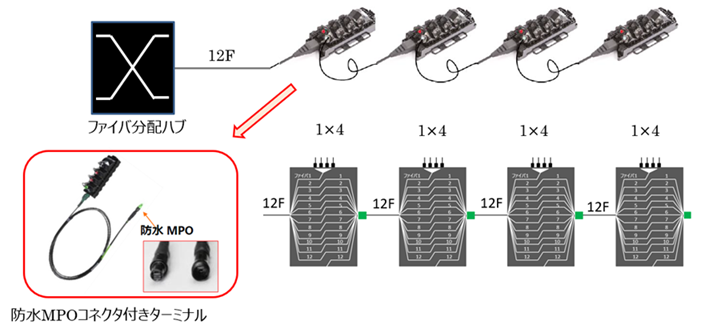

�����ŁA�h��MPO�iMulti-Fiber Push On�j�R�l�N�^�t���^�[�~�i����p�����f�C�W�[�`�F�[���̍\�����} 4-32�Ɏ����B�ő��12��̃C���f�N�V���O�^�[�~�i����Ƀ`�F�[���ڑ����\�ŁA�h��MPO�R�l�N�^�t���̑��c�P�[�u���ɂ��A�v���O���v���C�̐ڑ������S�h���ōs�����Ƃ��ł���B

�} 2‑45 �h��MPO�R�l�N�^�t���f�C�W�[�`�F�[��

�o�T�F�R���X�R�[�v�Ё@FTTH �v���O���v���C�\�����[�V����

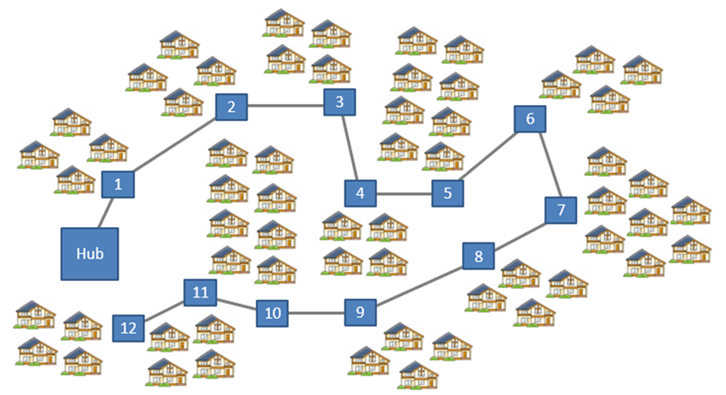

�{�R�l�N�^�\�����[�V�����̓W�J�R���Z�v�g��} 2‑46�Ɏ����B���ʓI�Ȑv���s�����߂̍ŏ��̃X�e�b�v�Ƃ��āA�ݒu�V�i���I�̊�{�I�ȍ\���v�f�A����у^�[�~�i���̍\�������肷��p�����[�^���`���邱�Ƃ��d�v�ɂȂ�B�} 2‑46�̃^�[�~�i���i1�`12�j�̔z�u�ƃ^�[�~�i������̔z�M����Z��̌ː����A����ɊY������B�����̃p�����[�^���ݒ肳��邱�ƂŁA�����S������v�`�[���́A��`���ꂽ�r���f�B���O�u���b�N���J��Ԃ������ŁA�v���O���v���C�ł̃l�b�g���[�N���\�z���邱�Ƃ��ł���悤�ɂȂ�B

�} 2‑46�@�R�l�N�^�\�����[�V�����̓W�J�R���Z�v�g

2.4.2�@ ���z���^�b�v��p�����A���C�[�u���A�[�L�e�N�`���R�l�N�^�\�����[�V����

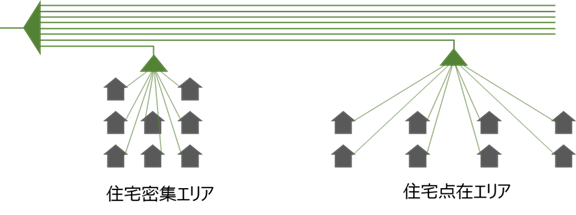

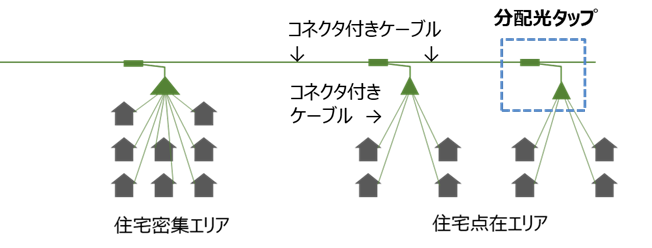

�]����FTTH�\�z�ł́A1�c�̃X�v���b�^���͂ɑ��āA�������̃p���[�ŕ���o�����X�X�v���b�^�������̗p���Ă���B(�} 2‑47)

�} 2‑47 �]����FTTH�\�z

����A�V����FTTH�\�z�\�����[�V�����Ƃ��ďЉ�镪�z���^�b�v(�A���o�����X�X�v���b�^)�����ɂ��FTTH�\�z�́A1�c�̌��t�@�C�o�݂̂Ŋ����̃l�b�g���[�N���\������A�K�v�Ȋe�|�C���g�Ō��p���[��L���Ƀ^�b�v���āA���X�o�W�F�b�g���g���ʂ������܂Ń^�b�v���\�ƂȂ�����ł���B(�}4-35)�@���̃A���C�[�u���A�[�L�e�N�`���́AHFC�V�X�e���̃^�b�v�I�t��p�����z�M�`�Ԃɑ�������B�܂��A���z���^�b�v�Ԃ�Z��ւ�Drop�P�[�u���ɂ��Ă��R�l�N�^�t���P�[�u�����g�p����B

�{�\�z���@�ɂ��A�Z���Ȃ��ŒZ���Ԃ̎{�H���\�ƂȂ�A�]��������菭�Ȃ����c����FTTH���\�z�ł���B

�} 2‑48 ���z���^�b�v��p����FTTH�\�z

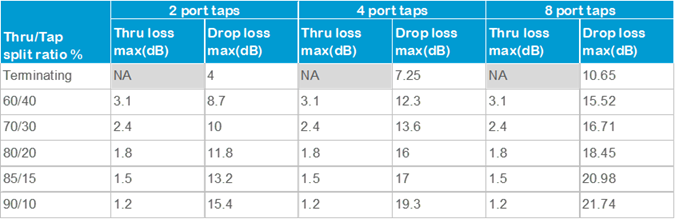

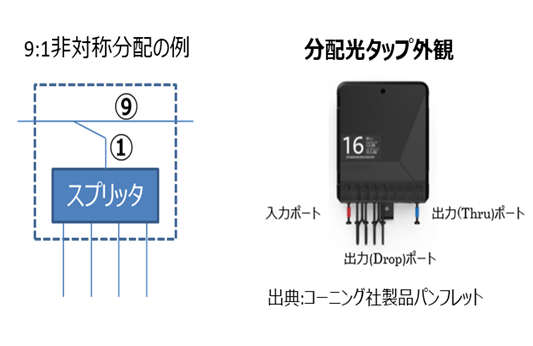

�g�p����镪�z���^�b�v�̓��e��}4-36�Ɏ����B�����ł́A9:1�̔�Ώ̂Ō��p���[�z�����ł���B9��Thru�p��1��Drop�p�ł���B�Ȃ��A���z���^�b�v�͕����̕��z�䗦�ɑΉ��������i������B�i�\ 2‑22�j

�} 2‑49�@���z���^�b�v

�\ 2‑22 ���z���^�b�v�̕��z�䗦��

�o�T�F�R���X�R�[�v�Ё@Application

Guide_ Leveraging fiber optical tap technology

2.4.3�@ MDU�ł̃R�l�N�^�\�����[�V�������p

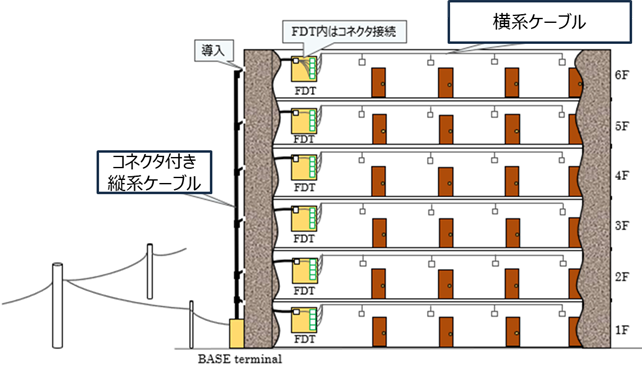

�C�O�ł́AMDU�ɂ����Ă��Z���ڑ��ł͂Ȃ��A�R�l�N�^�\�����[�V�������̗p����Ă���B���̔w�i�Ƃ��āA�r���̃I�[�i�[��e�i���g�͓��퐶���ւ̎x����ŏ����ɗ}���A�ł��邾���Z���Ԃł̐ݒu��]��ł��āAFTTH�����ɍ��ӂ��Ă���T�[�r�X�܂ŁA���Ԃ����Ɍ����Ă��邱�Ƃ���A���Ԃ̂�����Z���ڑ������A�Z���ԂŊm���Ɏ{�H�ł���R�l�N�^�ڑ����̗p���邱�ƂŁA�Z�[����FTTH�C���t�����\�z�ł���B

�R�l�N�^�\�����[�V�����𗘗p��������MDU�ɑ���C���t���̍\�z�Ƃ��āA�}4-37�ɗ�������B�����̊ǘH�����p�ł��Ȃ��ꍇ�A���O�ǖʂɂ��̃R�l�N�^�t���P�[�u����~�݂��邱�ƂŁA�c�n�̔z���Ƃ��Ďg�p�ł���B���̃R�l�N�^�t���P�[�u���́A�H��o���Ɋ����ƂȂ�P�[�u������w�肵���Ԋu�ŕ��z�P�[�u�����}�����ꂵ�Ă����ԂŔ[�i����邽�߁A�C���t���v�i�K�Ɋe�K�̃t���A���i����Ԋu�j��A�O�ǂ���̓���������FDT(Fiber Distribution Terminal)�@�܂ł̋����i���z�P�[�u�����j���v�Z���I�[�_�[���邱�Ƃɂ��A�����ɂ҂����荇�������ނƂ��Ĕ[�i����A�������{�H���s�����Ƃ��ł���B

���n�P�[�u���Ƃ��āA�e�����ւ̈������݁A���ɖڗ����ɂ����\�����[�V����(�����ȃP�[�u���O��)�Ŕ��ς˂Ȃ����p���\�ł���B

�} 2‑50�@MDU�C���t����

2.5�@ �����`���Z�p

2.5.1�@ BWA�iBroadband Wireless Access�j�F

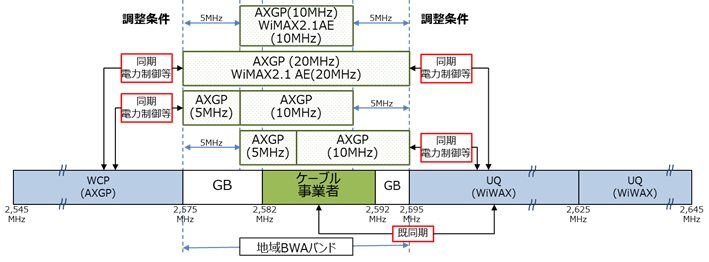

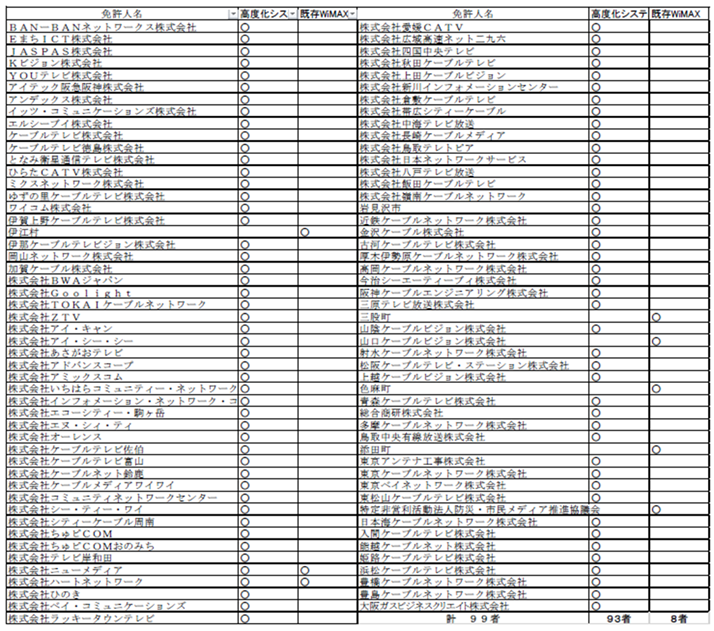

BWA��2008�N�ɐ��x�����ꂽ�L�ш斳���A�N�Z�X�V�X�e�����w���A�����̂ɂ�����ꕔ�̒n����J�o�[����u�n��BWA�v�ƑS�����J�o�[����u�S��BWA�v������B��̓I�ȃV�X�e���Ƃ��Ă�AXGP��WiMAX�����邪�A�������x���ɂ����TDD-LTE�Ƃ̌݊������m�ۂ���Ă���B�} 2‑51�Ɏ��g�����蓖�Ă̏������B�S��BWA��Wireless City Planning�Ђ�UQ�R�~���j�P�[�V�����Y�Ђ��^�p���Ă���B�n��BWA�͒n��P�[�u��TV���Ǝ҂Ȃ�99�Ђ��^�p���Ă��邪�A����93�Ђ�TDD-LTE�ƌ݊����̂��鍂�x���������̗p���Ă���i�\ 2‑23�j�B

�} 2‑51�@BWA�̎��g�����蓖�ď�

�\ 2‑23�@�n��BWA�V�X�e���̖����NJJ�ݏ�

(https://www.tele.soumu.go.jp/resource/j/system/ml/area_bwa/002.pdf���)

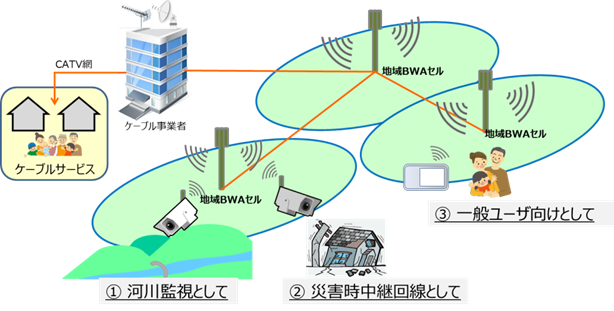

�n��BWA�̗p�r�́A�s�����ւ̉͐�Ď��f���̒�ЊQ���ً̋}�C���t������̒��邢�͉����Ҍ����̍��������ʐM�T�[�r�X�Ȃǂł���i�} 2‑52���Q�Ɓj�B

�} 2‑52�@�n��BWA�̗p�r��

2.5.2�@ 5G, ���[�J��5G, B5G/6G

2.5.2.1�@ 5G�@�@�@�`LTE����5G���`

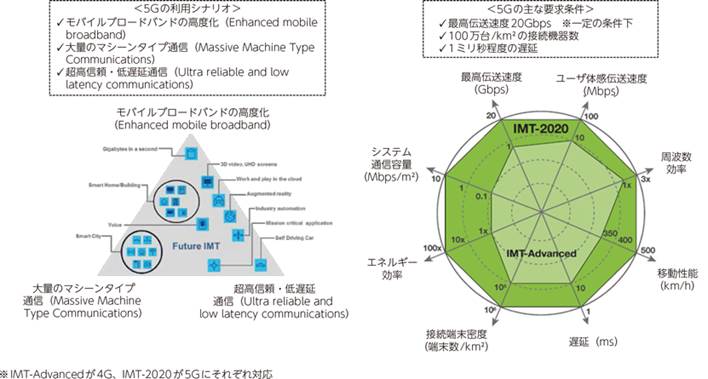

4G(LTE)�ł͌��t�@�C�o���݂̍����`��(����1Gbps���x)��ڕW�Ƃ��C�ړ����̓��掋���������\�ȃV�X�e�������������D5G�ł́C���̐��\������Ɉ����グ��eMBB(enhanced Mobile Broadband)�Ȃ�����ɉ����C���M���D����x��(URLLC�GUltra Reliable & Low Latency Communications)�ƁC��ʂ̃f�o�C�X�Ɛڑ��ł���mMTC(massive Machine Type Communications)��3������Ƃ���V�X�e���ł���D��̓I�ɂ́C�\ 2‑24�Ɏ����悤�ȗv���������ŋK�i�����肳��Ă���D����5G�̗��p�V�[���́C3�̓����܂��Đ} 2‑53�̂悤�ȃC���X�g�ł����Ύ�����C�Љ��DX��ՂƂ��Ċ��҂���Ă���D

�\ 2‑24�@5G�̗v������

|

���� |

�v�������i4G��j |

���l |

|

���[�U�̒ʐM���x |

1000�{ |

����20Gbps�C���10Gbps���x |

|

�ڑ��f�o�C�X�� |

10�`100�{ |

1��n�ǂ����� |

|

�x������ |

1/5�`1/10 |

������Ԃ�1ms�ȉ� |

|

�f�[�^�ʐM�e�� |

1000�{ |

|

|

�����d�̓f�o�C�X�� |

10�{ |

|

�}

2‑53�@IMT�r�W���������ɂ�����5G�̗��p�V�i���I�y�їv������

�i������ �ߘa2�N ���ʐM�������j

�@ ������

�@5G�̏��p�T�[�r�X�́A2018�N����2019�N�ɂ����Ďn�܂����B�ŏ���5G���p�T�[�r�X�́A2018�N10���ɕč�Verizon�Ђ��Œ薳���T�[�r�X�Ƃ��ĉƒ�����ɒ������Ƃ��ŏ��Ƃ���Ă��܂��B12���ɂ͕č���؍��Ń��o�C�����[�^�̒��͂��܂�A2019�N4���ȍ~��5G�Ή��̃X�}�[�g�t�H���ɂ��T�[�r�X���n�܂����B���{�ł�2020�N3��27����NTT�h�R�����ŏ���5G���p�T�[�r�X���J�n�����B�ŏ��̃T�[�r�X�G���A�͓����A���A���É��A�����̈ꕔ�n��Œ���Ă������B���̌�ANTT�h�R�����͂��߂Ƃ��鑼�̒ʐM���Ǝ҂�����5G�̏��p�T�[�r�X��W�J���A�S���I�ɗ��p���g�傳��Ă���B�������C�����_�ł͎��ɏq�ׂ�NSA��NA�̓�̌`�Ԃ����݂��Ă���B

�A NSA��SA

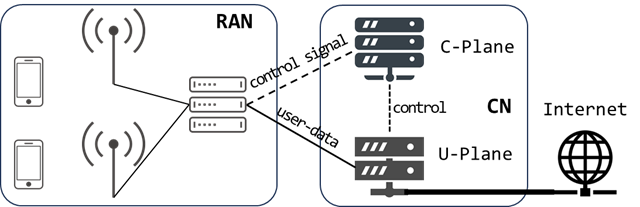

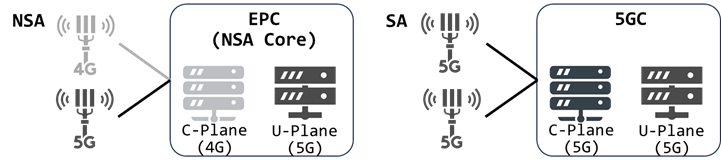

�@�g�ѓd�b�V�X�e���́A�[���Ɗ�n�ǂō\������閳���A�N�Z�X��(RAN�GRadio Access Network)�ƁA�R�A�Ԃō\������Ă���B4G�̃R�A�Ԃ�EPC�A5G�̃R�A�Ԃ�5GC�Ƃ����B�R�A�Ԃ̋@�\�́A���[�U�[�f�[�^���������[�U�[�v���[��(U-Plane)�ƁA�[���F��ړ���������̈ێ��Ǘ��Ȃǂ�S������v���[��(C-Plane)�ō\������Ă���B4G�̃R�A�Ԃ�EPC(Evolved Packet Core)�A5G�̃R�A�Ԃ�5GC(5G Core)�Ƃ����A���̍\����\�͂ɂ͈Ⴂ������B����5G�̓����ł����ʐڑ��imMTC�j�⍂�M����x���iURLLC�j���������邽�߁A����v���[���̍\�����傫���قȂ��Ă���i�\ 2‑25�C�} 2‑54�j�B

�\ 2‑25�@4G��5G�̖ԍ\���̈Ⴂ

|

|

�����A�N�Z�X�Z�p |

��n�� |

�R�A�� |

|

4G |

LTE |

eNodeB |

EPC |

|

5G (NSA) |

NR |

gNodeB |

NSA�Ή�EPC |

|

5G (SA) |

NR |

gNodeB |

5GC |

�} 2‑54�@�g�ѓd�b�V�X�e���̃l�b�g���[�N�\���T��

�@�����RAN�ɂ����ẮA4G�̖����A�N�Z�X�Z�p��LTE�A���̊�n�ǂ�eNodeB�ƌĂԂ̂ɑ��A5G�̖����A�N�Z�X�Z�p��NR(New Radio)�A���̊�n�ǂ�gNodeB�ƌĂԁB���łɊ�������Ă���4G�Ԃ�5G��n��gNodeB�����X�ɓ�������ɂ�����ANSA(Non Standalone)�Ƃ����\�����Ƃ��Ă���B����́AC-Plane��LTE�AU-Plane�ɂ�NR��LTE�p������̂ł���AgNodeB��eNodeB�ō\�����ꂽRAN��EPC�x�[�X�̃R�A�Ԃō\�������i�} 2‑55���j�B���̍\���̏ꍇ�A���M��n���h�I�[�o�[�Ȃǂ̐����LTE�ōs���A���[�U�̃f�[�^�]����NR�ɂ�鍂����e�ʓ`��(eMBB)�����������B����ɑ���SA (Stand Alone)�ł̓R�A�Ԃ�5GC�Ƃ��邱�Ƃ�5G�{�̂̔\�͂����������i�} 2‑55�E�j�B

�} 2‑55�@NSA��SA�̈Ⴂ

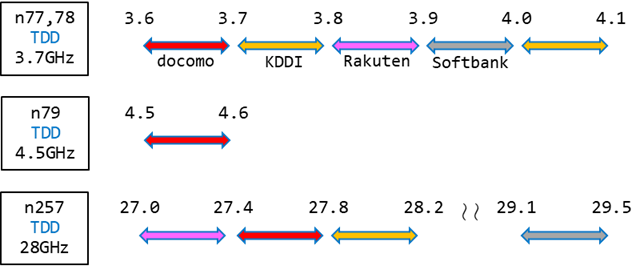

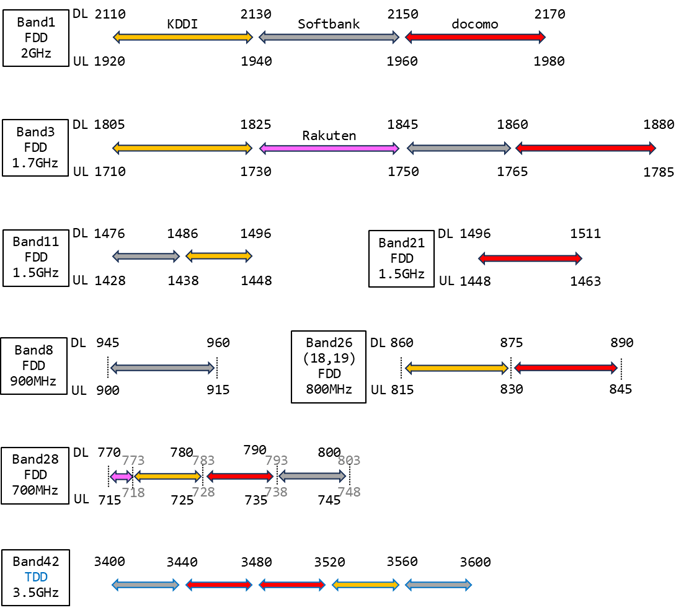

�B ���g����

������5G�����p������g���тƂ��āA�} 2‑56�Ɏ����悤�ɁASub6�i6GHz�ȉ��j��3.7GHz�т�4.5GHz�сA����я��~���g�т�28GHz�т����蓖�Ă��Ă���B�����͏������Ɖ�������œ������g����p����TDD�iTime Division Duplex�j�ŗ��p�����B5G�̎��g���т�n�Ŏn�܂�ԍ��ŋ�ʂ���Ă���A�����ł�n77�`79��n258�ł���B

�} 2‑56�@5G�̎��g����(���l�̒P�ʂ�GHz)

�܂��A4G�����p������g���т̓o���h�ԍ��ŋ�ʂ���A�����ł͐} 2‑57�Ɏ����ш悪���p����Ă���B���̂����o���h42�̂�TDD�A����ȊO��FDD�iFrequency Division Duplex�j�Ŏg�p����Ă���B����4G/BWA�ŗp�����Ă���A3.6GHz�ȉ��̎��g���тɂ�����5G�̓����iBWA�ɂ��Ă�5G�ɑΉ��������x���j���ł���悤��2020�N8���ɐ��x�������s��ꂽ�B���̌�A�g�ѓd�b���Ǝ҂�̐\���ɉ�����5G�ւ̍��x�����i�߂��Ă���[3]�B

���E���g����c�iWRC-19�j�ɂ�����5G�ɐV���ɗ��p�ł�����g���̋c�_���s��ꂽ�B���̌��ʂ܂��A���{�����ł́A4.9�`5.0GHz�сA26.6�`27.0GHz�ыy��39.5�`43.5GHz �т�3�̑ш�ɂ����Ċ��������V�X�e���Ƃ̋��p��������������{���邱�ƂɂȂ��Ă���B�܂��A���E���g����c�iWRC-23�j�Ō����\���7025�`7125MHz �ɂ��āA���蓖�Ẳ\�������������\��ł���B���{�ł�4.9�`5.0GHz�т�802.11j�i�o�^���̖���LAN�j�Ɏg���Ă��邽�߁A5G�̓����ɂ������ẮA���݂̃V�X�e���ɉe����^���Ȃ����Ƃ����߂��Ă���[4]�B

�} 2‑57�@4G�̎��g����(���l�̒P�ʂ�MHz)

2.5.2.2�@ ���[�J��5G

5G�V�X�e���͌g�ѓd�b���Ǝ҂�������O�Ԃɂ������p�������̂ł͂Ȃ��A��Ƃ�y�n�̏��L�҂�����ꂽ�͈͂œƎ���5G�l�b�g���[�N���\�z���邱�Ƃ��ł���B�����ł́A���̂悤�ȖړI�̂��߂̎��g���т��p�ӂ���A�����Ƌ��Ɋ�Â����p���F�߂���B���̂悤��5G�̗��p�`�Ԃ����[�J��5G�Ƃ����B�A�����C�Z���X�o���h��p����Wi-Fi�ɔ�ׂ�5G�̓��������������ʐM����������Ƃ���Ă���B�Ⴆ�A��x���⍂���ʐM�����āA�g�D���̃f�o�C�X��V�X�e�������A���^�C���ŘA�g���A�������v���ȃf�[�^�̓`���⏈�����������܂��B����ɂ��A��������A���^�C���Ď��A����V�X�e���̌������Ȃǂ����҂����B�܂��A��e�ʒʐM�����āA�g�D���̑����̃f�o�C�X��Z���T�[���l�b�g���[�N�ɐڑ�����A��ʂ̃f�[�^�����A���^�C���ő���M���邱�Ƃ�IoT�iInternet of Things�j�f�o�C�X�̊Ǘ���r�b�O�f�[�^�̏����ȂǁA�f�[�^�쓮�^�̃A�v���P�[�V������T�[�r�X���l������B

���[�J��5G�͑g�D���Ǝ��ɏ��L���^�p����l�b�g���[�N�ƂȂ邽�߁A�g�D�͎��g�̃j�[�Y�ɍ��킹�ăl�b�g���[�N��v�E�Ǘ����邱�Ƃ��ł���B����ɂ��A�Z�L�����e�B��v���C�o�V�[�̊Ǘ��A�J�X�^�}�C�Y���ꂽ�T�[�r�X�̒Ȃǂ��\�ɂȂ�B����̗̈��v���ɉ������J�o���b�W�G���A�̐ݒ��A�l�b�g���[�N�\���A�Z�L�����e�B�|���V�[�̒�`�Ȃǂ����R�ɍs����B����ɂ��A�g�D�̓Ǝ��̗v�������ɑΉ�����_�������B

���[�J��5G�̗p�r�Ƃ��āA�H���q�ɂł̃l�b�g���[�N�\�z�ɂ��H��@�B��^���@�B�Ȃǂ̉��u�����^�p�̎������A���邢�͕����Ǘ��≓�u�Ď��Ȃǂ����҂���Ă���B�܂��A�W���Z���L�����p�X��X�^�W�A���ł̃u���[�h�o���h�T�[�r�X�A�L�����p�X���ł̊w�K�x���V�X�e���A�C�x���g���ł̍����ʐM�ȂǁA���܂��܂ȉ��p���l�����Ă���B

���[�J��5G�̖����Ƌ�������̂͊�Ƃ�y�n�̏��L�҂Ȃǂł��邪�A�l�b�g���[�N�̍\�z��^�p�̓l�b�g���[�N���Ǝ҂�V�X�e���C���e�O���[�^�Ȃǂ��T�|�[�g���Ă悢���ƂɂȂ��Ă���B

�@ ���[�J��5G���g����

���[�J��5G��p�̎��g���тƂ��āA2020�N��4.6�`4.9GHz�y��28.3�`29.1GHz���V���ɒlj����ꂽ�B����܂�28.2�`28.3GHz��100MHz���������p�ł��Ȃ������Ƃ���ł��邪�A28GHz�т͊����ƍ��킹��900MHz���Ɋg�債�A�V���ȃT�u�U�i6GHz�шȉ��j��300MHz���ƍ��킹��1200MHz�����p�ӂ���Ă���B���̒lj��ɂ��A����܂ł�28GHz��SA�iStand Alone�j���A2.5GHz���̃v���C�x�[�gLTE�o���h�Ƒg�ݍ��킹��NSA�iNon Stand Alone�j�����ł��Ȃ������̂��A�T�u�U��SA��T�u�U��28GHz��g�ݍ��킹��NSA���ł���悤�ɂȂ���[5]�B

2.5.2.3�@ B5G/6G

�g�ѓd�b�V�X�e���i�����͎����ԓd�b�V�X�e���j��1980�N�ɓo��i�d�d���Ђ�1979�N12���ɓ����n��ŃT�[�r�X���J�n�j���A�Ȍ�A�����ނ�10�N���ɐV���Ȑ���̃V�X�e�����o�ꂵ�Ă���B���̊ϓ_�ł́AB5G/6G�̓�����2030�N���������܂�Ă���A����Ɍ��������g�݂��n�܂��Ă���B�����ł́ABeyond

5G���i�R���\�[�V�A����2020�N�ɐݗ�����ABeyond

5G���i�Ɍ����������I�Ȑ헪�̌����Ȃǂ��J�n���ꂽ�B2023�N3���ɔ��s���ꂽB5G�z���C�g�y�[�p�[��2�ł͎��̂悤�ȍ\���ɂȂ��Ă���B

�E�g���q�b�N�g�����h�F2030�N���ɗ\�z����郂�o�C���A�v���P�[�V������[�X�P�[�X����g���q�b�N�̌X���������Ă���

�E�ʐM�ƊE�̃}�[�P�b�g�g�����h�F�ړ��ʐM����̃}�[�P�b�g�����A���ɁA�X�}�[�g�t�H�����n�Ǔ��̒ʐM�C���t���ݔ��̃V�F�A�\���̕ω��ƁA�X�}�[�g�t�H���֘A�̍\�����i�̋Z�p�����������Ă���

�E���ƊE���瓾��ꂽ�g�����h�F�����_�Ő��̒��ɑ��݂��邷�ׂĂ̋ƊE�ɂ�����ۑ��o���A�ۑ�����āA�ƊE�Ƃ��Ă���ׂ��p�▲�A����ɂ́ABeyond 5G�Ɋ��҂��鐫�\��@�\���܂Ƃ߂Ă���

�EBeyond 5G�ŋ��߂���Capability��KPI�F4�͂̓��e����A�l�X�ȋƊE�ł̓����I�ȃ��[�X�P�[�X��o���A���ꂼ��̃��[�X�P�[�X�ŋ��߂���Beyond 5G�̐��\���܂Ƃ߂�Ƌ��ɁABeyond 5G���ے�����}�A6�̗��p�V�i���I�A�ڕWKPI�i��ʓI�A�萫�I�j�������Ă���

�E�Z�p�g�����h�FBeyond 5G�ɋ��߂���Z�p�̓����ɂ��Č������A����炪���p�҂�s��ɒ���@�\�E���l�E�ʂ��������E���҂Ȃǂ𖾂炩�ɂ��܂Ƃ߂Ă���

�܂��ANTT�h�R���ł́A2020�N�Ƀz���C�g�y�[�p�[�u5G�̍��x����6G�v���ł������[�X���A2022�N11���ɑ�5�ł֍X�V���ꂽ�BKDDI��2021�N��Beyond 5G/6G �z���C�g�y�[�p�[���A�\�t�g�o���N��2021�N7���ɁuBeyond 5G�^6G�̃R���Z�v�g����ю����Ɍ�������������J�v�Ƒ肵���v���X�����[�X�̒���2030�N��B5G/6G�̐��E�ςƂ���Ɍ�����12�̒���\���Ă���B

2.5.3�@ FWA

2.5.3.1�@ 22/26/38GHz��FWA

FWA�͈�ʂɂ͌Œ薳���ǂɂ��A�N�Z�X�i�����ڑ��j�V�X�e�����w���B�������Ȃ��狷�`�̈Ӗ������ł́A22/26/38GHz�т𗘗p��������Ҍn�����V�X�e����FWA�i�Œ薳���A�N�Z�X�V�X�e���j�ɖ��̕ύX����Ă��āA���ɂ�����w���ꍇ������B���`��FWA�ł́A�d�C�ʐM���Ǝґ��̊�n�ǂƕ����̗��p�ґ��̉����ҋǂƂ����ԂP�Α������^�i�o�|�l�o�GPoint to Multipoint�j�ƁA�d�C�ʐM���Ǝґ��Ɨ��p�ґ��Ƃ��P�P�Ō��ԑΌ��^�i�o�|�o�GPoint to point�j����`����Ă���B�\ 2‑26�ɂ��̊T�v�������B���݁C22GHz��FWA�̍��x����}��C26GHz��FWA���ڍs��������g���ĕ҂��i�߂��Ă���[6]�B

�\ 2‑26�@22/26/38GHz��FWA

|

|

22GHz�� FWA |

26GHz��FWA |

38GHz��FWA |

|

���g���� |

22.0-22.4/22.6-23.0 |

25.25 - 27.0 |

38.05-38.5/39.05-39.5 |

|

��L���g���ѕ� |

58.5 MHz |

|

|

|

�ő�`�����x |

156 Mbps�iP-P�j�C10�lbps(P-MP�j |

||

|

�`������ |

�ő�4km���x(P-P)�C���a1km���x(P-MP) |

||

2.5.3.2�@ ���̑���FWA

�Œ�������͔��Œ�i�m�}�f�B�b�N�j�ŗ��p���閳���A�N�Z�X�V�X�e���Ƃ��ẮA22/26/38GHz�т𗘗p����FWA�̑��ɁA5�fHz�і����A�N�Z�X�V�X�e����18�fHz�і����A�N�Z�X�V�X�e��������B���̊T�v��\ 2‑24�\ 2‑27�Ɏ����B

�\ 2‑27�@5GHz��/18GHz�� �����A�N�Z�X

|

|

5GHz�і����A�N�Z�X |

18GHz�і����A�N�Z�X |

|

���g���� |

4.9 – 5.0 GHz |

17.7-19.7GHz (17.7-18.72 / 19.22-19.7 ) �d�C�ʐM�C�����Ɩ��p 17.7-17.85 / 17.97-18.60 / 19.22-19.7�@����ړ��Ɩ��̖����� 17.7-17.85 / 17.85-18.72 / 19.22-19.7 �Œ�� |

|

��L���g���ѕ� |

5,10,20,40 MHz |

36.5 MHz |

|

�ϒ����� |

OFDM |

|

|

�ő�`�����x |

150Mbps���x |

156Mbps���x |

|

�`������ |

�`3km���x |

�`10km���x(�Ό�����) �`2km���x(1�Α���������) |

|

�ő���d�� |

0.25W ���� |

0.5 / 1.0 W |

|

�ő������ |